En gelişmiş siber saldırganlar, meşru kimlik bilgilerini kötüye kullanarak, meşru sistem ikili dosyalarını veya kurbanın ortamında yerel olarak kullanılan araçları kullanarak yöneticileriniz gibi görünmeye çalışır. Bu “karada yaşayan” (LotL) siber saldırılar, genellikle kötü niyetli davranış ile meşru idari davranış arasında ayrım yapmak için etkili bir araca sahip olmayan güvenlik ekipleri için baş ağrısına neden olmaya devam ediyor.

Bir saldırgan ortamınıza özgü uygulamaları ve hizmetleri kullandığında, kendi personeliniz de bu sistemleri kullanır ve imza veya kural tabanlı bir algılama sistemi, etkinliği kaçırır veya kendi çalışanlarınızın eylemlerini uyarır veya kesintiye uğratır.

Ponemon Enstitüsü’nün dosyasız kötü amaçlı yazılım saldırılarının, dosya tabanlı saldırılara göre yaklaşık 10 kat daha başarılı olduğunu bulmasıyla, bu saldırıların oldukça etkili bulunması şaşırtıcı değil.

LotL siber saldırganları, aşağıdakiler de dahil olmak üzere çeşitli araçlara ve tekniklere güvenir:

- PowerShell’i kullanma kötü amaçlı komut dosyaları başlatmak, ayrıcalıkları yükseltmek, arka kapılar yüklemek, uzak makinelerde yeni görevler oluşturmak, yapılandırma ayarlarını belirlemek, savunmalardan kaçmak, verileri sızdırmak, Active Directory bilgilerine erişmek ve daha fazlası için

- kullanma Windows Komut İşlemcisi (CMD.exe)toplu komut dosyalarını çalıştırmak için ve (WScript.exe) ve Konsol Tabanlı Komut Dosyası Sistemi (CScript.exe) Visual Basic betiklerini yürütmek, onlara daha fazla otomasyon sunmak.

- .NET uygulamaları .NET Framework aracılığıyla kaynak kurulumu için. Installutil.exe, saldırganların güvenilir program aracılığıyla güvenilmeyen kod yürütmesine izin verir

- Kullanmak Kayıt Konsolu Aracı (reg.exe) kalıcılığı korumak, kötü amaçlı yazılım için ayarları depolamak ve yürütülebilir dosyaları alt anahtarlarda depolamak için.

- Ve diğerleri de dahil olmak üzere WMI (Windows Yönetim Araçları), Hizmet Denetim Yöneticisi Yapılandırma Aracı (sc.exe), Zamanlanmış Görevler (AT.EXE İşlemi)ve Sysinternals gibi PSExec.

RDP genellikle sistem yöneticileri için kritik bir hizmeti temsil ettiğinden, Uzak Masaüstü Protokolü (RDP) bağlantılarını içeren LotL teknikleri, güvenlik ekipleri için önceliklendirilmesi en zor etkinliklerden bazıları olabilir. Güvenlik ekipleri için, özellikle yönetici kimlik bilgileri söz konusu olduğunda, hangi RDP bağlantılarının yasal olup hangilerinin olmadığını belirlemek son derece zor olabilir.

“Bilinen kötü durumlara” ve geçmiş saldırı verilerine odaklanan savunma sistemleri, yukarıda açıklanan bazı araçların kötü niyetli kullanımını yakalayamaz. Bu saldırıları durdurmak, anormal etkinliği gerçek zamanlı olarak algılamak için kuruluşunuzdaki her kullanıcı ve cihazın “normal” davranışını anlamak için yapay zekayı kullanan iş merkezli bir savunma stratejisi gerektirir.

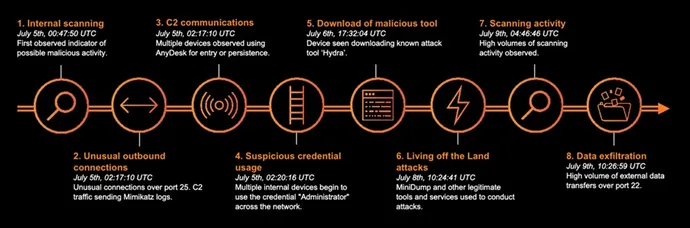

Örneğin, Temmuz 2022’de bir Darktrace müşterisini hedef alan bu gerçek dünya saldırısını ele alalım.

Bir uzlaşmanın ilk işareti, DC’nin ortam için oldukça nadir görülen şüpheli bir uç noktaya giden bir bağlantı kurmasından önce, Darktrace’in yapay zekası bir dahili iş istasyonunu ve etki alanı denetleyicisini (DC) olağandışı tarama faaliyetinde bulunduğunu ortaya çıkardığında gözlemlendi. Bu bağlantının içeriği, tehdit aktörünün daha önce güvenlik ekibi tarafından bilinmeyen bir varlık olan Mimikatz aracılığıyla başarılı bir kırma girişiminden parolaları dışarı aktardığını ortaya çıkardı.

Daha sonra birkaç cihaz, saldırgan için olası bir kalıcılık veya arka kapı yolu olarak AnyDesk ile ilgili web sitelerine giden bağlantılar başlatmaya başladı. Saldırgan, LotL yöntemlerinin ilk gösteriminde, yeni yönetici girişleriyle sonuçlanan bir “altın bilet saldırısı” başlattı. Yeni ayrıcalıklı konumlarıyla, otomatik hale getiren “ITaskSchedulerService” ve Hydra kaba kuvvet aracının ertesi gün kullanılması, müşterinin ortamına ilişkin daha derin içgörüler ve sayım yapılmasına olanak sağladı.

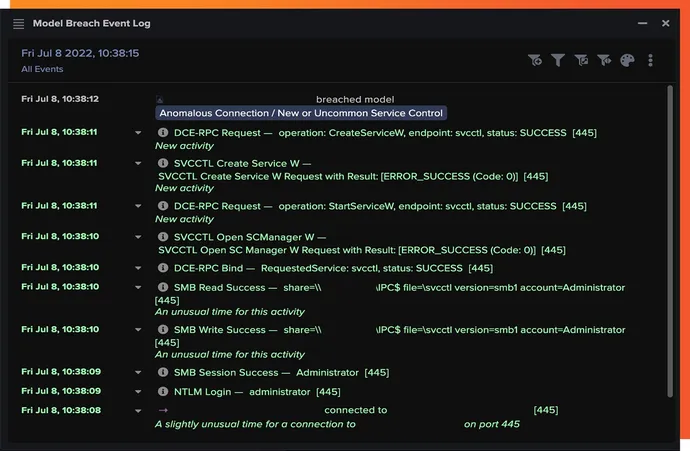

Hatta bir cihaz, uzaktan arazide yaşayan bir ikili (LOLBin) saldırısını tetikledi. Saldırgan, üç farklı hedefte yeni bir hizmet oluşturup çalıştırarak MiniDump bellek içeriklerini aldı ve ilgili tüm bilgileri Mimikatz aracılığıyla geri besledi. Bu strateji yalnızca daha fazla parola belirlemek için kullanılamaz, aynı zamanda kod yürütme ve indirme veya taşıma gibi yeni dosya işlemleri yoluyla yanal harekete izin verir.

Son gün, yeni bir DC’nin, DCE-RPC operasyonları “samr” ve “srvsvc”ye (her ikisi de yasal WMI hizmetleridir) alışılmadık derecede yüksek hacimli giden aramalar yaptığı görüldü. Daha sonra, ilk uzlaşmadan sorumlu olan DC, nadir bir uç noktaya giden SSH bağlantılarıyla ilgilenmeye ve birden çok bağlantı üzerinden önemli miktarda veri yüklemeye başladı.

Saldırganın bu saldırı boyunca meşru ve yaygın olarak kullanılan araçları kullanması, saldırının güvenlik ekiplerinin geri kalanının radarı altında uçup gitmesi anlamına geliyordu, ancak Darktrace’in yapay zekası, bir saldırının göstergesi olan birden fazla anormalliği bir araya getirdi ve olayın tüm kapsamını ortaya çıkardı. güvenlik ekibi, saldırının her aşaması özetlendi.

Bu teknoloji, yalnızca tehdit algılamanın ötesine geçebilir. İşletme için neyin “normal” olduğunu anlaması, yalnızca kötü niyetli etkinliği içeren hedefli bir yanıt başlatmasına olanak tanır. Bu durumda, bu otonom yanıt işlevi yapılandırılmadı, ancak müşteri kısa süre sonra etkinleştirdi. Buna rağmen güvenlik ekibi, Darktrace tarafından toplanan bilgileri saldırıyı kontrol altına almak ve daha fazla veri sızmasını veya görev başarısını önlemek için kullanabildi.

LotL saldırıları, saldırganlar için başarılı oluyor ve sonuç olarak ortadan kalkması pek olası değil. Bu nedenle, güvenlik ekipleri, bir siber saldırıyı oluşturan ince anormalliklere ışık tutmak için “eski” savunmalardan giderek uzaklaşıyor ve işletmedeki herkes ve her şey için “normal”i anlayan yapay zekaya doğru ilerliyor – bu saldırı birincil olarak bu saldırılara bağlı olsa bile. meşru araçlar üzerinde.

yazar hakkında

Tony Jarvis, Darktrace’te Kurumsal Güvenlik, Asya-Pasifik ve Japonya Direktörüdür. Tony, dünyanın dört bir yanındaki Fortune 500 şirketlerine siber risk yönetimine yönelik en iyi uygulamalar konusunda tavsiyelerde bulunan deneyimli bir siber güvenlik stratejistidir. Hükümetlere, büyük bankalara ve çok uluslu şirketlere danışmanlık yaptı ve siber güvenlik ve kritik ulusal altyapıya yönelik artan tehdit hakkındaki yorumları CNBC, Channel News Asia ve The Straits Times gibi yerel ve uluslararası medyada yer aldı. Tony, Melbourne Üniversitesi’nden Bilgi Sistemleri alanında lisans derecesine sahiptir.