Çok popüler, ücretsiz dosya sıkıştırma aracı 7-Zip’te bir güvenlik açığı bulundu. CVE-2025-11001 olarak takip edilen kusurun kamuya açık bir şekilde kullanılması, Birleşik Krallık’taki NHS England Digital’in yüksek risk uyarısına yol açtı.

NHS, aktif istismarın vahşi doğada gözlemlenmediğini doğrulasa da, halka açık PoC, gelecekteki saldırı riskinin son derece yüksek olduğu anlamına geliyor. Güvenlik açığı, GMO Flatt Security Inc.’den Ryota Shiga tarafından yapay zeka aracı AppSec Auditor Takumi’nin yardımıyla keşfedildi.

Sorun Ne?

Sorun, eski 7-Zip sürümlerinin ZIP dosyalarındaki sembolik bağlantıları (sembolik bağlantı, başka bir dosya veya klasöre giden kısayoldur) nasıl işlediğiyle ilgilidir. Güvenlik açığını ilk kez geçen ay ortaya çıkaran Trend Micro’nun Zero Day Initiative (ZDI) adlı kuruluşunun açıkladığı gibi bu, bir Dizin Geçişi RCE kusurudur.

Bu, özel olarak hazırlanmış bir ZIP dosyasının, çıkarma sırasında programı yetkisiz sistem dizinlerine geçmesi (taşıması) için kandırabileceği ve saldırganın istenmeyen programları çalıştırmasına veya “rastgele kod çalıştırmasına” olanak tanıyabileceği anlamına gelir. Sorunun CVSS risk puanı 7,0 (Yüksek) olup, bu durumdan yararlanmak kullanıcı etkileşimi gerektirir (hedefin kötü amaçlı ZIP dosyasını açması gerekir).

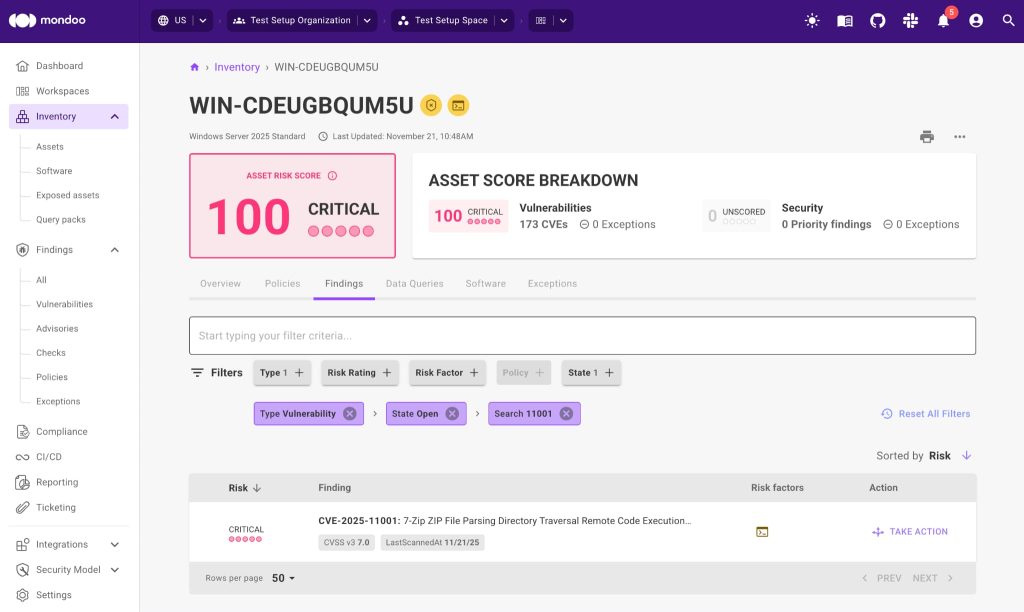

Güvenlik açığı tespit platformu Mondoo’nun bir blog gönderisine göre, bu kusur üç nedenden dolayı özellikle tehlikelidir. İlk olarak, kötü amaçlı bir ZIP’in çıkarılması, bir saldırganın hizmet hesabı veya ayrıcalıklı kullanıcı gibi üst düzey bir hesap kullanarak kod çalıştırmasına olanak tanıyabilir ve bu da muhtemelen tüm sistemin ele geçirilmesine yol açabilir. İkincisi, istismar edilmesi nispeten kolaydır (yalnızca kullanıcının arşivi açması yeterlidir) ve üçüncüsü, 7-Zip’in yaygın kullanımı, yama yapılmamış sistemlere yönelik geniş bir saldırı yüzeyi sağlar.

Microsoft CVE 2025 11001 ile Bağlantılı Etkinliği İşaretliyor

Güvenlik araştırmacısı Dominik (çevrimiçi ortamda pacbypass olarak bilinir) çalışan bir kavram kanıtlama (PoC) istismarını kamuya açık olarak paylaştığında tehlike düzeyi önemli ölçüde arttı. Bu kullanıma hazır kod, siber suçlulara saldırılar için kolay bir plan sağlayarak muhtemelen saldırıların yayılmasını hızlandırır. Bu kusur yalnızca Windows sistemlerini etkiler ve dosyalar yüksek ayrıcalıklı hesaplar altında çıkarıldığında en kritik hale gelir ve bu durum tüm sistemin ele geçirilmesine yol açabilir.

Microsoft, bu güvenlik açığıyla bağlantılı kötü amaçlı etkinlikleri şu etiket altında izledi: Exploit:Python/CVE 2025 11001.SA!MTBbir aile unvanı yerine bir tespit adıdır, ancak yine de kötü amaçlı yazılım kampanyalarında genel kodun aktif kullanımını gösterir.

Nasıl Güvende Kalınır?

Sorun, Temmuz 2025’te 25.00 sürümüyle düzeltildi. Ancak Mondoo CPO’su ve Kurucu Ortağı Dominik Richter’in Hackread.com’a söylediği gibi, yazılımın dahili bir güncelleme mekanizması yok; bu nedenle güncellemelerin kullanıcı tarafından manuel olarak gerçekleştirilmesi veya kurumsal araçlar, komut dosyaları veya Microsoft Intune gibi dağıtım sistemleri aracılığıyla yönetilmesi gerekir.

Richter, otomatik yama uygulamasının eksikliğinin “birçok sistemin hala bu CVE’ye karşı savunmasız olan eski sürümü çalıştırıyor olma ihtimalinin yüksek olduğu anlamına geldiğini” belirtti.

Manuel olarak güncelleme yapmak için kullanıcıların Windows makinelerinde 25.00 sürümünden daha eski tüm 7-Zip kurulumlarını bulmaları ve güncel sürüm olan 25.01’i hemen yüklemeleri gerekir. Veya 7-Zip’in resmi indirme sayfasından en son sürümü indirin.