Akamai Hunt ekibi, maruz kalan Docker API’lerini genişletilmiş enfeksiyon yetenekleriyle hedefleyen yeni bir kötü amaçlı yazılım zorluğu ortaya çıkardı.

İlk olarak Ağustos 2025’te Akamai’nin Honeypot altyapısında gözlemlenen bu varyant, diğer saldırganların Docker API’sına erişmesini engelleyerek ve bir Cryptominer yerine modüler bir yük sunarak Haziran 2025 trend mikro raporundan farklıdır.

Bu danışma, teknik bulguları detaylandırır, iki varyantla zıttır ve savunma önlemlerini desteklemek için uzlaşma göstergeleri (IOCS) sağlar.

Konteynerizasyon çoğaldıkça, yanlış yapılandırılmış Docker API’leri çekici bir saldırı yüzeyi haline gelmiştir.

Haziran 2025’te ilan edilen ilk kampanyalar, kripto para madencilerini dağıtmak için TOR tabanlı indirmeler kullandı.

En son yineleme, tehdit aktörlerinin hızlı evrimini gösteriyor: Docker ev sahiplerini, SSH kökü kalıcılığı kazanmak, rakip saldırganları tahliye etmek ve potansiyel olarak bir botnet için zemin hazırlamak için barındırıyor.

Bu rapor enfeksiyon zincirini, yeni kalıcılık mekanizmalarını ve önerilen tespit ve azaltma stratejilerini inceler. [Jump to detections]

İlk Tehdit Vektörü

Haziran 2025’te, Trend Micro’nun tehdit istihbarat ekibi, bir Alp kapsayıcısını döndürmek, ana bilgisayar dosya sistemini bağlamak ve TOR aracılığıyla Base64 ile kodlanmış bir indirici yürütmek için 2375 numaralı bağlantı noktasındaki teminatsız Docker API’lerini sömürdüğünü bildirdi. Bu indirici bir kabuk komut dosyası getirdi:

- Kurulu

curlVetorsocks. - Bir Xmrig Miner ikili olarak erişildi.

- Değiştirilmiş

/etc/ssh/sshd_configKök girişine izin vermek için. - Bir saldırganın genel anahtarını ekledi

/root/.ssh/authorized_keys. - SSH kalıcılığını ve madencinin yürütülmesini sağlamak için bir cron işi planladı.

Bu gerinim esas olarak Tor anonimlik altında kriptominasyon için hesaplama döngülerini ele geçirmeyi amaçladı.

Bu tanımlama, verilerimizin birçok tehdit aktörünün Ubuntu kapsayıcıları içinde kriptominerlerle dağıttığını gösterdiğinden, Ubuntu kapsayıcılarını arayarak elde edilir.

Akamai’nin Varyant: Genişletilmiş yetenekler

Kalıcı SSH kök erişimi ve API kilitleme

Rutin Honeypot izleme sırasında Akamai Hunt ekibi, konteyner oluşturmaya çalışan bir Docker API’sına HTTP istekleri gözlemledi.

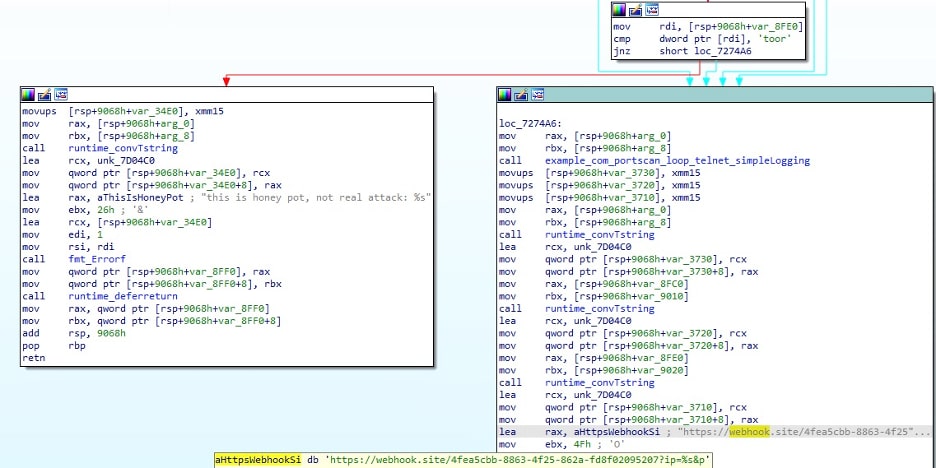

Kod çözülmüş yük yüklü Tor, bir docker-init.sh bir soğan alanından ve bir bağlama montajı aracılığıyla ana bilgisayarda yürüttü. Temel ayrımlar şunları içerir:

- SSH kalıcılığı: Senaryo, bir saldırganın ECDSA anahtarını ekler.

/hostroot/root/.ssh/authorized_keysve yeniden yapılandırmalarsshdKök girişlerine izin vermek için. - API Access Reddi: Bir cron işi eklendi

/hostroot/etc/crontabher dakika çalışır, yinelenerekfirewall-cmd–ufw–pfctl–iptablesVenft2375 bağlantı noktasını engellemek için, diğer saldırganların aynı Docker API’sını kullanmasını önlemek. - Modüler yük teslimatı: Bir madenci yerine, komut dosyası Tor aracılığıyla sıkıştırılmış bir GO tabanlı damlalık ve ikincil ikili dosyaları çekerek daha fazla keşif ve yanal yayılmayı mümkün kılar.

İndirilen Go Droper Ayrıntıları utmp Oturum açılan kullanıcıları tanımlamak için ikincil ikili ikili ikili:

- Ek Maruz kalan Docker API’leri için taramak için Masscan kullanır (bağlantı noktası 2375)

- Gelecekteki genişleme için hareketsiz telnet (bağlantı noktası 23) ve krom hata ayıklama (bağlantı noktası 9222) modüllerini içerir

- Modüler bir Botnet Mimarisi öneren Torlu bir C2 uç noktasına kadar sonuçları tarayın.

Hafifletme

Bu kötü amaçlı yazılım ve benzer API tabanlı tehditler için algılama teknikleri şunlardır:

- Yükleyici ve indirici komutlarının hemen kullanılması için Docker API etkileşimlerini izleme.

- Güvenilmeyen ağlardan 2375, 9222 ve 23 bağlantı noktalarına gelen bağlantıları uyarın.

- Ana bilgisayar dosya sistemi montajları veya baz 64 kodlu komutlar için yeni kapları incelemek.

- Anormal TOR veya Soğan-Domiya Ağ Trafiğinin izlenmesi.

- Beklenen bağlantı noktalarında hizmet dinleyicilerinin ani kesilmesini tespit etmek (örn. Docker Daemon).

Maruz kalmayı ve riski azaltmak için:

- Ağ segmentasyonu: Docker API’nın güvenilir yönetim alt ağlarına erişimini kısıtlayın.

- Maruz kalan hizmetleri en aza indirin: Docker, krom hata ayıklayıcı veya telnet bağlantı noktalarını genel arayüzlere bağlamaktan kaçının.

- Güvenli Varsayılan Kimlik Bilgileri: Yeni cihazlarda varsayılan şifreleri döndürün ve telnet/ssh varsayılanlarını hemen değiştirin.

- En az ayrıcalık: Docker Daemons’ı mümkün olduğunca kök dışı kullanıcılar altında çalıştırın ve katı API kimlik doğrulamasını uygulayın.

Bu yeni Docker-API kötü amaçlı yazılım varyantı, rakiplerin kalıcılığı derinleştirmek ve rakip müdahaleleri önlemek için bilinen istismarları uyarlama hızının altını çiziyor.

SSH kökü arka kapılarını, API kilitleme taktiklerini ve modüler yükleri birleştirerek, tehdit oyuncusu basit bir Cryptominer kampanyasını çok aşamalı bir saldırı çerçevesine yükseltti.

Savunucular konteyner ortamlarını titizlikle denetlemeli, ağ kontrollerini uygulamalı ve bu tür gelişen tehditlerin önünde kalmak için davranışsal anomalileri izlemelidir.

Akamai Hunt tarafından örneklendirildiği gibi, sürekli tehdit avı erken tespit ve iyileştirme için kritik öneme sahipler.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.