Savunucular ve saldırganlar arasında sürekli bir “kedi ve fare” oyunu var, ikincisi eskisine başlamaya ve başlamaya başlamaya çalışıyor. Çevrimiçi reklamcılık bağlamında, bu sahte kimlikler oluşturmayı veya kötü niyetli reklamları zorlamak için çalıntı olanları kullanmayı içerir.

Bir saldırganın sadece tespitten kaçınması gerekmez, aynı zamanda çoğu insana ikna olacak bir cazibe yaratır. Bu blog yazısında, Malvertiser’ların neredeyse tüm kampanyalarında ne kullandıklarına odaklanıyoruz, yani reklam şirketini kandırmak için “Beyaz Sayfalar” olarak da bilinen tuzaklar yaratıyoruz.

Özel durum, çalışanlar tarafından şirket ağlarına uzaktan bağlantı kurmak için sıklıkla kullanılan bir araç olan Cisco AnyConnect için kötü niyetli bir Google reklamıdır. Aslında, tehdit aktörlerinin gerçek kurbanları kandırmak için tasarlanmış sahte bir web sitesi oluşturmak için bir Alman üniversitesinin adını kullandıklarını, daha ziyade güvenlik analistlerinden ve sistemlerden tespiti atlamak için kullandıklarını bulduk.

Emin olmak için, kurbanlar genel planın bir parçasıydı, ancak bunun yerine Netsupport Rat Remote Access Trojan’ı içeren kötü amaçlı bir yükleyiciye bağlanan bir Cisco sitesine yönlendirildiler.

Mükemmel kılık değiştirme

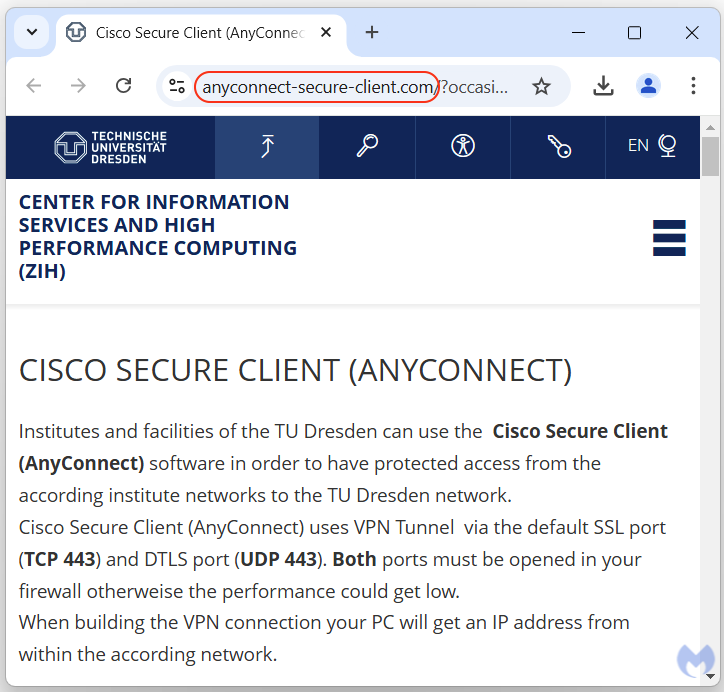

Kötü amaçlı reklam, “Cisco Annyconnect” anahtar kelimeleri için bir Google aramasından gelir. Reklam, etki alanı için biraz ikna edici görünen bir URL görüntüler AnyConnect-Secure-Mative[.]com. Bu alan adının, reklamın ortaya çıkmasından bir günden daha kısa bir süre önce kaydedildiğini belirtmeliyiz.

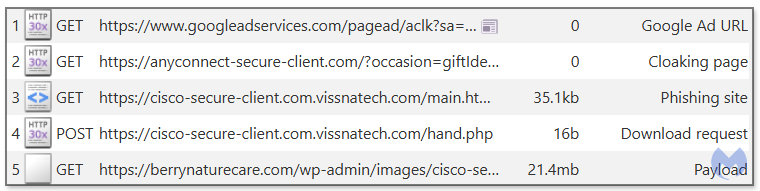

Reklamı tıkladıktan sonra, sunucu tarafı kontrolleri bunun gerçek bir potansiyel kurban olup olmadığını belirleyecektir. Tipik olarak gerçek bir kurban, onu tarayıcılardan, botlardan, VPN’lerden veya vekillerden ayıran bir konut IP adresi ve diğer ağ ayarlarına sahiptir.

Son zamanlarda, suçluların zararsız görünen sahte sayfalar oluşturmak için AI’ya güvendiğini gördük. Bunlar aynı zamanda “beyaz sayfalar” olarak da adlandırılır ve önemli bir amaca hizmet ederler. Açıkçası çok sahte ve kötüse, şüphe uyandıracaktır. Bu durumda failin, Cisco AnyConnect’i kullanan bir üniversiteden içerik çalarak oldukça akıllı bir fikre sahip olduğunu düşündük.

Bu aslında Almanya’da bir kamu araştırma üniversitesi olan Technische Universität Dresden’den (Tu Dresden) bir sayfadır. Tuhaf bir şekilde, tehdit aktörleri kopya/macun yaparken bir iz bıraktı. Avrupa’daki web siteleri için gerekli olan çerez kayıt bildirimini aldıklarını görebiliriz. Tarayıcı dili Rusça olarak ayarlandı ve herhangi bir nedenle tüm bu metni kopyaladılar.

Gerçek kurbanlar kötü amaçlı yazılım bulaşır

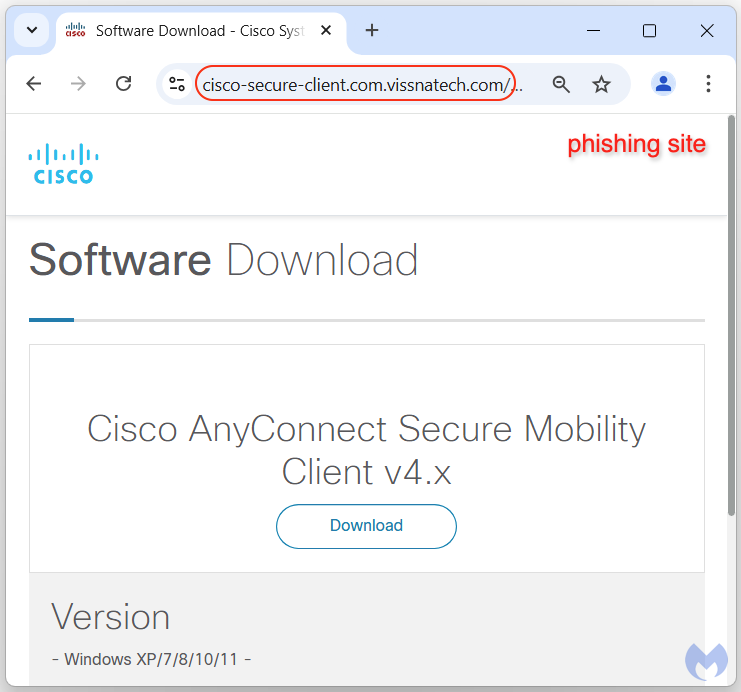

Bu şablonun göründüğü kadar iyi, gerçek kurbanlar bunu asla görmeyecek. Bunun yerine, kötü amaçlı sunucuya bağlandıktan sonra derhal Cisco AnyConnect için bir kimlik avı sitesine yönlendirileceklerdir.

Yük, doğrudan indirme URL’sini sağlayan bir PHP komut dosyası kullanarak daha önce gördüğümüz bir kampanyaya benzer şekilde indirilir. Aşağıdaki ağ trafik çekiminden, dosyanın muhtemel bir WordPress sitesinde barındırıldığını görebiliriz.

Sahte yükleyici hakkında geçerli bir sertifika ile dijital olarak imzalanmasından başka söylenecek çok şey yoktur. Yürütme üzerine Netsupport Rat ile ilişkili olduğu için kötü şöhretli istemcisi32.exe’yi çıkarır.

cisco-secure-client-win-5.0.05040-core-vpn-predeploy-k9.exe

-> client32.exe

-> "icacls" "C:\ProgramData\CiscoMedia" /grant *S-1-1-0:(F) /grant Users:(F) /grant Everyone:(F) /T /C

Uzaktan Access Trojan aşağıdaki iki IP adresine bağlanır: 91.222.173[.]67 ve 199.188.200[.]195, daha da uzak bir saldırganın kurbanın makinesine erişimi sağlıyor.

Çözüm

Marka kimliğine bürünme, arama reklamları ile ortak bir temadır. Google, çeşitli politikalar uyguladığı ve kötü niyetli etkinlikleri tespit etmek için algoritmalar kullandığından, tehdit aktörlerinin sürekli olarak yeni fikirler bulmaları gerekir.

Bir üniversite sayfasını yeniden kullanmak akıllıca bir fikirdi, ancak bu saldırıyı mükemmel olmaktan çekinen birkaç şey vardı. Alan adı, kimliğe bürünme için çok güçlü olsa da, yeni kaydedildi. Reklamın ekran URL’sinin bir parçası olduğu için, Google tarafından potansiyel olarak algılanmış olabilir. Ayrıca faillerin, kodu menşe ülkelerini belirleyen kodu kopyaladıklarında/yaptıklarında bir iz bıraktıklarını da belirttik.

Bunu söyledikten sonra, kötü amaçlı yazılım yükü dijital olarak imzalandı ve ilk görüldüğünde çok az tespit yaptı, bu nedenle bu saldırı muhtemelen iyi bir başarı oranına sahipti.

Her zaman olduğu gibi, kullanıcıların indirilecek programlar ararken, özellikle sponsorlu sonuçlara karşı dikkatli olmak için önlem almasını öneririz.

Sadece tehditler hakkında rapor vermiyoruz, onları kaldırıyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. Bugün MalwareBebytes’i indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma göstergeleri

Kötü niyetli altyapı

anyconnect-secure-client[.]com

cisco-secure-client[.]com[.]vissnatech[.]com

Netsupport Rat İndir

berrynaturecare[.]com/wp-admin/images/cisco-secure-client-win-5[.]0[.]05040-core-vpn-predeploy-k9[.]exe

78e1e350aa5525669f85e6972150b679d489a3787b6522f278ab40ea978dd65d

Netsupport Rat C2S

monagpt[.]com

mtsalesfunnel[.]com

91.222.173[.]67/fakeurl.htm

199.188.200[.]195/fakeurl.htm