Siber güvenlik araştırmacıları, VMware’i taklit eden aldatıcı bir alan adı kullanan BIFROSE (aka Bifrost) adı verilen bir uzaktan erişim truva atının (RAT) yeni bir Linux versiyonunu keşfettiler.

Palo Alto Networks Unit 42 araştırmacıları Anmol Maurya ve Siddharth Sharma, “Bifrost’un bu son sürümü, güvenlik önlemlerini aşmayı ve hedeflenen sistemleri tehlikeye atmayı amaçlıyor.” dedi.

BIFROSE, 2004’ten bu yana aktif olan uzun süredir devam eden tehditlerden biri. Trend Micro’nun Aralık 2015’teki bir raporuna göre, geçmişte yeraltı forumlarında 10.000 dolara kadar satışa sunuluyordu.

Kötü amaçlı yazılım, BlackTech (diğer adıyla Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn ve Temp.Overboard) olarak takip edilen Çin’deki devlet destekli bir bilgisayar korsanlığı grubu tarafından kullanılmaya başlandı. Japonya, Tayvan ve ABD

Tehdit aktörünün 2010 civarında kaynak kodunu satın aldığından veya bu koda erişim sağladığından ve kötü amaçlı yazılımı KIVARS ve XBOW gibi özel arka kapılar aracılığıyla kendi kampanyalarında kullanılmak üzere yeniden kullandığından şüpheleniliyor.

BIFROSE’un (diğer adıyla ELF_BIFROSE) Linux çeşitleri, uzak kabukları başlatma, dosyaları indirme/yükleme ve dosya işlemlerini gerçekleştirme yetenekleriyle en az 2020’den beri gözlemlenmektedir.

Araştırmacılar, “Saldırganlar Bifrost’u genellikle e-posta ekleri veya kötü amaçlı web siteleri aracılığıyla dağıtıyor” dedi. “Bir kurbanın bilgisayarına yüklendikten sonra Bifrost, saldırganın kurbanın ana bilgisayar adı ve IP adresi gibi hassas bilgileri toplamasına olanak tanıyor.”

En son varyantı dikkat çekici kılan ise “download.vmfare” adıyla bir komuta-kontrol (C2) sunucusuna ulaşmasıdır.[.]VMware kılığına girme girişiminde bulunan “com”. Aldatıcı alan adı, 168.95.1 IP adresine sahip Tayvan merkezli bir genel DNS çözümleyiciyle iletişime geçilerek çözümlenir.[.]1.

Ünite 42, Ekim 2023’ten bu yana Bifrost aktivitesinde bir artış tespit ettiğini ve telemetrisinde en az 104 eserin tespit edildiğini söyledi. Ayrıca kötü amaçlı yazılımın Arm sürümünün de keşfedilmesi, tehdit aktörlerinin muhtemelen saldırı yüzeylerini genişletmek istediklerini gösteriyor.

Araştırmacılar, “Yazım hatası gibi aldatıcı alan adı stratejilerini kullanan yeni varyantlarla, Bifrost etkinliğinde yakın zamanda yaşanan artış, bu kötü amaçlı yazılımın tehlikeli doğasını vurguluyor” dedi.

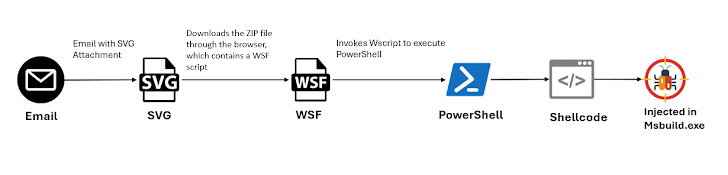

Bu gelişme, McAfee Labs’ın kötü amaçlı yazılımı e-posta mesajlarındaki kötü amaçlı SVG dosya ekleri yoluyla yayan yeni bir GuLoader kampanyasını ayrıntılarıyla anlatmasıyla ortaya çıktı. Kötü amaçlı yazılımın, çok aşamalı yük dağıtımının bir parçası olarak VBS komut dosyaları aracılığıyla dağıtıldığı da gözlemlendi.

Trustwave SpiderLabs, “Bu son artış, daha geniş erişim ve kaçınmaya yönelik gelişen taktiklerini vurguluyor.” söz konusu Bu hafta başında X’te yayınlanan bir gönderide.

Bifrost ve GuLoader saldırıları şu tarihlerle örtüşüyor: serbest bırakmak Yakın zamanda iki operatörü tutuklanan ve altyapısı ABD hükümeti tarafından çökertilen Warzone RAT’ın yeni bir versiyonu.