Sign1 adı verilen daha önce bilinmeyen bir kötü amaçlı yazılım kampanyası, son altı ay içinde 39.000'den fazla web sitesine bulaşarak ziyaretçilerin istenmeyen yönlendirmeler ve pop-up reklamlar görmesine neden oldu.

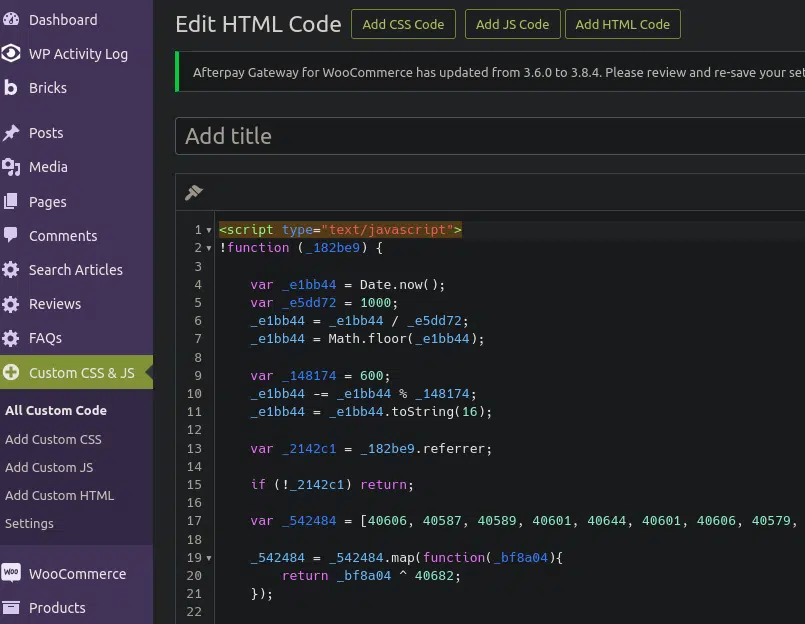

Tehdit aktörleri, gerçek WordPress dosyalarını değiştirmek yerine kötü amaçlı Sign1 komut dosyalarını enjekte etmek için kötü amaçlı yazılımı WordPress sitelerindeki özel HTML widget'larına ve meşru eklentilere enjekte ediyor.

Web sitesi güvenlik firması Sucuri, kampanyayı bir müşterinin web sitesinin ziyaretçilere rastgele açılır reklamlar göstermesinden sonra keşfetti.

Sign1 kötü amaçlı yazılım kampanyası

Sucuri'nin müşterisi kaba kuvvet saldırısıyla ihlal edilirken Sucuri, tespit edilen diğer sitelerin nasıl ele geçirildiğini paylaşmadı.

Ancak önceki WordPress saldırılarına göre, siteye erişim sağlamak için muhtemelen kaba kuvvet saldırıları ve eklentilerin güvenlik açıklarından yararlanmanın bir kombinasyonunu içeriyor.

Tehdit aktörleri erişim sağladıktan sonra WordPress özel HTML widget'larını kullanır veya daha yaygın olarak, kötü amaçlı JavaScript kodunu enjekte etmek için meşru Basit Özel CSS ve JS eklentisini yüklerler.

Kaynak: Meyve suları

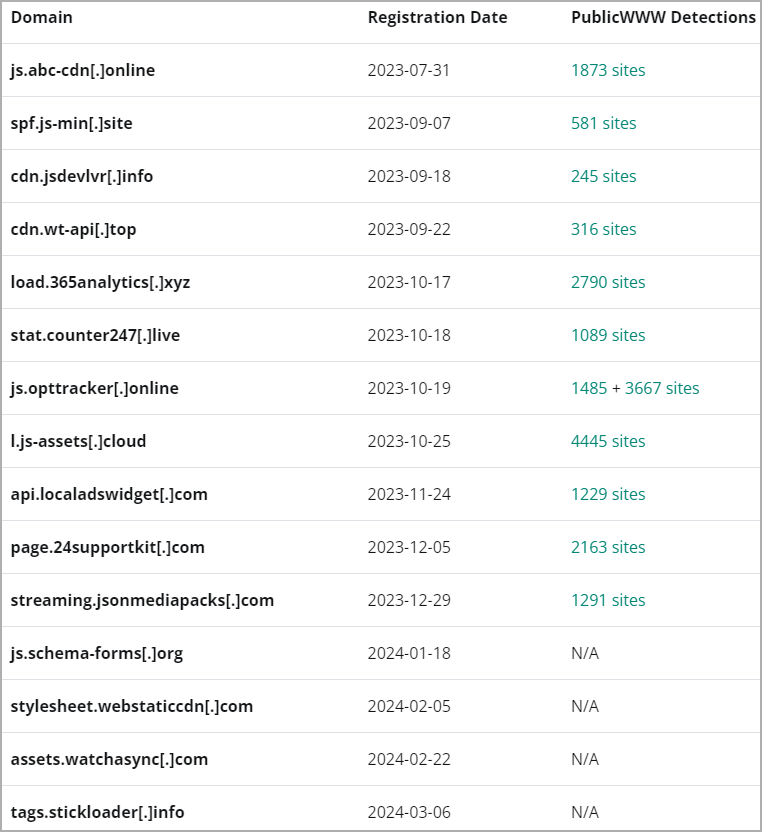

Sucuri'nin Sign1 analizi, kötü amaçlı yazılımın, bloklardan kaçınmak için her 10 dakikada bir değişen dinamik URL'ler oluşturmak için zamana dayalı rastgeleleştirme kullandığını gösteriyor. Alan adları, saldırılarda kullanılmadan kısa bir süre önce kaydedildiğinden herhangi bir engellenenler listesinde yer almıyorlar.

Bu URL'ler, bir ziyaretçinin tarayıcısında çalıştırılan diğer kötü amaçlı komut dosyalarını getirmek için kullanılır.

Başlangıçta alan adları Namecheap'te barındırılıyordu, ancak saldırganlar artık barındırma için HETZNER'e ve IP adresi gizleme için Cloudflare'e taşındı.

Kaynak: Meyve suları

Enjekte edilen kod, XOR kodlamasına ve görünüşte rastgele değişken adlarına sahiptir ve bu da güvenlik araçlarının tespitini zorlaştırır.

Kötü amaçlı kod, yürütülmeden önce belirli yönlendirenleri ve çerezleri kontrol ederek Google, Facebook, Yahoo ve Instagram gibi büyük sitelerden gelen ziyaretçileri hedef alıyor ve diğer durumlarda hareketsiz kalıyor.

Ayrıca kod, hedefin tarayıcısında bir çerez oluşturarak açılır pencerenin ziyaretçi başına yalnızca bir kez görüntülenmesini sağlar ve güvenliği ihlal edilen web sitesi sahibine yönelik rapor oluşturma olasılığını azaltır.

Komut dosyası daha sonra ziyaretçiyi, tarayıcı bildirimlerini etkinleştirmeniz için sizi kandırmaya çalışan sahte captcha'lar gibi dolandırıcılık sitelerine yönlendirir. Bu bildirimler, istenmeyen reklamları doğrudan işletim sisteminizin masaüstüne iletir.

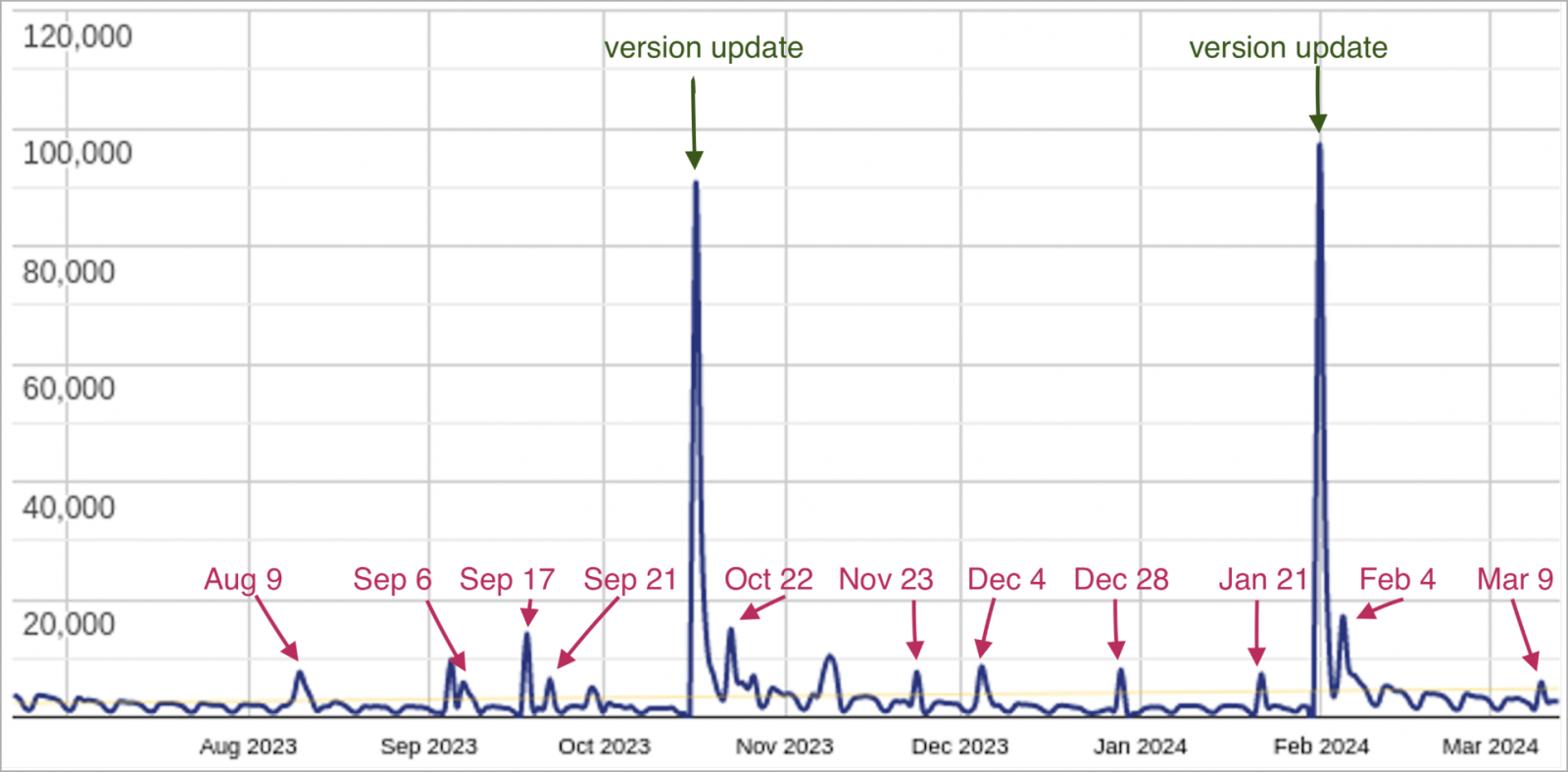

Sucuri, Sign1'in son altı ay içinde geliştiğini ve kötü amaçlı yazılımın yeni bir sürümü yayınlandığında enfeksiyonların arttığı konusunda uyarıyor.

Kaynak: Meyve suları

Son altı ayda, Sucuri'nin tarayıcıları kötü amaçlı yazılımı 39.000'den fazla web sitesinde tespit ederken, Ocak 2024'ten bu yana devam eden son saldırı dalgası 2.500 siteyi ele geçirdi.

Harekat zamanla daha gizli ve bloklara karşı daha dayanıklı hale gelecek şekilde gelişti ve bu endişe verici bir gelişme.

Sitelerinizi bu kampanyalara karşı korumak için güçlü/uzun bir yönetici şifresi kullanın ve eklentilerinizi en son sürüme güncelleyin. Ayrıca potansiyel bir saldırı yüzeyi görevi görebilecek gereksiz eklentilerin kaldırılması gerekir.