WordPress ve WooCommerce web sitelerini kurmaya yönelik premium bir eklenti olan Jupiter X Core’un bazı sürümlerini etkileyen iki güvenlik açığı, hesapların ele geçirilmesine ve kimlik doğrulaması olmadan dosya yüklenmesine olanak tanıyor.

Jupiter X Core, 172.000’den fazla web sitesinde kullanılan Jupiter X temasının bir parçası olan, kullanımı kolay ancak güçlü bir görsel düzenleyicidir.

WordPress güvenlik şirketi Patchstack’ta analist olan Rafie Muhammad, iki kritik güvenlik açığını keşfetti ve bunları bu ayın başlarında sorunları ele alan Jupiter X Core’un geliştiricisi ArtBee’ye bildirdi.

Kusur ayrıntıları

İlk güvenlik açığı CVE-2023-38388 olarak tanımlanıyor ve kimlik doğrulaması olmadan dosyaların yüklenmesine izin veriyor, bu da sunucuda rastgele kod çalıştırılmasına yol açabiliyor.

Güvenlik sorunu 9,0 ciddiyet puanı aldı ve aşağıdaki 3.3.5’ten başlayarak tüm JupiterX Core sürümlerini etkiliyor. Geliştirici sorunu eklentinin 3.3.8 sürümünde düzeltti.

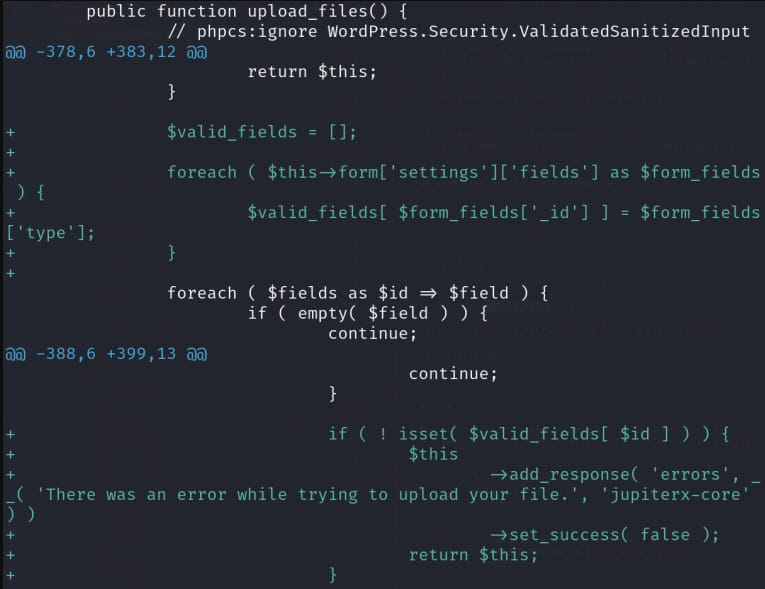

CVE-2023-38388, eklentinin ‘upload_files’ işlevinde, herkes tarafından ön uçtan çağrılabilecek kimlik doğrulama kontrolü bulunmadığından kötüye kullanılabilir.

Satıcının yaması, işlev için bir kontrol ekler ve ayrıca riskli dosya türlerinin yüklenmesini önlemek için ikinci bir kontrolü etkinleştirir.

İkinci güvenlik açığı olan CVE-2023-38389, kimliği doğrulanmamış saldırganların, e-posta adresini bilmeleri koşuluyla herhangi bir WordPress kullanıcı hesabının kontrolünü ele geçirmesine olanak tanır. Kritik önem derecesi 9,8 olan bu durum, 3.3.8 ve altındaki tüm Jupiter X Core sürümlerini etkiliyor.

ArtBees, 9 Ağustos’ta 3.4.3 sürümünü yayınlayarak sorunu çözdü. Eklentinin tüm kullanıcılarının bileşeni en son sürüme güncellemesi önerilir.

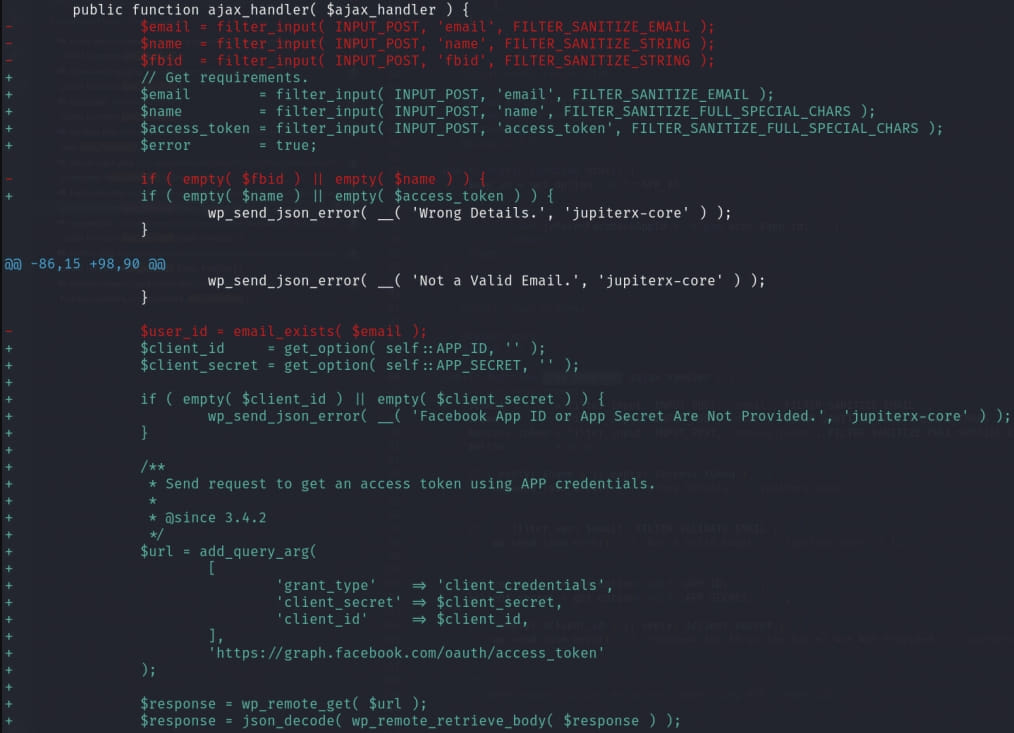

Rafie Muhammad, temel sorunun, eklentinin Facebook oturum açma sürecindeki ‘ajax_handler’ işlevinin, kimliği doğrulanmamış bir kullanıcının herhangi bir WordPress kullanıcısının ‘sosyal medya kullanıcı facebook kimliği’ metasını ‘set_user_facebook_id’ aracılığıyla herhangi bir değerle ayarlamasına izin vermesi olduğunu açıklıyor. ‘ işlev.

Bu meta değer WordPress’te kullanıcı kimlik doğrulaması için kullanıldığından, bir saldırgan, doğru e-posta adresini kullandığı sürece yöneticiler de dahil olmak üzere sitedeki herhangi bir kayıtlı kullanıcı olarak kimlik doğrulaması yapmak için bu meta değeri kötüye kullanabilir.

ArtBees’in çözümü, gerekli e-posta adresini ve benzersiz kullanıcı kimliğini doğrudan Facebook’un kimlik doğrulama uç noktasından alarak oturum açma sürecinin meşruiyetini sağlamaktır.

JupiterX Core eklentisi kullanıcılarının, iki güvenlik açığının oluşturduğu ciddi riskleri azaltmak için mümkün olan en kısa sürede sürüm 3.4.3’e yükseltmeleri önerilir.

Bu yazının yazıldığı sırada, iki güvenlik açığının vahşi ortamda istismar edildiğine dair kamuya açık herhangi bir rapor bulamadık.