Juniper Networks, SRX Serisi güvenlik duvarlarında ve EX Serisi anahtarlarında kritik bir kimlik doğrulama öncesi uzaktan kod yürütme (RCE) güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı.

Cihazların J-Web yapılandırma arayüzlerinde bulunan ve CVE-2024-21591 olarak izlenen bu kritik güvenlik açığı, kimliği doğrulanmamış tehdit aktörleri tarafından root ayrıcalıkları elde etmek veya yama uygulanmamış cihazlara karşı hizmet reddi (DoS) saldırıları başlatmak için de kullanılabilir.

Şirket Çarşamba günü yayınlanan bir güvenlik tavsiyesinde “Bu sorun, bir saldırganın rastgele belleğin üzerine yazmasına olanak tanıyan güvenli olmayan bir işlevin kullanılmasından kaynaklanıyor” dedi.

Juniper, Güvenlik Olayına Müdahale Ekibinin güvenlik açığının vahşi ortamda istismar edildiğine dair hiçbir kanıtı olmadığını ekledi.

SRX Serisi ve EX Serisi J-Web hatasından etkilenen güvenlik açığı bulunan Junos OS sürümlerinin tam listesi şunları içerir:

- 20.4R3-S9’dan önceki Junos işletim sistemi sürümleri

- 21.2R3-S7’den önceki Junos OS 21.2 sürümleri

- Junos OS 21.3’ün 21.3R3-S5’ten önceki sürümleri

- Junos OS 21.4’ün 21.4R3-S5’ten önceki sürümleri

- Junos OS 22.1’in 22.1R3-S4’ten önceki sürümleri

- 22.2R3-S3’ten önceki Junos OS 22.2 sürümleri

- Junos OS 22.3’ün 22.3R3-S2’den önceki sürümleri

- 22.4R2-S2, 22.4R3’ten önceki Junos OS 22.4 sürümleri

Hata Junos OS 20.4R3-S9, 21.2R3-S7, 21.3R3-S5, 21.4R3-S5, 22.1R3-S4, 22.2R3-S3, 22.3R3-S2, 22.4R2-S2, 22.4R3’te giderildi. , 23.2R1-S1, 23.2R2, 23.4R1 ve sonraki tüm sürümler.

Yöneticilerin güvenlik güncellemelerini derhal uygulamaları veya JunOS’u en son sürüme yükseltmeleri veya en azından saldırı vektörünü ortadan kaldırmak için J-Web arayüzünü devre dışı bırakmaları tavsiye edilir.

Başka bir geçici çözüm, yamalar dağıtılana kadar J-Web erişimini yalnızca güvenilir ağ ana bilgisayarlarıyla kısıtlamaktır.

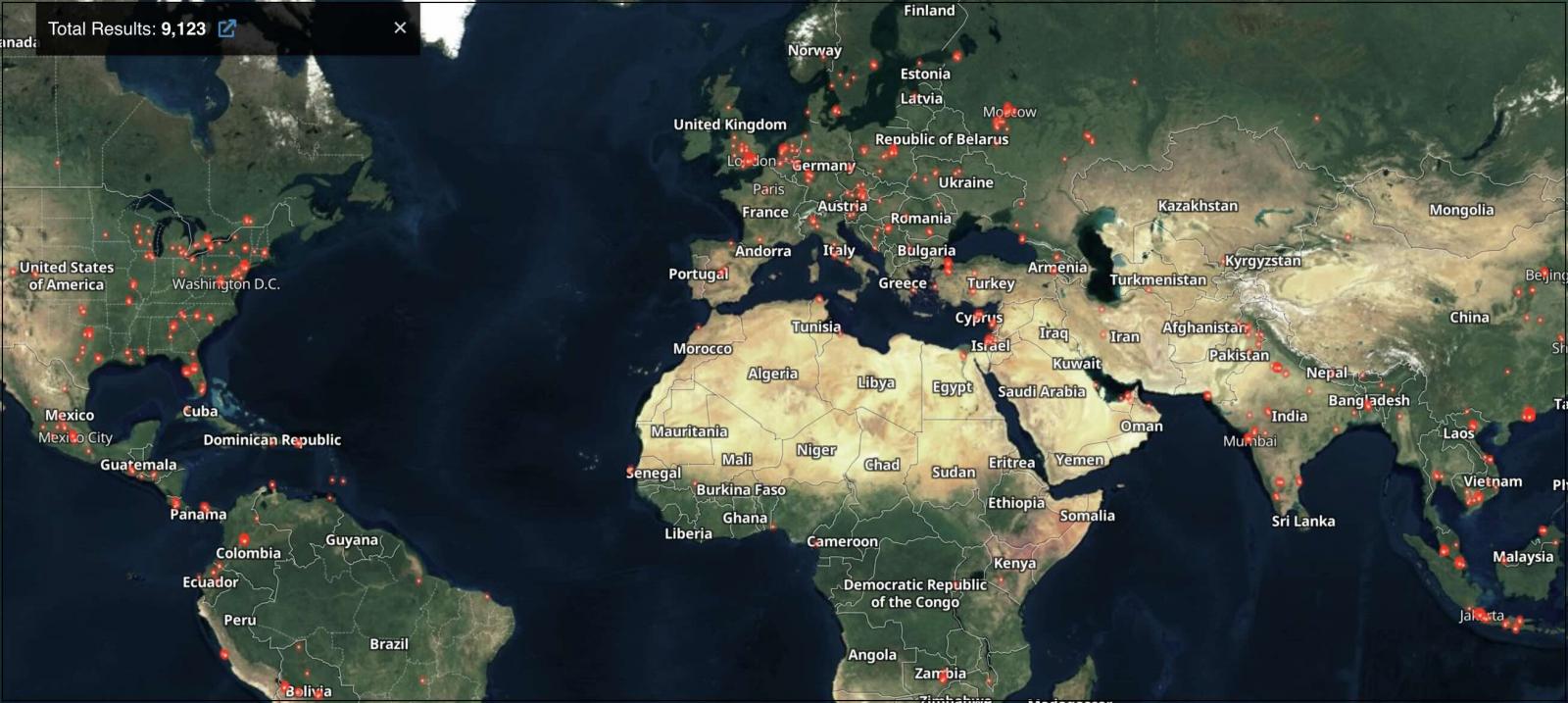

Kâr amacı gütmeyen internet güvenlik kuruluşu Shadowserver’ın verilerine göre, çoğu Güney Kore’den olmak üzere 8.200’den fazla Juniper cihazının J-Web arayüzleri çevrimiçi olarak açığa çıkıyor (Shodan ayrıca 9.000’den fazlasını takip ediyor).

CISA ayrıca Kasım ayında CVE-2023-36844, CVE-2023-36845, CVE-2023-36846 ve CVE-2023-36847 olarak takip edilen ve etkilenen dört hatayı zincirleyen Juniper’ın kimlik doğrulama öncesi RCE istismarının vahşi doğada kullanıldığı konusunda uyardı. şirketin SRX güvenlik duvarları ve EX anahtarları.

Uyarı, ShadowServer’ın 25 Ağustos’ta ilk istismar girişimlerini tespit etmesinden aylar sonra, Juniper’ın yamaları yayınlamasından bir hafta sonra ve watchTowr Labs bir kavram kanıtı (PoC) istismarı yayınladığında geldi.

Eylül ayında, güvenlik açığı istihbarat firması VulnCheck, binlerce Juniper cihazının bu istismar zincirini kullanan saldırılara karşı hala savunmasız olduğunu tespit etti.

CISA, dört hatayı 17 Kasım’da Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğuna ekledi ve bunları “federal kuruluş için önemli riskler” taşıyan “kötü niyetli siber aktörler için sık saldırı vektörleri” olarak etiketledi.

ABD siber güvenlik kurumu geçen Haziran ayında, federal kurumların İnternet’e açık veya yanlış yapılandırılmış ağ ekipmanlarını (Juniper güvenlik duvarları ve anahtarları gibi) keşfin ardından iki haftalık bir süre içinde güvence altına almasını gerektiren yılın ilk bağlayıcı operasyonel direktifini (BOD) yayınladı.