JumpCloud Remote Assist for Windows aracısındaki kritik bir yerel ayrıcalık yükseltme güvenlik açığı, Windows sistemindeki düşük ayrıcalıklı herhangi bir kullanıcının NT AUTHORITY\SYSTEM ayrıcalıkları kazanmasına veya makinenin çökmesine olanak tanır.

CVE-2025-34352 olarak izlenen kusur, Windows için JumpCloud Remote Assist’in 0.317.0’dan önceki sürümlerini etkiliyor ve Yüksek önem derecesine sahip (CVSS v4.0: 8.5).

JumpCloud, dünya çapında 180.000’den fazla kuruluşa dağıtılan, yaygın olarak kullanılan bulut tabanlı bir Hizmet Olarak Dizin ve kimlik platformudur.

| Mülk | Detaylar |

| Güvenlik Açığı Kimliği | CVE-2025-34352 |

| Şiddet | Yüksek (CVSS v4.0 Puanı: 8,5) |

| Etkilenen Bileşen | Windows için JumpCloud Uzaktan Yardım |

| Etkilenen Sürümler | 0.317.0’dan önceki tüm sürümler |

| Saldırı Vektörü | Yerel (LPE) |

JumpCloud Agent, uç noktaları yönetmek ve politikaları uygulamak için en yüksek sistem ayrıcalıklarıyla çalışır. Bu, bileşenlerindeki herhangi bir zayıflığı, cihazın tamamının ele geçirilmesine giden doğrudan bir yol haline getirir.

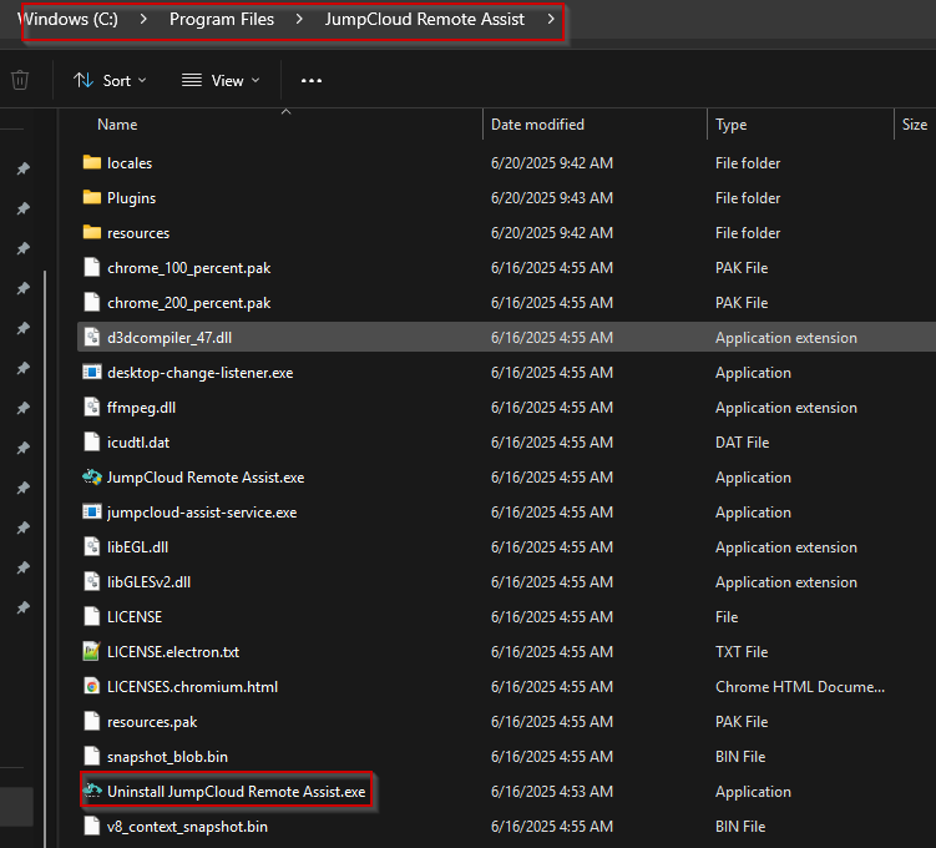

Bu durumda güvenlik açığı, JumpCloud Remote Assist bileşeninin Windows kaldırıcısında bulunmaktadır.

Ana JumpCloud Aracısının kaldırılması sırasında, süreç aynı zamanda NT AUTHORITY\SYSTEM olarak çalışan Remote Assist’in kaldırılmasını da tetikler.

Kaldırıcı, dosya işlemlerini tamamen düşük ayrıcalıklı bir kullanıcının kontrolü altında olan kullanıcının %TEMP% dizininde gerçekleştirir.

Kaldırıcı, geçici bir dizinde Un_A.exe adlı bir dosyayı kontrol eder ve yönetir (örneğin, %TEMP%\~nsuA.tmp).

SİSTEM ayrıcalıklarıyla çalışırken bu dosyayı silebilir, oluşturabilir, yazabilir ve ardından çalıştırabilir.

Yol ve dosya adı tahmin edilebilir olduğundan ve kullanıcı tarafından yazılabilir bir dizinde bulunduğundan, bir saldırgan bağlama noktalarını ve sembolik bağlantı hilelerini kullanarak bu davranışı kötüye kullanabilir.

Bu ayrıcalıklı dosya işlemlerini dikkatli bir şekilde yeniden yönlendirerek yerel bir saldırgan şunları yapabilir:

- Rastgele dosya yazmayı gerçekleştirin Kritik sürücüler gibi hassas sistem dosyalarına yönelik saldırılar, tekrarlanan Mavi Ölüm Ekranı (BSOD) yoluyla Hizmet Reddine (DoS) yol açar.

- Rastgele dosya silmeden yararlanma bir yarış koşulu ve Windows Installer teknikleri aracılığıyla, sonunda tam bir SİSTEM kabuğu ve uç noktanın kalıcı kontrolünü elde eder.

Pratik anlamda, JumpCloud Agent ve Remote Assist’in kurulu olduğu savunmasız bir Windows uç noktasında hesabı olan herhangi bir kullanıcı, meşru güvenlik aracısını bir saldırı aracına dönüştürebilir.

Başarılı bir şekilde yararlanma, makine üzerinde tam kontrol sağlayarak kötü amaçlı yazılım kurulumuna, veri hırsızlığına veya ağ içinde daha fazla yanal harekete olanak tanır.

Temel neden klasik ama ciddi bir tasarım hatasıdır: kullanıcı tarafından kontrol edilen, yazılabilir bir dizinde uygun korumalar olmadan hassas dosya işlemleri gerçekleştiren son derece ayrıcalıklı bir işlem.

XMCyber’a göre bu modelin Windows’ta tehlikeli olduğu uzun zamandır biliniyor ancak modern aracı uygulamalarında hala görülüyor.

JumpCloud bir düzeltme yayınladı ve Windows için JumpCloud Remote Assist kullanan tüm kuruluşların derhal 0.317.0 veya sonraki bir sürüme güncellenmesi gerekiyor.

Güvenlik ekiplerine, yönetilen tüm Windows cihazlarının güncellemeyi aldığını doğrulamaları, uç nokta güçlendirme politikalarını gözden geçirmeleri ve aşağıdaki gibi kullanıcı tarafından yazılabilen konumlarda başka ayrıcalıklı işlemlerin dosya işlemleri gerçekleştirmediğinden emin olmaları önemle tavsiye edilir. %TEMP% sıkı erişim kontrolleri olmadan.

Güvenlik açığının yerel olarak kolayca istismar edilmesi ve uç nokta yönetimi ile uzaktan yardım araçlarına duyulan güveni doğrudan zayıflatması nedeniyle, hızlı yama uygulanması çok önemlidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.