SentinelOne ve CrowdStrike’taki güvenlik araştırmacılarına göre, ABD merkezli kurumsal yazılım şirketi JumpCloud, Kuzey Koreli Lazarus Group bilgisayar korsanları tarafından ihlal edildi.

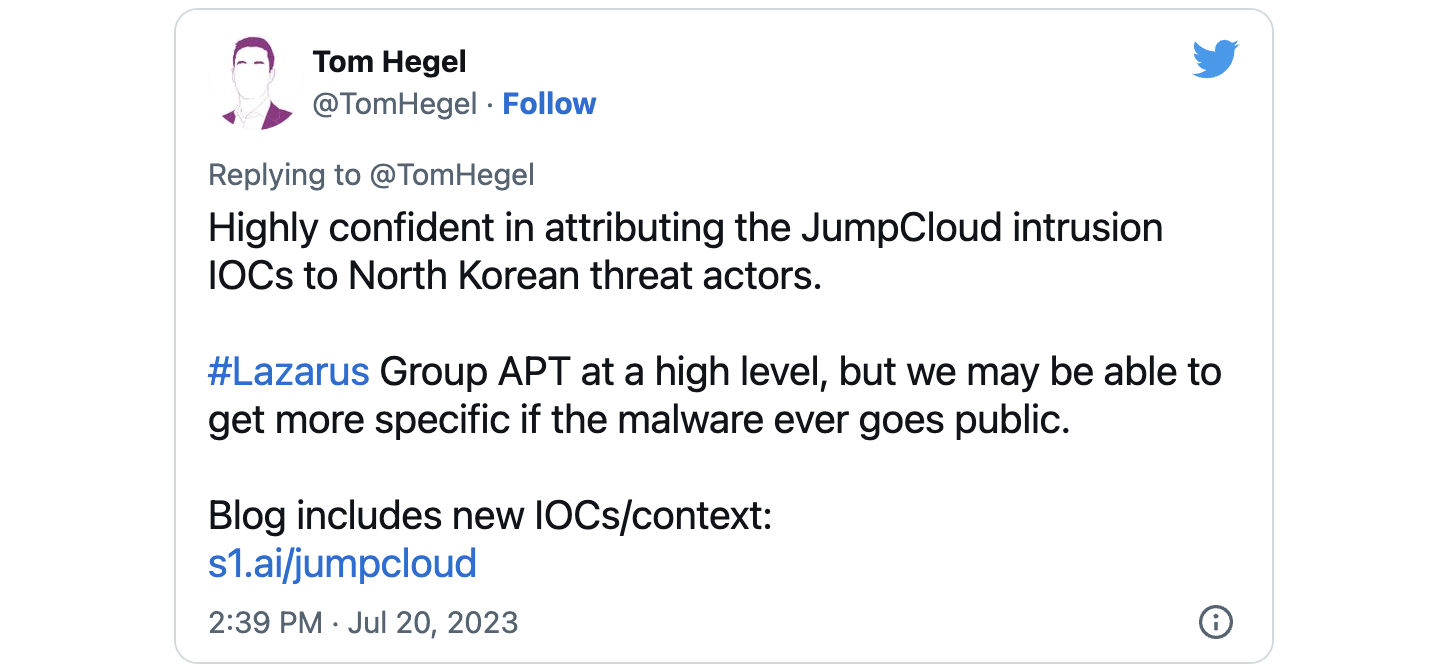

Perşembe günü yayınlanan bir raporda, SentinelOne Kıdemli Tehdit Araştırmacısı Tom Hegel, şirketin yakın tarihli bir olay raporunda paylaştığı birden fazla uzlaşma göstergesine dayanarak Kuzey Koreli tehdit grubunu JumpCloud hack’ine bağladı.

Hegel, “Yeni yayınlanan uzlaşma göstergelerini gözden geçirerek, tehdit faaliyeti kümesini Kuzey Kore devleti tarafından desteklenen bir APT ile ilişkilendiriyoruz” dedi.

“IOC’ler, genel olarak önceki kampanyalarda görülen tedarik zinciri hedefleme yaklaşımına odaklanan, Kuzey Kore’ye atfettiğimiz çok çeşitli faaliyetlerle bağlantılı.”

Siber güvenlik firması CrowdStrike ayrıca, JumpCloud ile işbirliği içinde saldırıyı araştırırken bulunan kanıtlara dayanarak, Labyrinth Chollima’yı (faaliyetleri Lazarus Group, ZINC ve Black Artemis’inkiyle örtüşen) ihlalin arkasındaki belirli Kuzey Kore bilgisayar korsanlığı ekibi olarak resmen etiketledi.

CrowdStrike İstihbarattan Sorumlu Başkan Yardımcısı Adam Meyers, Reuters’e “Birincil hedeflerinden biri rejim için gelir elde etmekti. Bunun, bu yıl Kuzey Kore tedarik zinciri saldırılarında göreceğimiz son saldırı olacağını düşünmüyorum.”

Bu bilgisayar korsanlığı grubu, en az 2009’dan bu yana on yılı aşkın bir süredir aktiftir ve bankalar, devlet kurumları ve medya kuruluşları da dahil olmak üzere dünya çapında yüksek profilli hedeflere yönelik saldırılarıyla tanınır.

FBI, Lazarus Group saldırganlarını, şimdiye kadarki en büyük kripto para birimi hack’i olan ve rekor kıran 620 milyon dolarlık Ethereum çalmalarına izin veren Axie Infinity’nin Ronin ağ köprüsünün ihlaline bağladı.

Nisan ayında Mandiant, Mart ayında VoIP şirketi 3CX’i vuran kademeli tedarik zinciri saldırısının arkasında UNC4736 olarak izlenen başka bir Kuzey Koreli tehdit grubunun olduğunu söyledi. UNC4736, Google TAG tarafından Trading Technologies’in 3CX geliştiricisi olan web sitesinin uzlaşmasına bağlanan AppleJeus Operasyonunun arkasındaki Lazarus Grubu ile ilgilidir.

JumpCloud, APT grubu tarafından hacklendiğini doğruladı

27 Haziran’da JumpCloud, “ulus devlet destekli sofistike bir tehdit aktörünün” bir mızraklı kimlik avı saldırısı yoluyla sistemlerini ihlal ettiği bir olay keşfetti. Müşteri etkisine dair hemen bir kanıt olmamasına rağmen, JumpCloud proaktif olarak kimlik bilgilerini değiştirdi ve ihtiyati tedbir olarak güvenliği ihlal edilmiş altyapıyı yeniden oluşturdu.

5 Temmuz’daki soruşturma sırasında JumpCloud, “küçük bir müşteri grubu için komutlar çerçevesinde olağandışı etkinlik” tespit etti. Olay müdahale ortakları ve kolluk kuvvetleriyle iş birliği yaparak, günlükleri kötü amaçlı etkinlik belirtileri açısından da analiz etti ve tüm yönetici API anahtarlarını zorla döndürdü.

12 Temmuz’da yayınlanan bir danışma belgesinde JumpCloud, olayın ayrıntılarını paylaştı ve iş ortaklarının ağlarını aynı gruptan gelen saldırılara karşı korumalarına yardımcı olmak için uzlaşma göstergelerini (IOC’ler) yayınladı.

Şu an itibariyle JumpCloud, saldırıdan etkilenen müşterilerin sayısını açıklamadı ve ihlalin arkasındaki APT grubunu belirli bir duruma bağlamadı.

Ocak ayında şirket, bir CircleCI güvenlik olayının müşterileri üzerindeki etkisini araştırdığını da açıkladı.

Merkezi Louisville, Colorado’da bulunan JumpCloud, 160’tan fazla ülkede 180.000’den fazla kuruluşa tek oturum açma ve çok faktörlü kimlik doğrulama hizmetleri sağlayan bir hizmet olarak dizin platformu işletiyor.