Japonya’nın Bilgisayar Acil Durum Müdahale Merkezi (JPCERT/CC), Windows Olay Günlüklerindeki girişlere dayanarak farklı fidye yazılımı çetesinin saldırılarını tespit etmeye yönelik ipuçları paylaştı ve devam eden saldırıların, ağın çok ötesine yayılmadan önce zamanında tespit edilmesini sağladı.

JPCERT/CC, fidye yazılımı saldırılarına yanıt verirken tekniğin değerli olabileceğini ve çeşitli olasılıklar arasından saldırı vektörünü tanımlamanın, zamanında müdahale için çok önemli olduğunu söylüyor.

Olay Günlüklerinde fidye yazılımı izlerini bulma

JPCERT/CC tarafından önerilen araştırma stratejisi dört tür Windows Olay Günlüğünü kapsar: Uygulama, Güvenlik, Sistem ve Kurulum günlükleri.

Bu günlükler genellikle fidye yazılımı saldırılarının geride bıraktığı, saldırganların kullandığı giriş noktalarını ve “dijital kimliklerini” açığa çıkarabilecek izler içerir.

Ajansın raporunda vurgulanan fidye yazılımı izlerinden bazı örnekler:

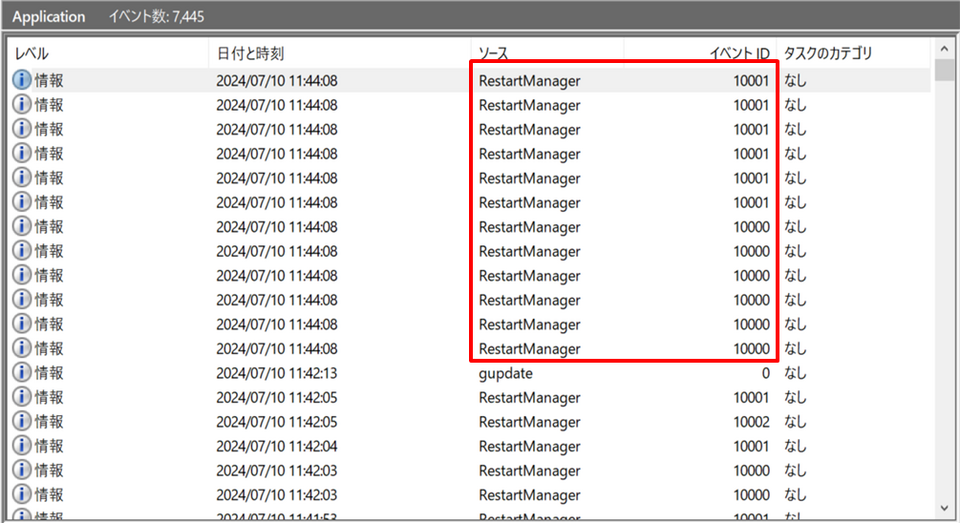

- Devam: Windows Yeniden Başlatma Yöneticisiyle ilgili birçok günlük tarafından tanımlanmıştır (olay kimlikleri: 10000, 10001).

Conti tabanlı şifreleyicilerden gelen bildirimleri yeniden başlatın

Kaynak: JPCERT/CCBenzer olaylar Akira, Lockbit3.0, HelloKitty, Abysslocker, Avaddon, Bablock ve Lockbit ile Conti’nin sızdırılan şifreleyicisinden oluşturulan diğer kötü amaçlı yazılımlar tarafından oluşturuluyor.

- Phobos: Sistem yedeklemelerini silerken iz bırakır (olay kimlikleri: 612, 524, 753). Benzer günlükler 8base ve Elbie tarafından oluşturulmuştur.

- Midas: Etkilenmeyi yaymak için ağ ayarlarını değiştirir ve günlüklerde olay kimliği 7040’ı bırakır.

- KötüTavşan: Bir şifreleme bileşeni yüklenirken olay kimliği 7045’i kaydeder.

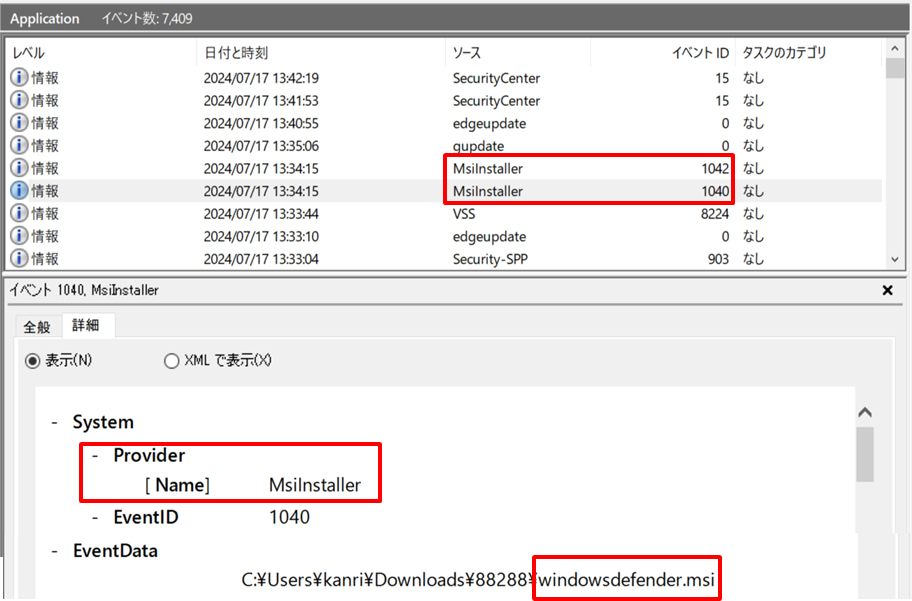

- Günaydın: Bir Windows Installer işleminin başlangıcını (1040) ve bitişini (1042) günlüğe kaydeder.

Kaynak: JPCERT/CC

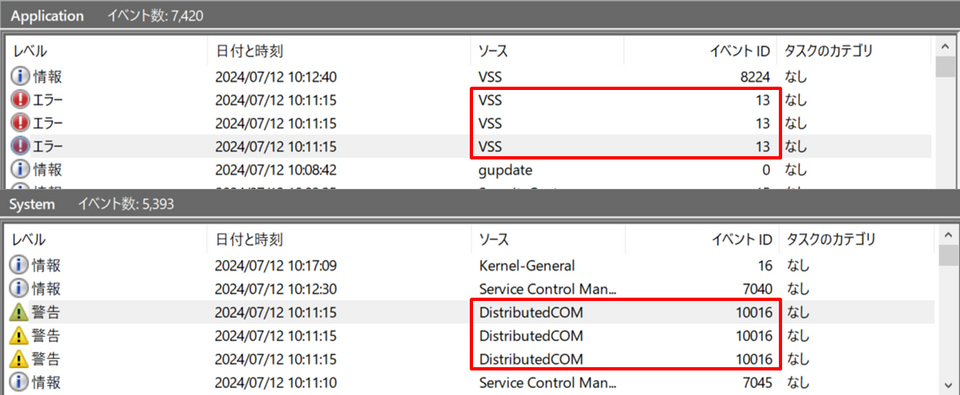

JPCERT/CC ayrıca Shade, GandCrab, AKO, AvosLocker, BLACKBASTA ve Vice Society gibi görünüşte alakasız fidye yazılımı türlerinin geride çok benzer izler bıraktığını da belirtiyor (olay kimlikleri: 13, 10016).

Her iki hata da, şifrelenmiş dosyaların kolayca geri yüklenmesini önlemek için fidye yazılımının genellikle sildiği Birim Gölge Kopyalarını silmek için COM uygulamalarına erişirken izin eksikliğinden kaynaklanmaktadır.

Kaynak: JPCERT/CC

Hiçbir tespit yönteminin fidye yazılımına karşı yeterli korumayı garanti etmemesi gerektiğini belirtmek önemlidir, ancak belirli günlüklerin izlenmesi, saldırıları ağa çok fazla yayılmadan önce tespit etmek için diğer önlemlerle birleştirildiğinde oyunun kurallarını değiştirebilir.

JPCERT/CC, WannaCry ve Petya gibi eski fidye yazılımı türlerinin Windows günlüklerinde iz bırakmadığını ancak modern kötü amaçlı yazılımlarda durumun değiştiğini, dolayısıyla tekniğin artık etkili kabul edildiğini belirtiyor.

2022’de SANS, Windows Olay Günlüklerini kullanarak farklı fidye yazılımı ailelerini tespit etmeye yönelik bir kılavuz da paylaştı.