Johns Hopkins Üniversitesi, web sitesinde bir veri ihlaline uğradığını doğrulayan bir siber saldırı bildirimi yayınladı. Johns Hopkins Üniversitesi ve Johns Hopkins Health Systems ağı, siber saldırıyı araştırıyordu. Johns Hopkins Üniversitesi siber saldırısı, MOVEit veri ihlalinin bir sonucuydu.

Johns Hopkins Üniversitesi siber saldırısının ayrıntıları

Dosya aktarım hizmeti sağlayıcısı MOVEit’e yapılan siber saldırının ardından, birkaç müşterisi bilgisayar korsanlarına maruz kaldı. Cl0p fidye yazılımı grubu, MOVEit siber saldırısını üstlendi ve başlangıçta 12 Haziran olarak belirlenen son tarihi, daha sonra 14 Haziran’a kaydırdı.

JHU siber saldırı bildiriminin SSS bölümüne göre, ihlalin zamanlaması ile ilgili soruya şu yanıt geldi: “İhlal 31 Mayıs’ta gerçekleşti. Johns Hopkins, sistemlerimizi korumak için hızla önlemler aldı ve siber güvenlik ekibimiz aktif olarak çalışıyor. tehlikeye atılan bilgilerin kapsamını değerlendirmek için veri güvenliği uzmanları ve kolluk kuvvetleriyle işbirliği yapmak.

Cl0p fidye yazılımı grubu tarafından Johns Hopkins Üniversitesi siber saldırısından çalınan veriler henüz açıklanmadı. Ancak, JHU veri ihlali bildirimi, hassas kişisel ve finansal bilgilerin bilgisayar korsanları tarafından çalınmış olabileceğini okudu.

Johns Hopkins University ve Health Systems sistemlerinden çalınan veriler arasında adlar, iletişim bilgileri ve sağlık faturası bilgileri yer alabilir.

Üniversite duyurusunda, Johns Hopkins Üniversitesi siber saldırısının üniversitenin operasyonları veya sağlık hizmetleri üzerinde olumsuz bir etkisi olmadığı belirtildi.

JHU yetkilileri, Johns Hopkins Üniversitesi ve Johns Hopkins Sağlık Sistemleri veri ihlalinden etkilenen kişileri uyaracak.

Johns Hopkins Üniversitesi siber saldırısından sonra web sitesi çalışır durumda kaldı.

MOVEit veri ihlali ve birden fazla hedef üzerindeki etkisi

Cl0p fidye yazılımı grubu, MOVEit Transfer güvenlik ihlali yoluyla birkaç şirkete saldırdığını iddia etti. BBC, British Airways ve Boots gibi İngiltere merkezli şirketler, bilgisayar korsanının web sitesinde kurban olarak adlandırıldı.

Aer Lingus’un adı verildi, ancak Cl0p’nin ihlal ettiği tüm kuruluşlar yalnızca MOVEit siber saldırısından kaynaklanmadı.

Bilgisayar korsanları, MOVEit aracılığıyla, bilgisayar korsanlarının kötüye kullandığı diğer istemcilerden depolanan verileri içeren bordro hizmeti sağlayıcısı Zellis’e erişim sağladı.

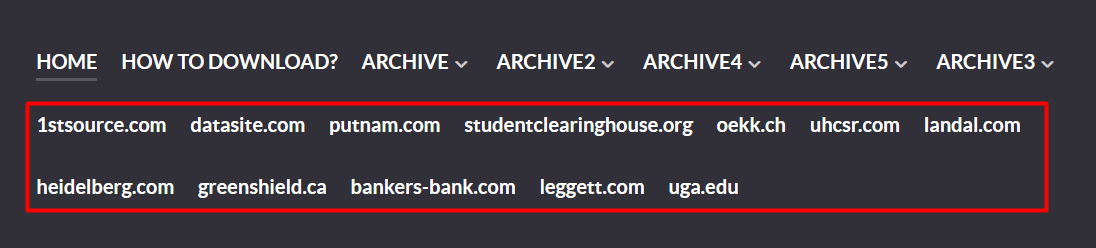

Bir Tehdit Analisti olan Brett Callow’un tweet’ine göre, Johns Hopkins Üniversitesi siber saldırısının yanı sıra, Cl0p kısa süre önce Georgia Üniversitesi’ni de kurban listesine ekledi. Brett, Ernst & Young’ın müşterilerini MOVEit veri ihlali hakkında bilgilendirdiğini de sözlerine ekledi.

Bilgisayar korsanlarının 14 Haziran’daki veri sızıntısı tehdidinin aksine, şu ana kadar herhangi bir veri sızdırıldığı bildirilmedi. Ayrıca, bahsi geçen kuruluşların MOVEit siber saldırısına karışıp karışmadığı da belirsizliğini koruyor.

Brett’in tweet’inde, Cl0p bilgisayar korsanlarının web sitesinde kurban olarak beş isim daha yayınladığı belirtildi.

Bilgisayar korsanlarının 14 Haziran’daki veri sızıntısı tehdidinin aksine, şu ana kadar herhangi bir veri sızdırıldığı bildirilmedi. Ayrıca, bahsi geçen kuruluşların MOVEit siber saldırısına karışıp karışmadığı da belirsizliğini koruyor.

Cl0p, adı geçen kuruluşlardan veri sızdırana kadar 7 gün daha bekleyeceğini iddia etti.

JHU 27’dirinci MOVEit siber saldırısının kurbanı olan Brett, tweet attı.

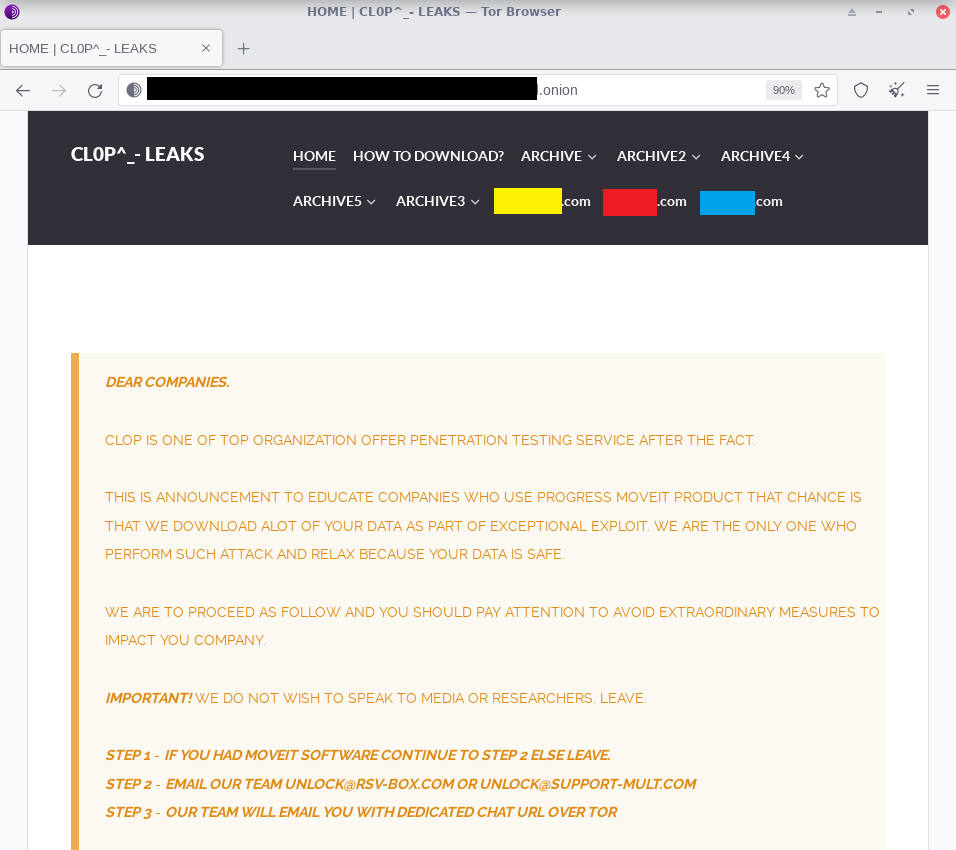

Siber güvenlik araştırmacısı John Hammond, MOVEit siber saldırısıyla ilgili yukarıdaki görseli tweetledi ve Cl0p’nin hacker’ın taleplerine yanıt vermeyen kurbanlar için sızıntı sitelerine 3 referans eklediğini yazdı.

Ekran görüntüsü ayrıca Cl0p’nin bilgisayar korsanlarının çalınan verilerin bir arşivine sahip olmak için menüler ve sekmelerle zenginleştirdiği web sitesini de gösteriyordu.

Siber güvenlik araştırmacıları, fidye müzakereleri için son tarihin geçmesinin ardından Cl0p tarafından eklenen isimler hakkında tweet atıyorlar. Alman Fernandez yukarıdaki ekran görüntüsünü paylaştı. Ancak iddiaların doğruluğu henüz kanıtlanamadı. Bunlar şimdiye kadar bilgisayar korsanları tarafından gönderilen isimler.

Cl0p ve dosya aktarım hizmeti sağlayıcıları

Cl0p geçmişte Fortra’nın bir dosya aktarım hizmeti sağlayıcısı olan GoAnywhere’i hackleyerek aynı taktiği kullanmıştı. Fidye yazılımı grubu, GoAnywhere güvenlik açığından yararlanarak yüzlerce istemcisine erişmeyi başardı.

Ayrıca, Aralık 2020’de Cl0p, Accellion’ın istemcilerine erişim sağladığı sıfır günlük bir güvenlik açığı aracılığıyla başka bir dosya aktarım hizmeti sağlayıcısı olan Accellion’u hedef aldı.

Bu, dosya aktarım hizmeti sağlayıcılarının, Cl0p fidye yazılımı grubundan bilgisayar korsanları onları aradığından, hataları avlamak ve en kısa sürede yamalamak için güçlü bir ekibe sahip olmaları gerektiğini açıkça ortaya koyuyor.

Medya Sorumluluk Reddi: Bu rapor, çeşitli yollarla elde edilen dahili ve harici araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve kullanıcılar, bu bilgilere güvendikleri için tüm sorumluluğu üstlenirler. bu Siber Express, bu bilgilerin kullanılmasının doğruluğu veya sonuçları için hiçbir sorumluluk kabul etmez.