Siber güvenlik araştırmacıları, kimlik bilgileri hırsızlığı ve hediye kartı dolandırıcılığı yoluyla küresel perakende ve tüketici hizmetleri kuruluşlarını hedef alan karmaşık bir kampanyayı ortaya çıkardı.

“Jingle Hırsızı” olarak adlandırılan bu operasyon, şirketlerin mali dolandırıcılık planlarına karşı en savunmasız olduğu bayram alışveriş sezonundan yararlanıyor.

Birim 42 tarafından CL-CRI-1032 kümesi olarak takip edilen kampanya, 2021’den bu yana faaliyet gösteren, Fas’ta faaliyet gösteren, finansal motivasyona sahip tehdit aktörleri tarafından yönetiliyor.

Güvenlik uzmanları, bu etkinliğin genel olarak Atlas Lion ve STORM-0539 olarak bilinen ve kurumsal bulut altyapısına yönelik kalıcı ve gelişen bir tehdidi temsil eden tehdit gruplarıyla örtüştüğünü orta düzeyde bir güvenle değerlendiriyor.

Jingle Thief’i tipik siber suç operasyonlarından ayıran şey, saldırganların ele geçirilen kuruluşlara uzun süreler (bazen bir yılı aşan süreler) boyunca tespit edilmeden erişimi sürdürme yeteneğidir.

Bu süre zarfında, kurbanın ortamını kapsamlı bir şekilde haritalandırıyorlar, kritik sistemlerde nasıl gezineceklerini ve hediye kartı düzenleme platformlarına nasıl erişeceklerini öğreniyorlar.

Bu operasyonel sabır, gelişmiş keşif teknikleriyle birleştiğinde, tespit ve iyileştirmeyi güvenlik ekipleri için özellikle zorlu hale getiriyor.

Tehdit aktörleri, kimlik avı ve SMS tabanlı smishing saldırıları yoluyla ilk kimlik bilgilerini aldıktan sonra neredeyse yalnızca bulut ortamlarında faaliyet gösteriyor.

Kötü amaçlı yazılım dağıtan veya uç noktadaki güvenlik açıklarından yararlanan geleneksel siber suçluların aksine, bu saldırganlar meşru kullanıcıların kimliğine bürünmek ve büyük ölçekli dolandırıcılık operasyonları yürütmek için SharePoint, OneDrive, Exchange ve Entra ID dahil Microsoft 365 özelliklerinden yararlanıyor.

Gözlemlenen bir kampanyada, saldırganlar erişimi yaklaşık 10 ay boyunca sürdürdüler ve tek bir küresel kuruluştaki 60’tan fazla kullanıcı hesabının güvenliğini ele geçirdiler.

Tehdit aktörleri, dolandırıcılık faaliyetlerini gizlemek için azaltılmış personel düzeylerinden ve artan hediye kartı işlem hacimlerinden yararlanarak operasyonlarını stratejik olarak tatil dönemlerine göre ayarlıyor.

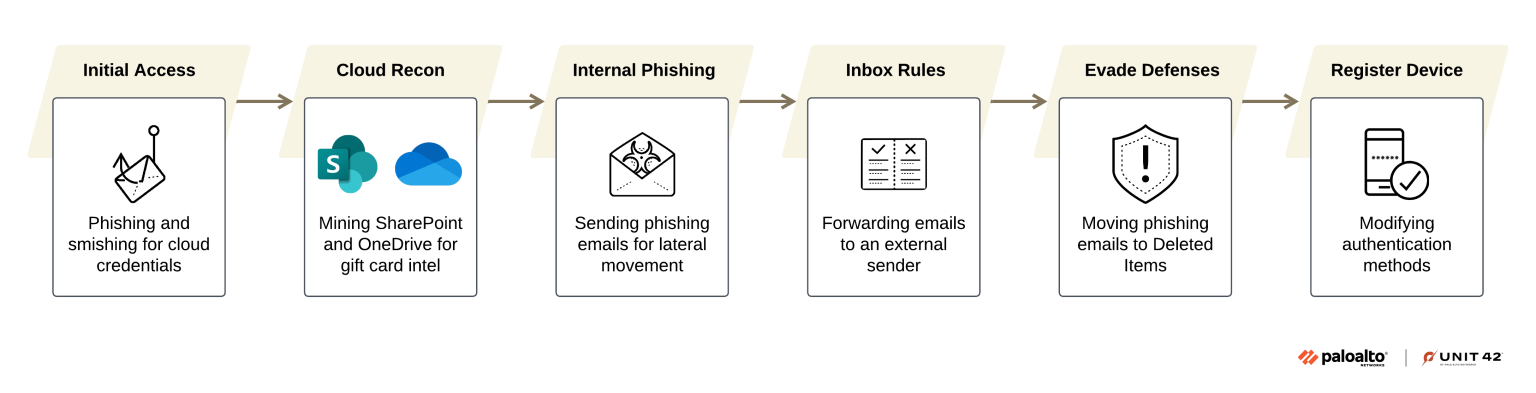

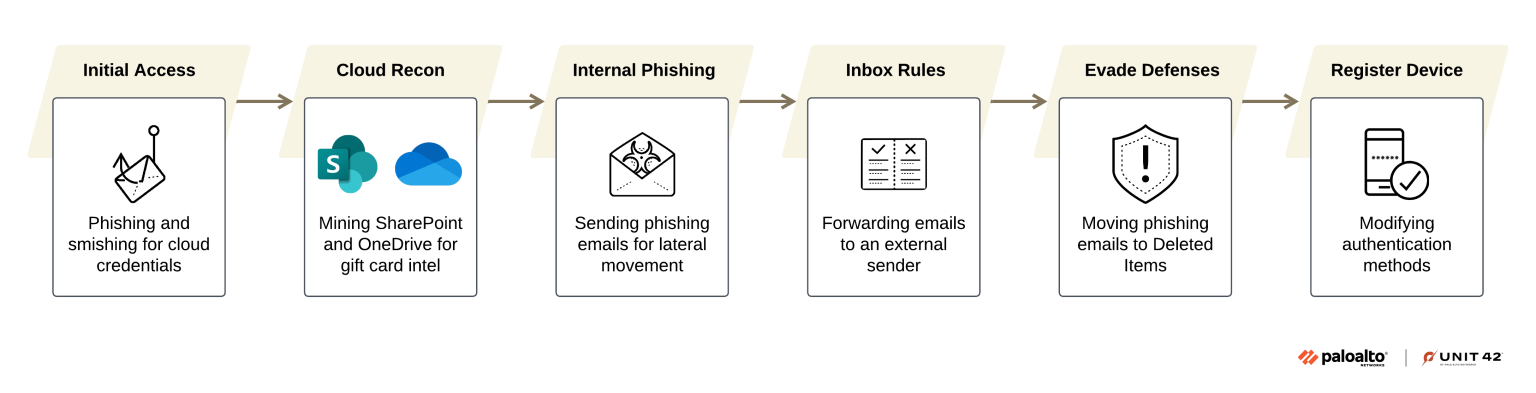

Gelişmiş Saldırı Zinciri

Jingle Thief saldırısının yaşam döngüsü, bulut kimlik bilgilerini toplamak için tasarlanmış, son derece özelleştirilmiş kimlik avı kampanyalarıyla başlar.

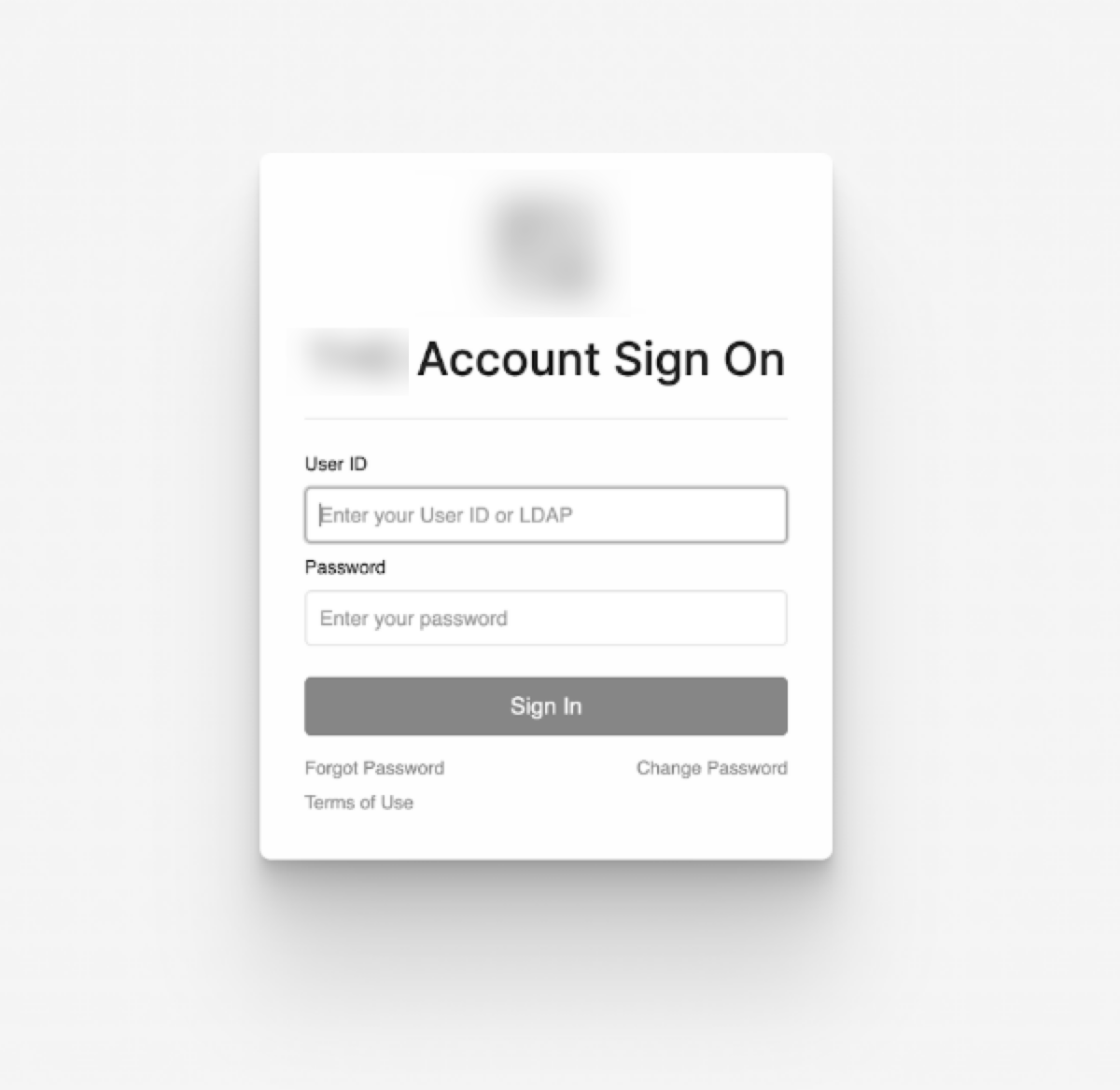

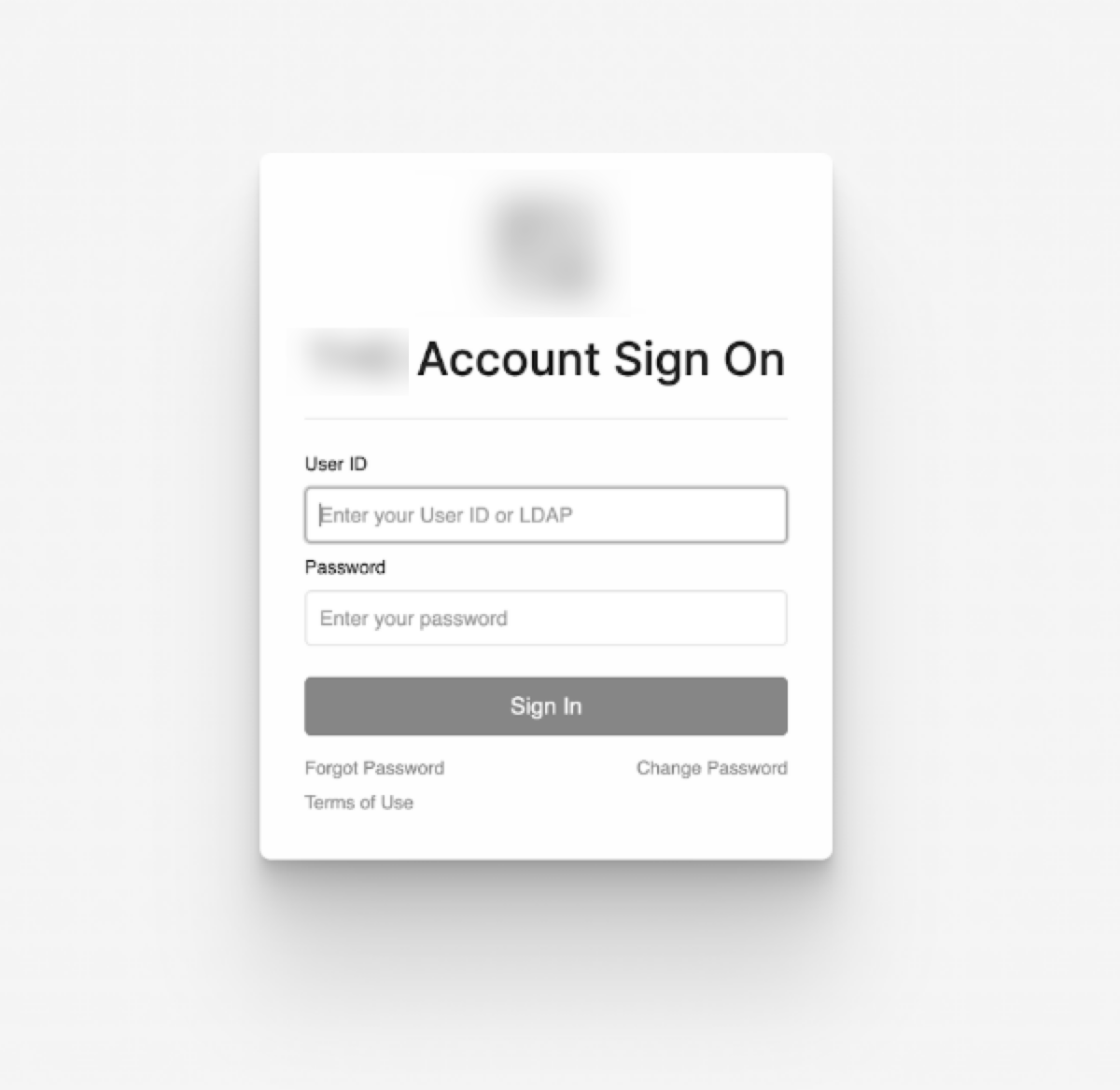

Tehdit aktörleri, markalama unsurları, oturum açma portalları, e-posta şablonları ve alan adı adlandırma kuralları dahil olmak üzere hedef kuruluşlar hakkında istihbarat toplamak ve keşif yapmak için önemli çaba harcar. Bu, hem kullanıcı farkındalığını hem de güvenlik araçlarını atlayan ikna edici kimlik avı içeriği oluşturmalarına olanak tanır.

Tehdit aktörleri tarafından meşru bir Microsoft 365 oturum açma portalının kimliğine bürünmek amacıyla kurban kuruluşun markasına göre uyarlanmış bir kimlik avı sayfası.

Kimlik avı mesajları sıklıkla yanıltıcı URL biçimlendirme teknikleri kullanır ve sıklıkla ele geçirilen WordPress sunucularından gönderilen, kendi kendine barındırılan PHP posta betikleri yoluyla iletilir.

Bazıları, güvenilirliği artırmak ve mağdur katılımını artırmak için kar amacı gütmeyen kuruluşların kimliğine bürünür. Kimlik bilgileri toplandıktan sonra saldırganlar, kötü amaçlı yazılım dağıtımına gerek kalmadan doğrudan Microsoft 365 ortamlarında kimlik doğrulaması yapar.

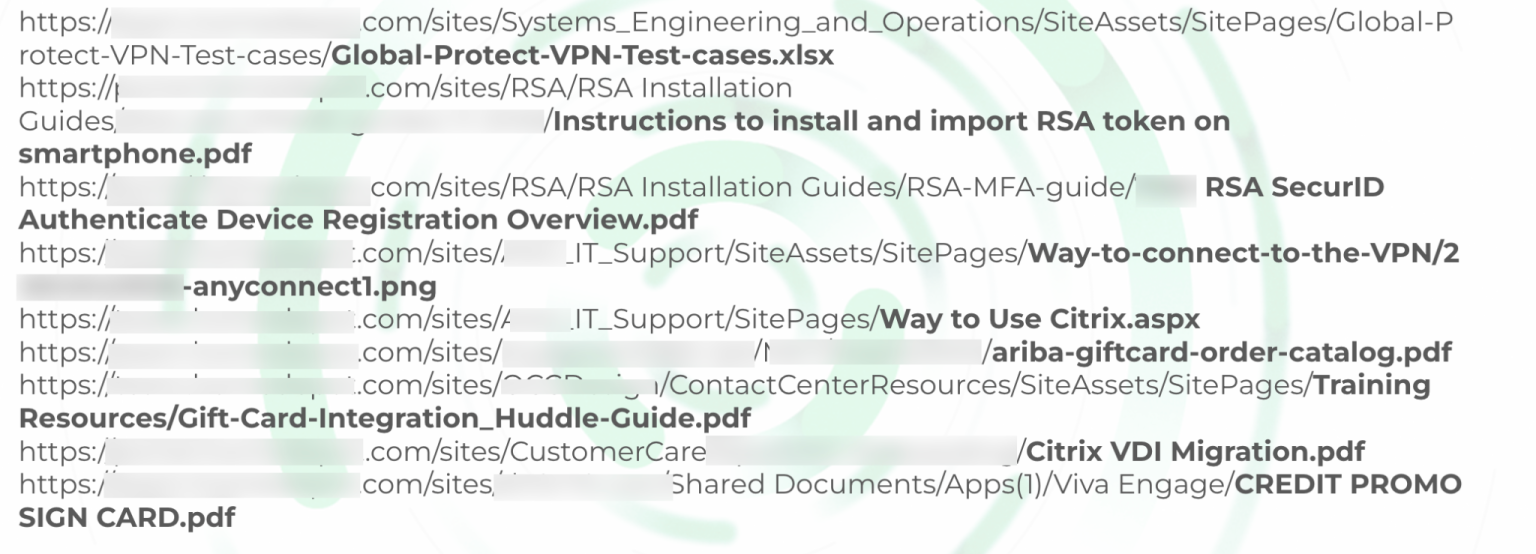

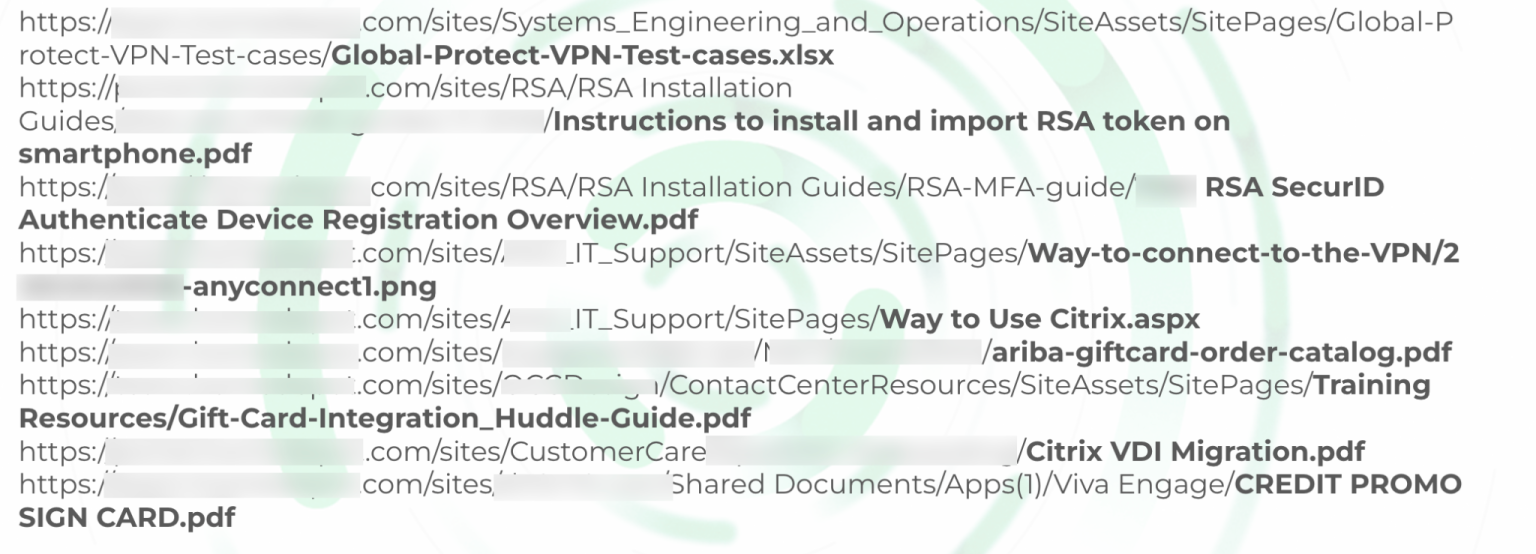

Saldırganlar, ilk erişimi elde ettikten sonra SharePoint ve OneDrive’da kapsamlı bir keşif gerçekleştirerek hediye kartı düzenleme iş akışları, biletleme sistemi dışa aktarımları, VPN yapılandırmaları ve kurumsal altyapı ayrıntılarıyla ilgili dahili belgeleri arıyor.

Bu istihbarat toplama, düşük tespit profilini korurken hediye kartı sistemlerine giden yolları belirlemelerine yardımcı oluyor.

Tehdit aktörleri, dayanaklarını genişletmek için güvenliği ihlal edilmiş hesaplardan dahili kimlik avı kampanyaları yürütür ve ServiceNow uyarılarını veya hesap hareketsizliği bildirimlerini taklit eden sahte BT hizmeti bildirimleri gönderir.

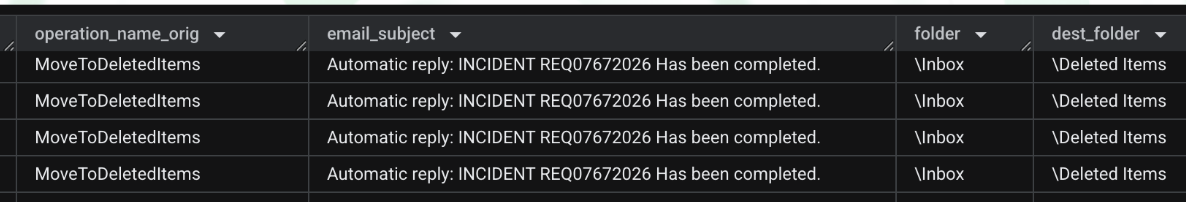

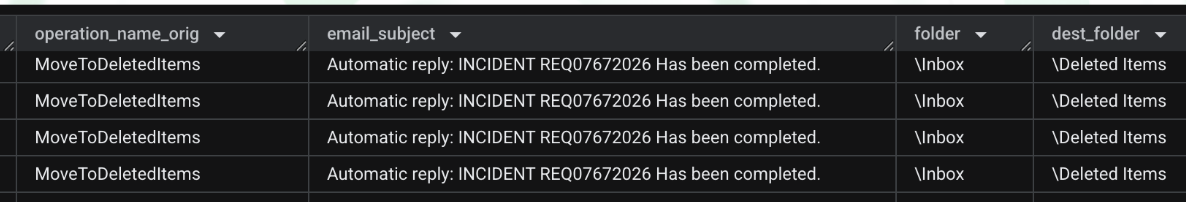

Ayrıca, hediye kartı onaylarını ve finansal iş akışlarını içeren e-postaları saldırganın kontrolündeki adreslere otomatik olarak iletmek için kötü amaçlı gelen kutusu kuralları oluşturarak dahili iletişimin pasif olarak izlenmesine olanak tanır.

Hediye Kartları Neden Siber Suçluların İlgisini Çekiyor?

Hediye kartları, hızlı para kazanma potansiyelleri nedeniyle finansal motivasyona sahip aktörler için ideal bir hedefi temsil ediyor. Tehdit aktörleri çalıntı hediye kartlarını gri piyasa forumlarında indirimli fiyatlarla satarak neredeyse anında nakit akışı sağlıyor.

Kimlik avı e-postasını taşıyan saldırganlar, yanıtları Gelen Kutusu klasöründen Silinmiş Öğeler klasörüne gönderir.

Bu dijital varlıklar, geri ödeme için minimum düzeyde kişisel bilgi gerektirir, takip edilmesi zordur ve uluslararası yargı bölgelerinde düşük riskli kara para aklamayı kolaylaştırabilir.

Hediye kartı sistemleri genellikle zayıf erişim denetimlerine, geniş dahili izinlere ve sınırlı izleme yeteneklerine sahip olduğundan perakende ortamları özellikle savunmasızdır.

Gözlemlenen saldırılarda, tehdit aktörleri farklı programlar aracılığıyla yüksek değerli kartlar yayınlamak için defalarca girişimde bulundu ve bunları, dijital hırsızlığı izlenemez bir para birimine dönüştürmek için kara para aklama planlarında teminat olarak kullanma potansiyeline sahipti.

Atıf ve Altyapı Analizi

Kampanya etkinliklerinin neredeyse tamamı coğrafi olarak Fas’ta bulunan IP adreslerinden kaynaklandı ve birden fazla olayda tekrarlanan cihaz parmak izleri ve oturum açma davranışları gözlemlendi.

VPN hizmetleri aracılığıyla kökenlerini gizleyen birçok tehdit aktörünün aksine, Jingle Thief operatörleri Fas’taki konumlarını gizlemek için sıklıkla hiçbir girişimde bulunmadı; güvenliği ihlal edilmiş hesaplara erişirken yalnızca ara sıra Mysterium VPN kullandılar.

Ağ meta verileri, MT-MPLS, ASMedi ve MAROCCONNECT dahil olmak üzere Faslı telekomünikasyon sağlayıcılarıyla tutarlı bir şekilde eşleşti.

Nisan ve Mayıs 2025’te tehdit aktörleri, birden fazla küresel kuruluşa koordineli saldırılar düzenleyerek operasyonel yeteneklerinin devam ettiğini ve hedefe odaklandıklarını gösterdi.

Bu aktivite, Cortex User Entity Behavior Analytics (UEBA) ve Identity Threat Detection and Response (ITDR) sistemleri tarafından tespit edilen davranışsal anormallikler aracılığıyla tespit edildi.

Jingle Thief kampanyası, kurumsal güvenlikte kimlik tabanlı tehdit tespitine doğru kritik değişimin altını çiziyor. Saldırganlar meşru platform özelliklerini kötüye kullanarak tamamen bulut ortamlarında giderek daha fazla faaliyet gösterdikçe, kuruluşların bu karmaşık dolandırıcılık operasyonlarına karşı erken tespit ve etkili yanıt sağlamak için kullanıcı davranışını, oturum açma kalıplarını ve kimliğin kötüye kullanımını izlemeye öncelik vermesi gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.