Bazen DevOps’un “motoru” olarak anılan Jenkins, kullanıcılara programın kullanım ömrü boyunca herhangi bir noktada yazılım teslim süreçlerini izlemelerini ve kontrol etmelerini sağlayan çok sayıda araç sağlar. Bağlam menüleri, Jenkins uygulamasında bulunabilen özelliklerden biridir. Bu menüler, işlere, yapılara veya kırıntılara bağlantılar gibi farklı kullanıcı arabirimi (UI) bileşenlerine erişmek için kullanılabilir. Ne yazık ki, bu özellikler güvenli bırakılmazsa, saldırganlar için bir dayanak noktası da sağlayabilir ve bu da sistemin etkinliğini ve hızını azaltır. İşleri daha spesifik olarak ifade etmek gerekirse, CVE-2023-35141 güvenlik açığının devreye girdiği yer burasıdır.

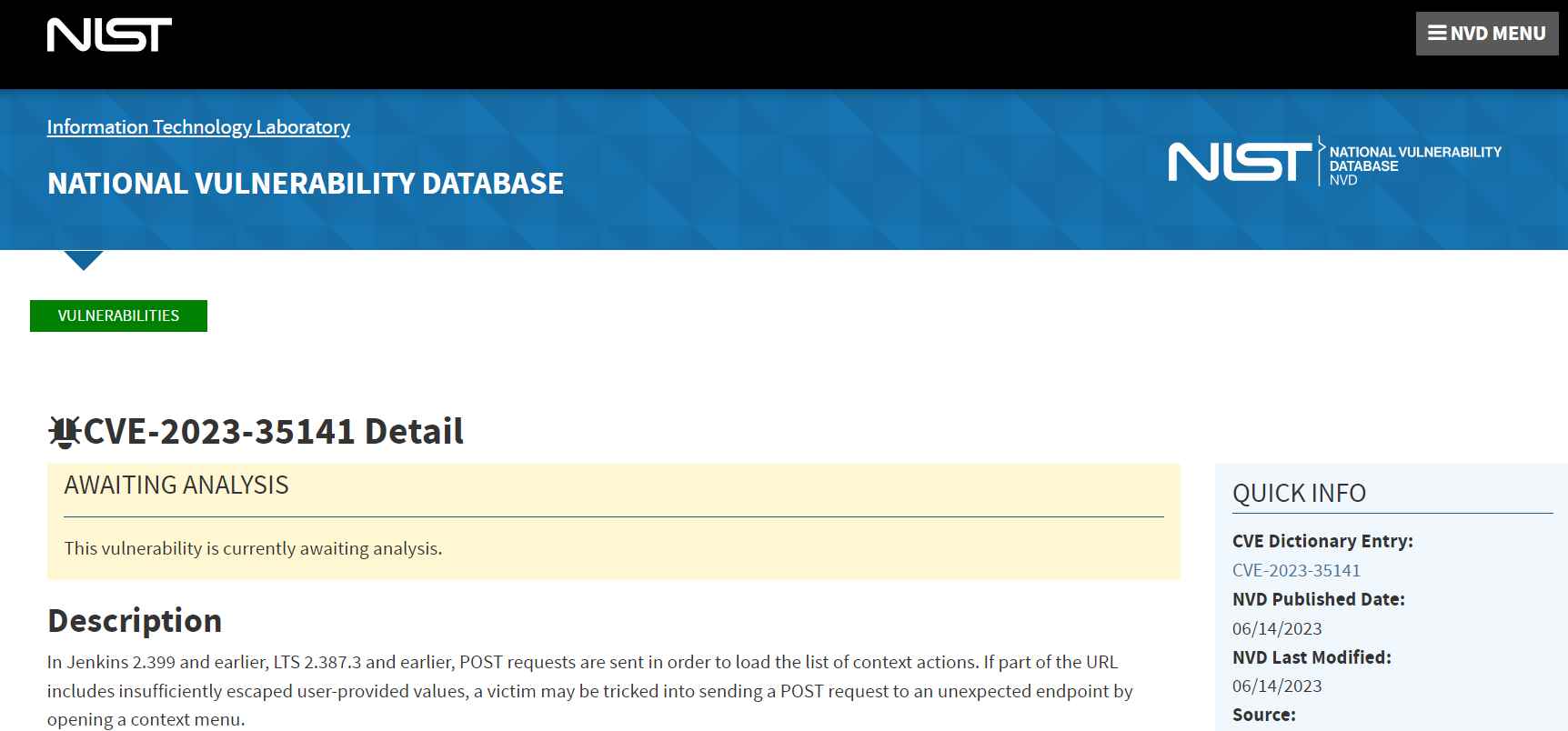

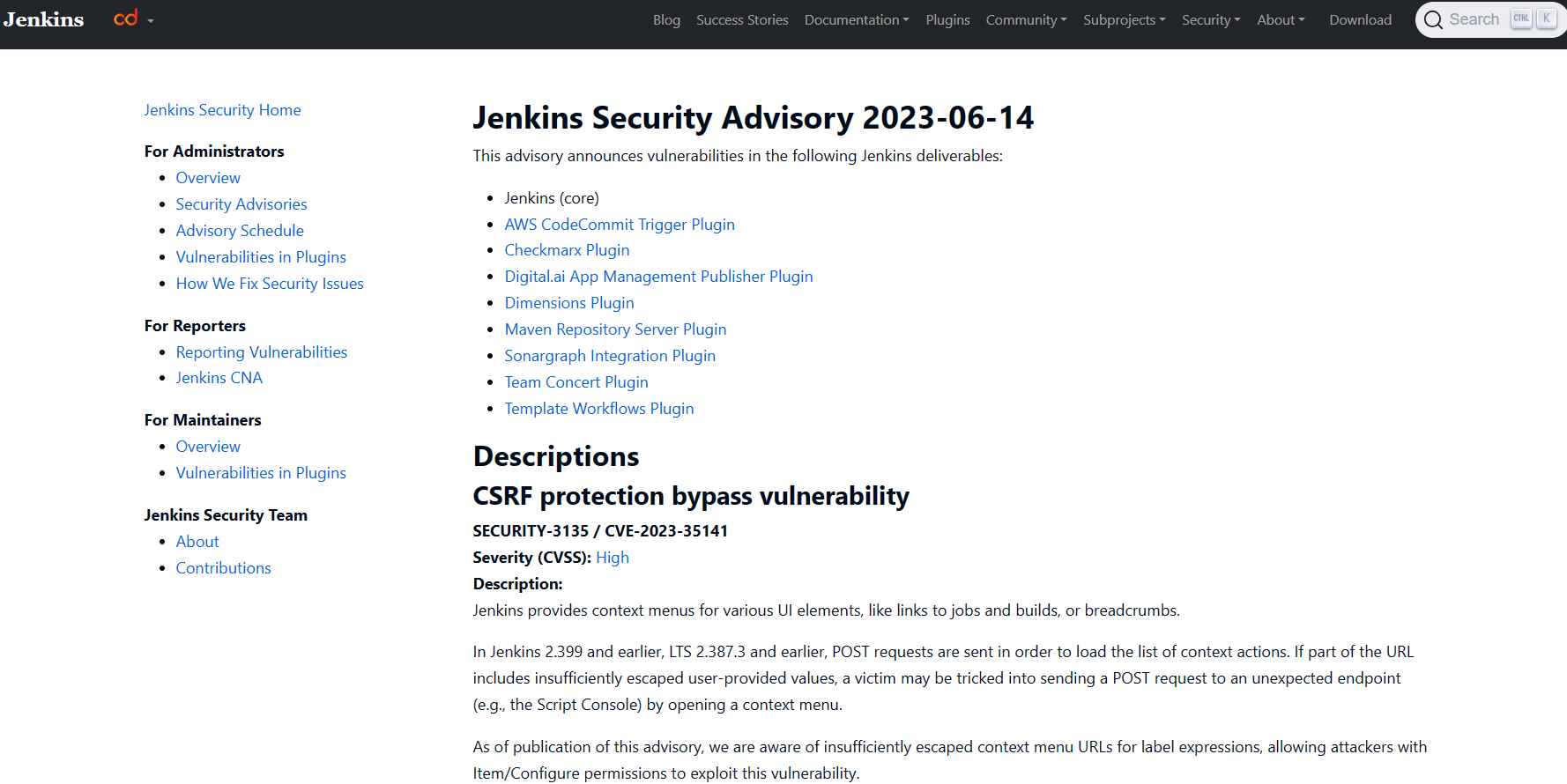

CSRF (Cross-Site Request Forgery) güvenliğinin atlanmasındaki bir kusur nedeniyle, gölgelerden CVE-2023-35141 olarak bilinen bir güvenlik açığı ortaya çıktı. Bu güvenlik açığı, Ortak Güvenlik Açığı Puanlama Sisteminde çok yüksek bir risk olduğunu gösteren 8.0 değeri verilmiştir. POST istekleri, Jenkins 2.399 ve öncesi sürümlerde ve ayrıca LTS 2.387.3 ve önceki sürümlerde bağlam eylemleri listesini yüklemek için tercih edilen yöntemdir. Şüphelenmeyen bir kurban, yalnızca URL’nin bir kısmı kullanıcı tarafından sağlanan ve yeterince kaçış yapılmamış veriler içeriyorsa, yalnızca bir bağlam menüsü açarak Komut Dosyası Konsolu gibi istenmeyen bir uç noktaya bir POST isteği göndermeye kandırılabilir.

Bu uyarının yayınlandığı tarih itibariyle, Jenkins üzerinde çalışan mühendisler, etiket ifadeleri için içerik menüsü URL’lerinin karakterlerinin uygun şekilde çıkış yapmadığının tamamen farkındadır. Bu güvenlik açığı, Öğe/Yapılandırma haklarına sahip saldırganlar tarafından kullanılabilir ve bu da uygulamanın güvenliği için önemli bir tehdit oluşturur. Bu yüzleşilmesi gereken korkunç bir gerçektir. Jenkins geliştirme ekibi, bu güvenlik açığını gidermek için çok çaba harcıyor. Sorun çözüldü ve yama Jenkins 2.400 ve LTS 2.401.1’de bulunabilir. Bu sürümler artık, CSRF koruması baypas sorunu tarafından sunulan tehlikeleri başarıyla azaltan bağlam eylemleri listesini yüklemek için GET isteklerini iletiyor.

Jenkins’in en yeni sürümleri, bu güvenlik açığını gidermenin yanı sıra, eklentilerinde keşfedilen diğer altı güvenlik açığı için bir düzeltme içerir. Bu, yalnızca içerik oluşturucuların uyanıklığını değil, aynı zamanda ürünün güvenliğini garanti etmeye olan bağlılıklarını da gösterir. Jenkins kullanıcılarının Jenkins yazılımlarını en iyi eylem şekli olarak 2.400 veya LTS 2.401.1 sürümüne yükseltmeleri önemle tavsiye edilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.