Japonya Bilgisayar Acil Durum Müdahale Ekibi Koordinasyon Merkezi (JPCERT/CC), Japon kuruluşlarına Kuzey Koreli ‘Kimsuky’ tehdit unsurlarının saldırılarının hedefi olduğu konusunda uyardı.

ABD hükümeti, Kimsuky’yi, Kuzey Kore hükümetinin ilgi duyduğu konularda istihbarat toplamak amacıyla dünya çapında hedeflere saldırılar düzenleyen bir Kuzey Kore ileri sürekli tehdit (APT) grubu olarak nitelendirdi.

Tehdit aktörlerinin ağlara ilk erişimi elde etmek için sosyal mühendislik ve kimlik avı kullandıkları bilinmektedir. Daha sonra verileri çalmak ve ağlarda kalıcılığı korumak için özel kötü amaçlı yazılımlar dağıtırlar.

Japonya, Kimsuky saldırılarının bu yılın başlarında tespit edildiğini ve atıfın AhnLab Güvenlik İstihbarat Merkezi’nin (ASEC) iki ayrı raporda paylaştığı tehlike göstergelerine (IoC) dayandığını söylüyor (1, 2).

JPCERT, “JPCERT/CC, Mart 2024’te Kimsuky adlı bir saldırı grubu tarafından Japon örgütlerini hedef alan saldırı faaliyetlerini doğruladı” uyarısında bulundu.

Kimlik avıyla başlar

Saldırganlar, Japonya’daki hedeflere güvenlik ve diplomatik kuruluşları taklit ederek, kötü amaçlı bir ZIP eki taşıyan kimlik avı e-postaları göndererek saldırılarına başlıyor.

ZIP, kötü amaçlı yazılım bulaşmasına yol açan bir yürütülebilir dosya ve iki sahte belge dosyası içerir. Yürütülebilir dosya adı ayrıca bir belge olarak görünmek için birçok boşluk kullanır ve “.exe” kısmını gizler.

Kurban tarafından yürütüldüğünde, payload bir VBS dosyasını indirip yürütür ve ayrıca ‘C:\Users\Public\Pictures\desktop.ini.bak’ dizinini Wscript aracılığıyla otomatik olarak başlayacak şekilde yapılandırır.

VBS dosyası, işlem listeleri, ağ ayrıntıları, klasörlerden dosya listeleri (İndirilenler, Belgeler, Masaüstü) ve kullanıcı hesabı bilgileri gibi bilgileri toplamak için bir PowerShell betiği indirir. Bu bilgiler daha sonra saldırganların kontrolündeki uzak bir URL’ye gönderilir.

Toplanan bu bilgiler Kimsuky’nin enfekte cihazın meşru bir kullanıcı makinesi mi yoksa bir analiz ortamı mı olduğunu belirlemesine yardımcı olur.

Son olarak, tuş vuruşlarını ve pano bilgilerini kaydeden bir PowerShell betiğini indirmek için yeni bir VBS dosyası oluşturulur ve yürütülür; bu daha sonra saldırganlara gönderilir.

.png)

Kaynak: JPCERT/CC

Tuş kaydedici tarafından toplanan bilgiler, tehdit aktörlerinin kuruluşun sistemlerine ve uygulamalarına daha fazla yayılmasına olanak tanıyan kimlik bilgilerini içerebilir.

Son Kimsuky saldırıları

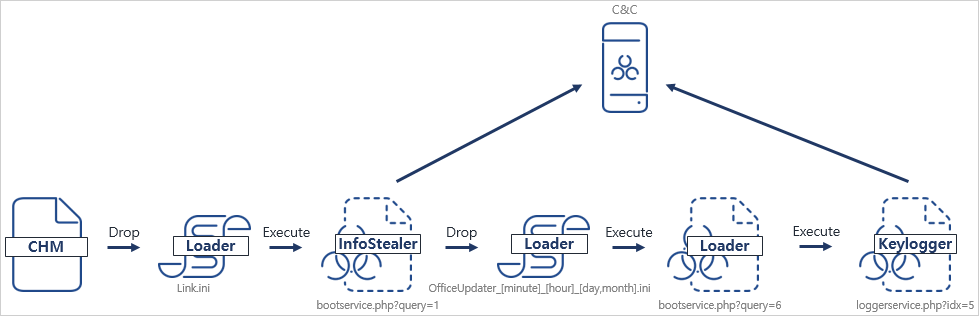

Mayıs 2024’te ASEC, Kimsuky’nin Kore’de bir CHM kötü amaçlı yazılım türü dağıttığını keşfetti. Kötü amaçlı yazılım daha önce LNK, DOC ve OneNote dahil olmak üzere çeşitli biçimlerde yayılmıştı.

Saldırı akışı, arka planda kötü amaçlı bir betiği çalıştırırken aynı anda yardım ekranı görüntüleyen Derlenmiş HTML Yardım (CHM) dosyasını yürütmeyi içeriyor.

Kaynak: ASEC

Bu betik, kullanıcının profil yolunda bir dosya oluşturur ve yürütür. Dosya daha sonra ek kötü amaçlı Base64 kodlu betikleri yürütmek için harici bir URL’ye bağlanır.

Bu betikler, kullanıcı bilgilerini sızdırmak, kötü amaçlı bir betiği bir hizmet olarak oluşturup kaydetmek ve tuş kaydı gerçekleştirmekten sorumludur.

ASEC analistlerinin gördüğü son kötü amaçlı yazılım örnekleri, geçmiş varyantlarla karşılaştırıldığında tespit edilmekten kaçınmak için daha karmaşık gizleme yöntemleri kullanıyor.

Japonya’da tespit edilen Kimsuky aktivitesi göz önüne alındığında, ülkenin CERT’i, kuruluşların kötü amaçlı yazılım dağıtmak üzere tasarlanmış yürütülebilir komut dosyaları içerebilen CHM dosyalarına karşı dikkatli olmaları gerektiğinin altını çiziyor.