Siber güvenlik araştırmacıları, kötü amaçlı yazılımın şu şekilde olduğunu keşfetti: KANALKİMYASI Güney ve Güneydoğu Asya’daki devlet kuruluşlarını hedef alan saldırılarda kullanılan saldırılar aslında ShadowPad’in halefi olduğuna inanılan Deed RAT’ın güncellenmiş bir versiyonudur.

Japon şirketi ITOCHU Cyber & Intelligence, “BLOODALCHEMY ve Deed RAT’ın kökeni ShadowPad’dir ve ShadowPad’in çok sayıda APT kampanyasında kullanıldığı göz önüne alındığında, bu kötü amaçlı yazılımın kullanım eğilimine özel dikkat gösterilmesi çok önemlidir.” dedi.

BLOODALCHEMY, ilk olarak Ekim 2023’te, Güneydoğu Asya Ülkeleri Birliği (ASEAN) ülkelerini hedef alan REF5961 olarak takip ettiği bir izinsiz giriş seti tarafından başlatılan bir kampanyayla bağlantılı olarak Elastic Security Labs tarafından belgelendi.

C dilinde yazılmış bir barebone x86 arka kapısı, DLL yandan yükleme adı verilen bir teknik kullanılarak imzalı iyi huylu bir işleme (“BrDifxapi.exe”) enjekte edilir ve araç setinin üzerine yazma, ana bilgisayar bilgilerini toplama, ek yükler yükleme ve kaldırma ve kaldırma kapasitesine sahiptir. kendini sonlandırıyor.

Elastic araştırmacıları şunları kaydetti: “Doğrulanmamış olsa da, bu kadar az etkili komutun varlığı, kötü amaçlı yazılımın daha büyük bir izinsiz giriş kümesinin veya kötü amaçlı yazılım paketinin bir alt özelliği olabileceğini, halen geliştirilmekte olduğunu veya belirli bir taktiksel kullanıma yönelik son derece odaklanmış bir kötü amaçlı yazılım parçası olabileceğini gösteriyor.” zaman.

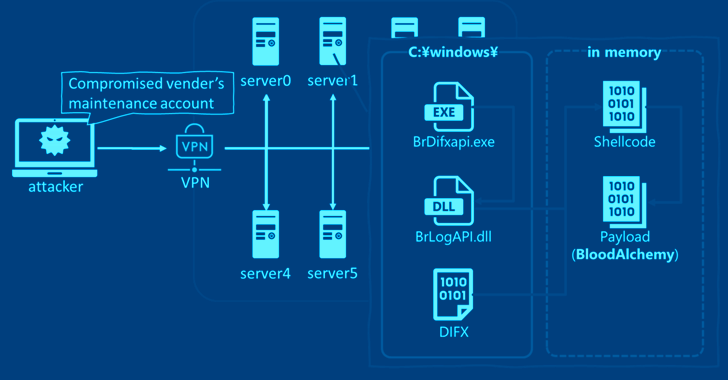

Dağıtım yapan saldırı zincirlerinin, BrDifxapi.exe’yi dağıtmak için ilk erişimi elde etmek amacıyla bir VPN cihazındaki bakım hesabını tehlikeye attığı gözlemlendi; bu daha sonra, BLOODALCHEMY kabuk kodunu bir bellekten çıkardıktan sonra bellekte yürütmekten sorumlu bir yükleyici olan BrLogAPI.dll’yi dışarıdan yüklemek için kullanıldı. DIFX adlı dosya.

Kötü amaçlı yazılım, davranışını belirleyen, çalışma modunu kullanarak sanal alan ortamlarındaki analizlerden etkili bir şekilde kaçmasına, kalıcılık oluşturmasına, uzak bir sunucuyla iletişim kurmasına ve uygulanan arka kapı komutları aracılığıyla virüslü ana bilgisayarı kontrol etmesine olanak tanır.

ITOCHU’nun BLOODALCHEMY analizi ayrıca, yalnızca Space Pirates olarak bilinen bir tehdit aktörü tarafından kullanılan ve başlı başına PlugX’in bir evrimi olan ShadowPad’in bir sonraki versiyonu olarak görülen çok yönlü bir kötü amaçlı yazılım olan Deed RAT ile kod benzerliklerini de tespit etti.

Şirket, “İlk dikkat çekici benzer nokta, hem BloodAlchemy hem de Deed RAT’taki yük başlığının benzersiz veri yapılarıdır” dedi. “Kabuk kodunun yükleme işleminde ve kabuk kodunu okumak için kullanılan DLL dosyasında bazı benzerlikler bulundu.”

Hem PlugX’in (Korplug) hem de ShadowPad’in (diğer adıyla PoisonPlug) Çin bağlantılı bilgisayar korsanlığı grupları tarafından yıllar boyunca yaygın olarak kullanıldığını belirtmekte fayda var.

Açıklama, Sharp Dragon (önceki adıyla Sharp Panda) olarak bilinen Çin bağlantılı bir tehdit aktörünün, devam eden siber casusluk kampanyasının bir parçası olarak hedeflerini Afrika ve Karayipler’deki devlet kuruluşlarını kapsayacak şekilde genişletmesiyle geldi.