Hellcat Ransomware Group, Jaguar Land Rover’da (JLR) önemli bir veri ihlali sorumluluğunu üstlenerek, tescilli belgeler, kaynak kodları, çalışan bilgileri ve ortak ayrıntıları dahil olmak üzere çok miktarda hassas veri açığa çıkardı.

Bu saldırı, Telefónica, Schneider Electric ve Orange gibi önde gelen şirketlere karşı daha önce gözlemlenen bir paterni takip eder ve grubun güvenliği ihlal edilmiş çalışan kimlik bilgilerini, özellikle Atlassian Jira örneklerinden hasat edilenlere olan güvenini vurgular.

İhlal

Bu ihlalin özünde giderek daha etkili hale gelen bir teknik var: daha sonra kritik kurumsal sistemlere sızmak için kullanılan kimlik bilgilerini çalmak için Infostealer kötü amaçlı yazılımları kullanmak.

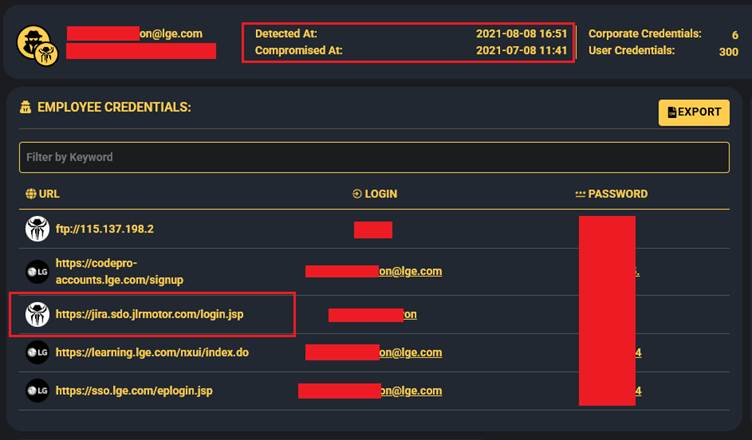

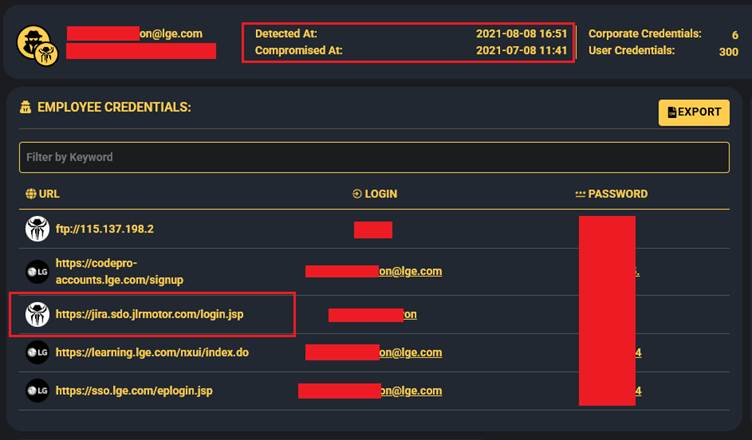

Bu durumda, tehlikeye atılan kimlik bilgileri, bir Infostealer tarafından enfekte olan ve JLR’nin JIRA sunucusuna erişimi olan bir LG Electronics çalışanına aitti.

Saldırı, “Rey” olarak bilinen tehdit aktörünün JLR’den yüzlerce dahili dosyayı sızdırmasına izin verdi.

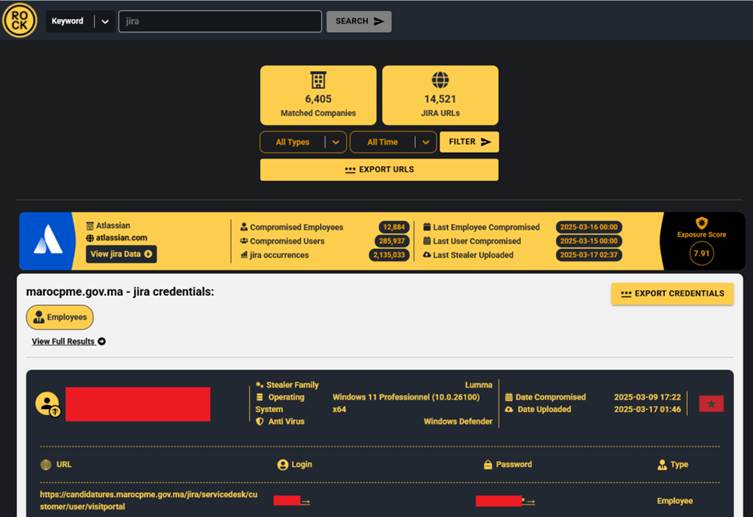

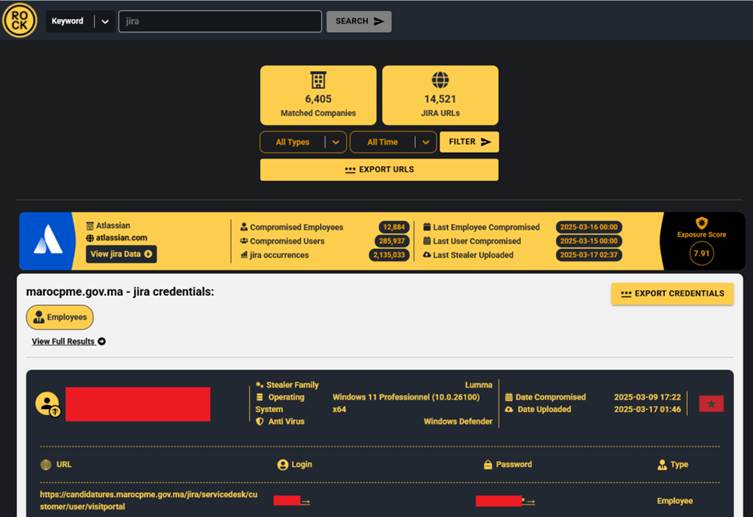

İnfostealer enfeksiyonlarını izleyen bir siber güvenlik firması olan Hudson Rock, binlerce şirketin bu enfeksiyonlardan Jira ile ilgili uzlaşmış kimlik bilgilerine sahip olduğunu belirtti.

Firmanın 30 milyondan fazla enfekte bilgisayar veritabanı, bu tehdidin yaygın doğasının altını çiziyor.

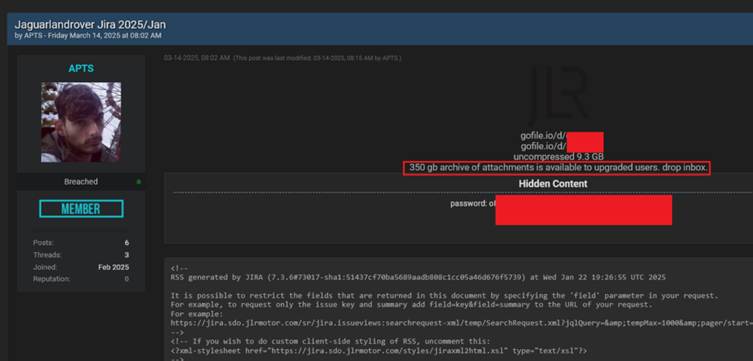

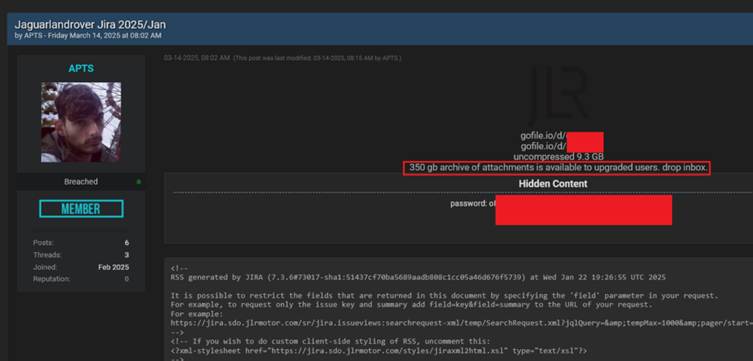

Rey’in ilk duyurusundan günler sonra, “Apts” takma adı altında faaliyet gösteren ikinci bir tehdit oyuncusu, JLR’nin sistemlerine erişmek için 2021’den benzer kimlik bilgilerini kullandığını iddia ederek ortaya çıktı.

Bu, 350 gigabayt olarak tahmin edilen daha da büyük bir veri eksfiltrasyonuna yol açtı. APTS, bir JIRA kontrol panelinin ekran görüntülerini paylaştı, ek hassas veriler görüntüledi ve kullanılan kimlik bilgilerinin Hudson Rock’ın veritabanındakilerle eşleştiğini doğruladı.

Saldırı Yöntemi: Infostealers ve Jira

Hellcat’in Modus Operandi, kimlik avı e -postaları, kötü niyetli indirmeler veya tehlikeye atılan web siteleri aracılığıyla çalışan cihazlarının sessiz enfeksiyonunu içerir.

Bir kez gömüldükten sonra, Lumma gibi Infostealer kötü amaçlı yazılım (Schneider Electric Breach’de yer alır), daha sonra karanlık web’de satılan veya işlem gören kurumsal sistemler için hassas giriş kimlik bilgilerini çıkarır.

JLR ihlalinde, Rey’in giriş noktası olarak Atlassian Jira örneğini onaylamasının ardından, bu çalıntı kimlik bilgilerinin ayrıcalıkları artırmak ve hassas verileri çıkarmak için ne kadar kolay kullanılabileceği anlaşıldı.

Bir Kimlik Bilgisi Bomba

JLR ihlalini özellikle endişe verici kılan şey, tehlikeye atılan kimlik bilgilerinin yaşıdır. Hudson Rock daha önce bu çalınan giriş ayrıntılarını geniş veritabanının bir parçası olarak tanımlamıştı.

Bu kimlik bilgilerinin JLR’nin sistemlerinde geçerli ve değişmeden kalması, kurumsal kimlik bilgilerini yönetme ve döndürme konusunda kritik bir gözetim vurgulamaktadır.

İhlal, Infostealer kötü amaçlı yazılımların ortaya koyduğu uzun süreli tehdidi göstermektedir.

Bu tür enfeksiyonların sosyal mühendisliği, şantajı ve AI-amplifiye sızıntılarını nasıl kolaylaştırabileceğini gösteren bir dizi yüksek profilli saldırı (Telefónica, Schneider Electric ve Orange) birleştirir.

JLR’nin davası, kabul edilmemiş eski kimlik bilgilerinin kalıcı tehlikesini göstermektedir.

Kuruluşlar için ders açıktır – Infostealer enfeksiyonları izole olaylar değil, devam eden tehditlerdir.

Sağlam izleme, çok faktörlü kimlik doğrulama (MFA) ve zamanında kimlik bilgisi rotasyonu uygulanmadıkça, hasat edilen kimlik bilgileri yıllarca yaşayabilir.

Kurumsal iş akışlarında kritik olan Atlassian Jira, veri depolamasındaki merkeziyetinden dolayı ana hedef haline geldi. Hellcat gibi tehdit aktörleri ayrıcalıkları kolayca artırabilir ve içeride bir kez verileri ayıklayabilir.

JLR hasarı değerlendirirken ve sistemlerini güvence altına alırken, siber güvenlik topluluğu potansiyel takip saldırılarına hazırlanır. Sızan veriler, özellikle bu tür ihlallerin etkisini artırabilen AI araçlarıyla hedeflenen kimlik avı kampanyalarını veya fikri mülkiyet hırsızlığını artırabilir.

Hellcat’in başarısı göz önüne alındığında, taklitçi operasyonları muhtemeldir, Infostealer kimlik bilgileri karanlık ağda çok aranmıştır.

Bu olay, sağlam kimlik bilgisi yönetimi ve mevcut siber güvenlik çözümlerini geliştirmek için siber suç istihbarat API’lerinin entegrasyonu da dahil olmak üzere proaktif siber güvenlik önlemlerinin önemini açık bir hatırlatma görevi görüyor.

Info-Stealer enfeksiyonları nedeniyle yakın müdahalelere karşı korumak isteyen kuruluşlar için Hudson Rock, siber suç istihbarat API’sı ile siber güvenlik çözümlerini zenginleştirmek için çözümler sunuyor.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.