Kritik Ivanti Connect Secure sıfır gün güvenlik açığından yararlanan bilgisayar korsanları, güvenliği ihlal edilmiş VPN cihazlarına şu anda herhangi bir tehdit grubuyla ilişkili olmayan ‘Dryhook’ ve ‘Phasejam’ adı verilen yeni kötü amaçlı yazılım yüklediklerini dün açıkladı.

Şu anda CVE-2025-0282 olarak takip edilen güvenlik sorunu, Ivanti Connect Secure 22.7R2.5 ve daha eski sürümlerini, Ivanti Policy Secure 22.7R1.2 ve daha eski sürümlerini ve ZTA ağ geçitleri 22.7 için Ivanti Neurons’u etkileyen kritik bir yığın tabanlı arabellek taşması hatasıdır. R2.3 ve daha eski.

Kusurun geniş bir etkisi olmasına rağmen satıcı, saldırıların yalnızca Connect Secure cihazlarına karşı gözlemlendiğini belirtirken, etkilenen müşteri sayısının “sınırlı” olduğunu da belirtti.

Siber güvenlik şirketi Mandiant’a (artık Google Cloud’un bir parçası) göre, saldırganlar Aralık ortasından itibaren bu güvenlik açığından yararlanmaya başladı ve özel Spawn kötü amaçlı yazılım araç setini kullandı.

Kötü amaçlı çerçeve genellikle şirketin UNC5337 olarak takip ettiği ve muhtemelen UNC5221 olarak takip edilen daha büyük bir kümenin parçası olduğu şüphelenilen Çin bağlantılı bir casuslukla ilişkilendiriliyor.

Ancak, ele geçirilen bazı cihazlarda bulunan ve daha önce bilinmeyen ‘Dryhook’ ve ‘Phasejam’ kötü amaçlı yazılım aileleri şu anda herhangi bir tehdit grubuyla ilişkilendirilmiyor.

Saldırı zinciri ve yeni kötü amaçlı yazılım

Mandiant’ın raporu, saldırganın ICS cihazı sürümlerini tanımlamak için belirli URL’lere HTTP istekleri gönderdiğini bildiriyor. Tehdit aktörü, kaynağı gizlemek için istekleri VPS sağlayıcıları veya Tor ağları aracılığıyla iletti.

Daha sonra, ilk erişimi elde etmek için CVE-2025-0282’yi kullandılar, SELinux korumalarını devre dışı bıraktılar, sistem günlüğünün iletilmesini önlemek için iptables kurallarını değiştirdiler ve kötü amaçlı yazılım dağıtımına izin vermek için sürücüyü ‘okuma-yazma’ olarak yeniden bağladılar.

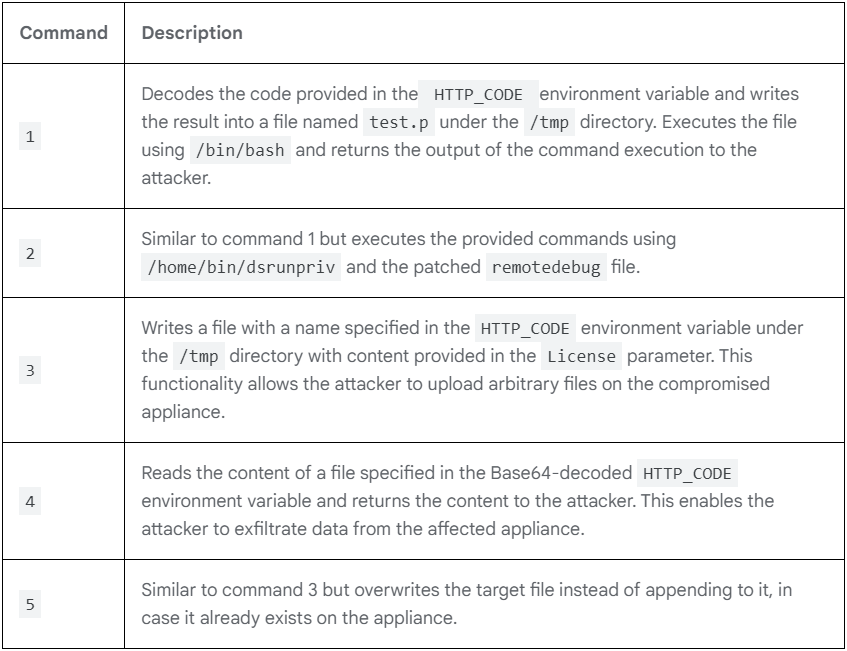

Araştırmacılar, bilgisayar korsanlarının ‘getComponent.cgi’ ve ‘restAuth.cgi’ gibi güvenliği ihlal edilmiş bileşenlere bir web kabuğu dağıtan ve aynı zamanda komutların yürütülmesine izin vermek için sistem dosyalarının üzerine yazan Phasejam dropper’ı başlattığını söylüyor.

Kaynak: Mandiant

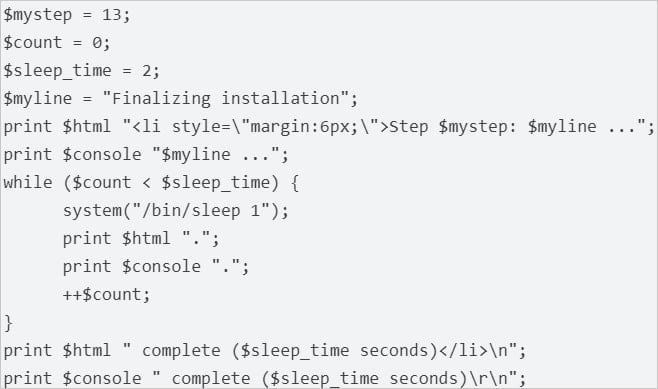

Bilgisayar korsanları ayrıca gerçek yükseltmeleri engellemek ve sahte bir yükseltme sürecini simüle etmek için ‘DSUpgrade.pm’ yükseltme komut dosyasını da değiştirdi, böylece kötü amaçlı yazılım sistemde kalmaya devam etti.

Saldırganlar ayrıca, Phasejam web kabuğunun aksine, sistem yükseltmelerinde kalıcı olabilen Spawnmole (tünel açıcı), Spawnsnail (SSH arka kapısı) ve Spawnsloth (günlük kurcalama aracı) gibi ‘Spawn’ araçlarını da yükler.

Hem Spawn kötü amaçlı yazılımı hem de yeni tehdit, kötü amaçlı dosyalar için SHA256 dosya karmalarını yeniden hesaplayarak ve doğrulamayı geçerek Ivanti’nin Bütünlük Denetleyici Aracından (ICT) kaçmaya çalıştı.

“SPAWNANT, kötü niyetli olarak değiştirilmiş dosyalar için SHA256 karma değerini yeniden hesaplayarak ICT’yi atlatmaya dikkat ediyor. Uygun değişiklikler tamamlandıktan sonra SPAWNANT, değiştirilen bildirimi imzalamak için yeni bir RSA anahtar çifti oluşturur. – Mandiant

Bilgisayar korsanlarının hedefinin, genellikle “VPN oturumları, oturum çerezleri, API anahtarları, sertifikalar ve kimlik bilgileri materyalleri” ile ilgili hassas bilgiler içeren cihazdaki veritabanlarını çalmak olduğu görülüyor.

Araştırmacılar, “Mandiant, tehdit aktörünün tehlikeye atılmış bir cihazdaki veritabanı önbelleğini arşivlediğini ve arşivlenen verileri, veritabanının dışarı sızmasını sağlamak için halka açık web sunucusu tarafından sunulan bir dizine yerleştirdiğini gözlemledi” dedi.

Son olarak tehdit aktörleri, standart kimlik doğrulama süreçleri sırasında kullanıcı adlarını ve şifreleri yakalamak ve bunları ileride geri almak üzere base64 kodlu biçimde saklamak için Dryhook adı verilen yeni bir kötü amaçlı yazılım kullanıyor.

Kaynak: Mandiant

Savunma önlemleri

Sistem yöneticilerinin, dahili ve harici ICT taramaları herhangi bir kötü amaçlı etkinlik belirtisi bulmasa bile fabrika ayarlarına sıfırlama yapmaları ve Ivanti Connect Secure 22.7.R2.5’e yükseltme yapmaları önerilir.

Mandiant ayrıca bu kampanyayla ilişkili şüpheli etkinliklerin tespit edilmesine yardımcı olmak için YARA kurallarıyla birlikte bir güvenlik ihlali göstergeleri (IoC) listesi de paylaştı.

Macnica araştırmacısı Yutaka Sejiyama’ya göre Ivanti bu güvenlik açığına yönelik bir yama yayınladığında halka açık ağda 3.600’den fazla ICS cihazı açığa çıktı.

Araştırmacı BleepingComputer’a sayının şu anda yaklaşık 2.800’e düştüğünü, dolayısıyla hala saldırılara açık önemli bir saldırı yüzeyinin bulunduğunu söyledi.