Ivanti Connect Secure VPN cihazlarını hedefleyen gelişmiş bir kötü amaçlı yazılım kampanyası, Aralık 2024’ten bu yana CVE-2025-0282 ve CVE-2025-22457 kritik güvenlik açıklarından aktif olarak yararlanmaktadır.

Devam eden saldırılar, uzlaşan ağlara uzun vadeli erişim sağlamak için MDifyLoader, Cobalt Strike Beacon, Vshell ve FSCAN dahil olmak üzere birden fazla kötü amaçlı yazılım ailesi uygulayarak gelişmiş kalıcı tehdit tekniklerini göstermektedir.

Saldırı, savunmasız Ivanti Connect güvenli cihazlar aracılığıyla ilk erişim elde eden tehdit aktörleri ile başlar ve daha sonra tespit etmek ve kalıcılığı korumak için tasarlanmış karmaşık bir enfeksiyon zincirini kullanır.

Birincil yük, Cobalt Strike Beacon sürüm 4.5, tipik tek ocağın şifreleme şeması yerine sert kodlanmış bir anahtar “Google” ile RC4 şifrelemesini dahil ederek standart uygulamalardan sapan özelleştirilmiş bir varyantı temsil eder.

JPCERT/CC Eyes analistleri, kötü amaçlı sistem dosyalarını ve kötü niyetli faaliyetleri maskelemek için DLL yan yükleme tekniklerinden yararlanan kötü amaçlı yazılım kampanyasının sofistike yürütme metodolojisini belirledi.

Saldırganlar, analiz ve algılama çabalarını karmaşıklaştırmak için çoklu gizleme ve şifreleme katmanı kullanan operasyonel güvenliğe özellikle dikkat ederler.

Gelişmiş Yükleyici Mekanizmaları ve Kaçma Taktikleri

Kampanyanın teknik karmaşıklığı, açık kaynaklı libpeconv projesi üzerine inşa edilmiş özel bir yükleyici olan MDifyLoader tarafından örneklendirildi.

.webp)

Bu yükleyici, yürütülebilir bir dosya, yükleyicinin kendisi ve başarılı bir yürütme için şifreli bir veri dosyası gerektiren üç bileşenli bir mimari uygular.

Şifreleme tuşu, yürütülebilir dosyanın MD5 karma değerinden kaynaklanır ve izole analizi karmaşıklaştıran bir bağımlılık oluşturur.

MDifyLoader, anlamsız işlev çağrıları ve değişken referanslar içeren stratejik olarak yerleştirilmiş önemsiz kod aracılığıyla kapsamlı kod gizlemesini içerir.

Bu gizleme teknikleri, göreceli adres değerlerini ve işlev dönüş değeri referanslarını içerir ve otomatik deobfuscation zorlaştırır.

Yükleyici, saldırganların karaya oturma teknikleri tercihini gösteren ilk yürütmeyi oluşturmak için Java RMI derleyicisi (RMIC.EXE) ve push_detect.exe gibi meşru dosyaları hedefler.

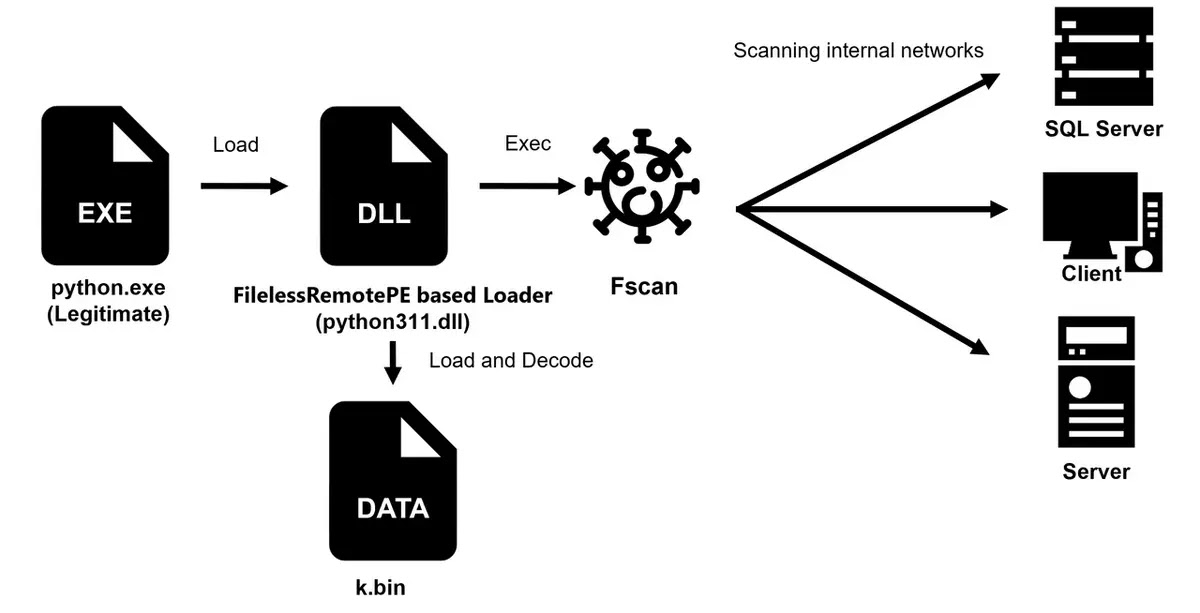

FSCAN bileşeni, DLL yan yükleme yoluyla kötü niyetli python311.dll’yi yürütmek için bir python.exe yükleyici kullanan kampanyanın çok aşamalı yaklaşımını örneklendirir.

.webp)

FilelessRemotepe aracına dayanan bu uygulama, özellikle uç nokta algılama ve yanıt çözümlerinden kaçınmak için tasarlanmış ntdll.dll hedefleyen bir ETW baypas mekanizması içerir.

Nihai yük, bellekte yürütülmeden önce sabit kodlu “99999999” anahtarıyla RC4 şifrelemesini kullanan şifreleme.

İlk uzlaşmanın ardından, tehdit aktörleri yeni etki alanı hesapları oluşturma, Windows hizmetleri olarak kötü amaçlı yazılımları kaydetme ve periyodik yürütme için görev zamanlayıcıdan yararlanma gibi çoklu mekanizmalar yoluyla kalıcılık oluştururlar.

Kampanya, saldırganların aktif dizin sunucularına, FTP, MSSQL ve SSH hizmetlerine karşı kaba kuvvet saldırıları yapan sürekli etkinlik gösterirken, açılmamış sistemlerde yanal hareket için MS17-010 SMB güvenlik açığından yararlanıyor.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.