ABD merkezli BT yazılım şirketi Ivanti, Endpoint Manager Mobile (EPMM) mobil cihaz yönetimi yazılımını (eski adıyla MobileIron Core) etkileyen, aktif olarak yararlanılan bir sıfır gün güvenlik açığını yamaladı.

Ivanti, Pazar günü CVE-2023-35078 olarak izlenen, kimliği doğrulanmamış uzaktan API erişimi güvenlik açığı için güvenlik yamaları yayınladı.

Yamalar, EPMM 11.8.1.1, 11.9.1.1 ve 11.10.0.2’ye yükseltilerek kurulabilir. Ayrıca, 11.8.1.0’dan (örn. 11.7.0.0, 11.5.0.0) daha düşük, desteklenmeyen ve ömrünü tamamlamış yazılım sürümlerini hedeflerler.

Ivanti, güvenlik açığıyla ilgili ayrıntıları sağlamak için bir güvenlik danışma belgesi yayınlamış olsa da, makaleye yalnızca Ivanti müşteri bilgilerine bağlı bir hesapla erişilebildiği göz önüne alındığında, bilgiler oturum açılarak engelleniyor.

Bir Ivanti sözcüsü, BleepingComputer’a güvenlik açığı hakkında daha fazla ayrıntı ve saldırılarda zaten kötüye kullanıldığının onayını istediğimizde, “Makale, müşterilerimiz için oturum açma kimlik bilgilerinin arkasında etkin olmaya devam ediyor” dedi.

BleepingComputer tarafından görüntülenen güvenlik danışma belgesinde Ivanti, “Bu güvenlik açığı desteklenen tüm 11.10, 11.9 ve 11.8 sürümlerini etkiler. Daha eski sürümler/sürümler de risk altındadır” diyor.

“Yetkisiz, uzak (internete dönük) bir aktör, kullanıcıların kişisel olarak tanımlanabilir bilgilerine erişebilir ve sunucuda sınırlı değişikliklere izin verebilir.”

Zaten vahşi ortamda saldırganlar tarafından istismar ediliyor

Siber güvenlik topluluğu arasında dolaşan güvenlik açığı haberlerinin ardından güvenlik uzmanı Kevin Beaumont, istismar kolaylığı nedeniyle yöneticilerin yamaları mümkün olan en kısa sürede uygulamaları gerektiği konusunda uyardı.

Şirket, sıfırıncı günün aktif olarak istismar edildiğini kamuya açık bir şekilde kabul etmese de, özel bülten “güvenilir bir kaynağın” Ivanti’ye CVE-2023-35078’in sınırlı sayıda müşteriye yönelik saldırılarda istismar edildiğini bildirdiğini söylüyor.

Özel danışman, “Güvenilir bir kaynaktan, çok az sayıda müşteriye (örneğin, 10’dan az) karşı suistimal edildiğini gösteren bilgi aldık. Şu anda paylaşımla ilgili daha fazla bilgiye sahip değiliz.”

Ivanti, hatanın bir tedarik zinciri saldırısının parçası olarak kullanılmadığını da sözlerine ekledi ve “bu güvenlik açığının kod geliştirme sürecimize kötü niyetli olarak dahil edildiğine dair herhangi bir belirti bulamadıklarını” söyledi.

Bazı müşteriler ayrıca Ivanti’nin kendilerine sorduğunu bildirdi. gizlilik anlaşmaları imzalamak CVE-2023-35078 güvenlik açığı hakkında daha fazla bilgi isterken. Ancak, BleepingComptuer bunu bağımsız olarak doğrulayamadı.

Ivanti sözcüsü BleepingComputer, “Ivanti, Ivanti Endpoint Manager Mobile (eski adıyla MobileIron Core) müşterilerini etkileyen bir güvenlik açığının farkına vardı ve bu güvenlik açığını giderdi.”

“Hemen bir yama geliştirdik ve yayınladık ve düzeltmeyi uygulamalarına yardımcı olmak için müşterilerle aktif olarak ilgileniyoruz.”

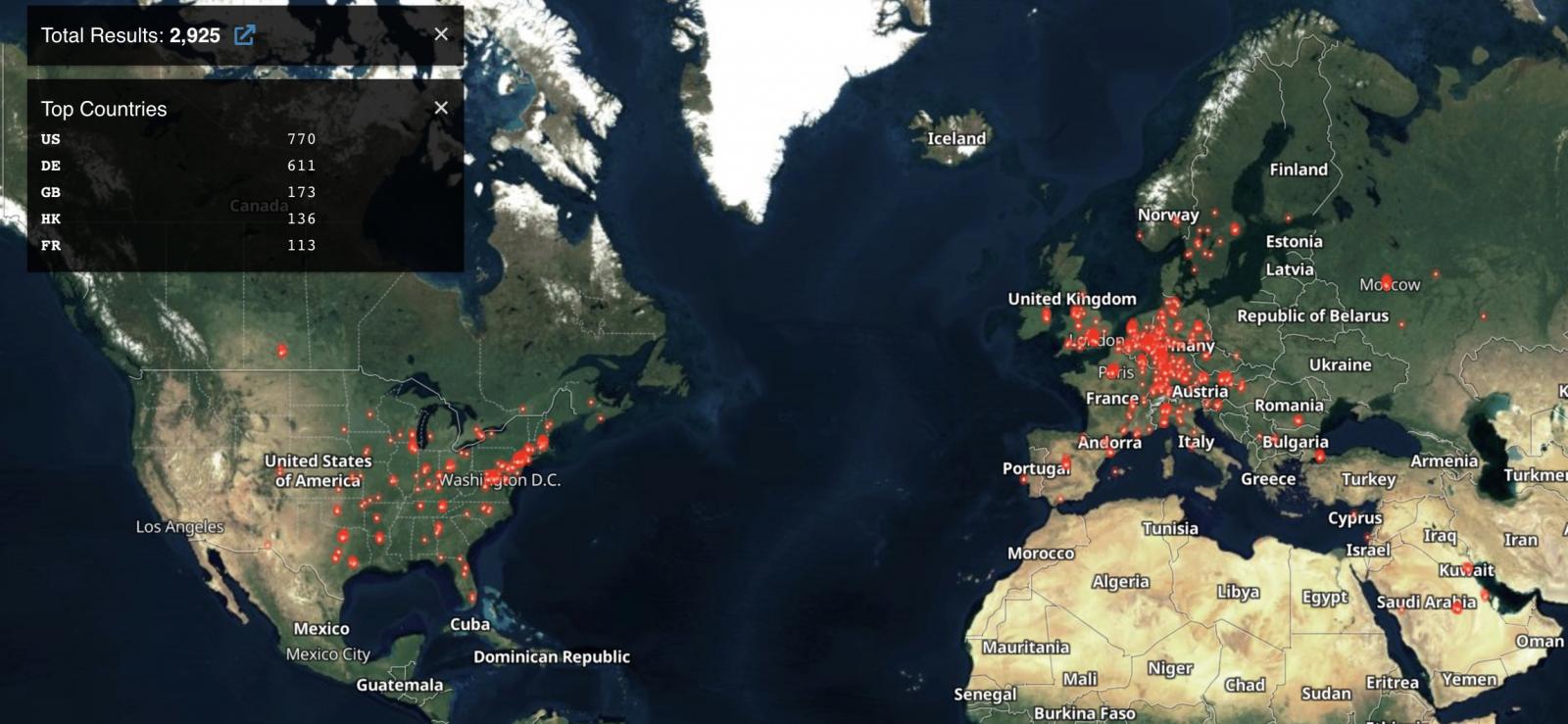

PwnDefend Siber Güvenlik Danışmanı Daniel Card tarafından paylaşılan bir Shodan aramasına göre, 2.900’den fazla MobileIron kullanıcı portalı çevrimiçi olarak ifşa ediliyor ve üç düzine ABD yerel ve eyalet devlet kurumlarıyla bağlantılı.

Açığa çıkan sunucuların çoğu Amerika Birleşik Devletleri’nde bulunuyor ve bunu Almanya, Birleşik Krallık ve Hong Kong izliyor.

Tüm ağ yöneticilerinin mümkün olan en kısa sürede Ivanti Endpoint Manager Mobile (MobileIron) yamalarını uygulamaları şiddetle tavsiye edilir.