Ivanti, uzaktaki saldırganların hedeflenen ağ geçitlerinde keyfi komutlar yürütmesine olanak tanıyan, yaygın olarak kullanılan iki Connect Secure (ICS) ve Policy Secure sıfır günlerini açıkladı.

İlk güvenlik kusuru (CVE-2023-46805), ağ geçitlerinin web bileşenindeki kimlik doğrulama atlaması olup, saldırganların kontrol kontrollerini aşarak kısıtlı kaynaklara erişmesine olanak tanır.

İkincisi (CVE-2024-21887 olarak izlenen), kimliği doğrulanmış yöneticilerin özel hazırlanmış istekler göndererek savunmasız cihazlar üzerinde rastgele komutlar yürütmesine olanak tanıyan bir komut yerleştirme güvenlik açığıdır.

Saldırganlar, Mandiant ve Volexity tarafından bildirilen iki sıfır günü zincirlerken, etkilenen ürünlerin tüm desteklenen sürümleri üzerinde rastgele komutlar çalıştırabiliyor.

Ivanti, “CVE-2024-21887, CVE-2023-46805 ile birlikte kullanılırsa, bu istismar kimlik doğrulama gerektirmez ve bir tehdit aktörünün sistemde kötü niyetli istekler oluşturmasına ve rastgele komutlar yürütmesine olanak tanır.” dedi.

“Müşterilerimizin çıkarlarını en iyi şekilde önceliklendirmek için yama geliştirme aşamasındayken şimdi hafifletme sağlıyoruz. Tamamen korunduğunuzdan emin olmak için derhal harekete geçmeniz kritik önem taşıyor.”

Şirket, yamaların kademeli bir programla satışa sunulacağını ve “ilk sürümün 22 Ocak haftasında müşterilere sunulmasının hedeflendiğini ve son sürümün ise 19 Şubat haftasında piyasaya sunulmasının hedeflendiğini” söyledi.

Yamalar mevcut olana kadar sıfır gün sayısı, Ivanti’nin indirme portalı aracılığıyla müşterilere sunulan mitigation.release.20240107.1.xml dosyasının içe aktarılmasıyla azaltılabilir.

Saldırılarda istismar edilen sıfır gün sayısı

Ivanti, az sayıda müşteriyi hedef alan saldırılarda iki sıfır günün zaten vahşi ortamda istismar edildiğini söylüyor.

Şirket, “Güvenlik açıklarından etkilenen 10’dan az müşterinin farkındayız. Müşterilerimizin özelliklerini tartışamıyoruz” dedi.

“Ivanti’nin dahili bütünlük denetleyicisini (ICT) manipüle etmeye çalışan tehdit aktörlerinin kanıtlarını gördük. Dikkatli davranmak adına tüm müşterilerimize harici ICT’yi çalıştırmalarını tavsiye ediyoruz.

“Analizimize göre Ivanti, bu güvenlik açığının kod geliştirme sürecimize kötü niyetli olarak dahil edildiğine dair herhangi bir belirti bulamadı. Ivanti’nin bu güvenlik açığının tehlikeye atıldığına dair hiçbir belirtisi yok.”

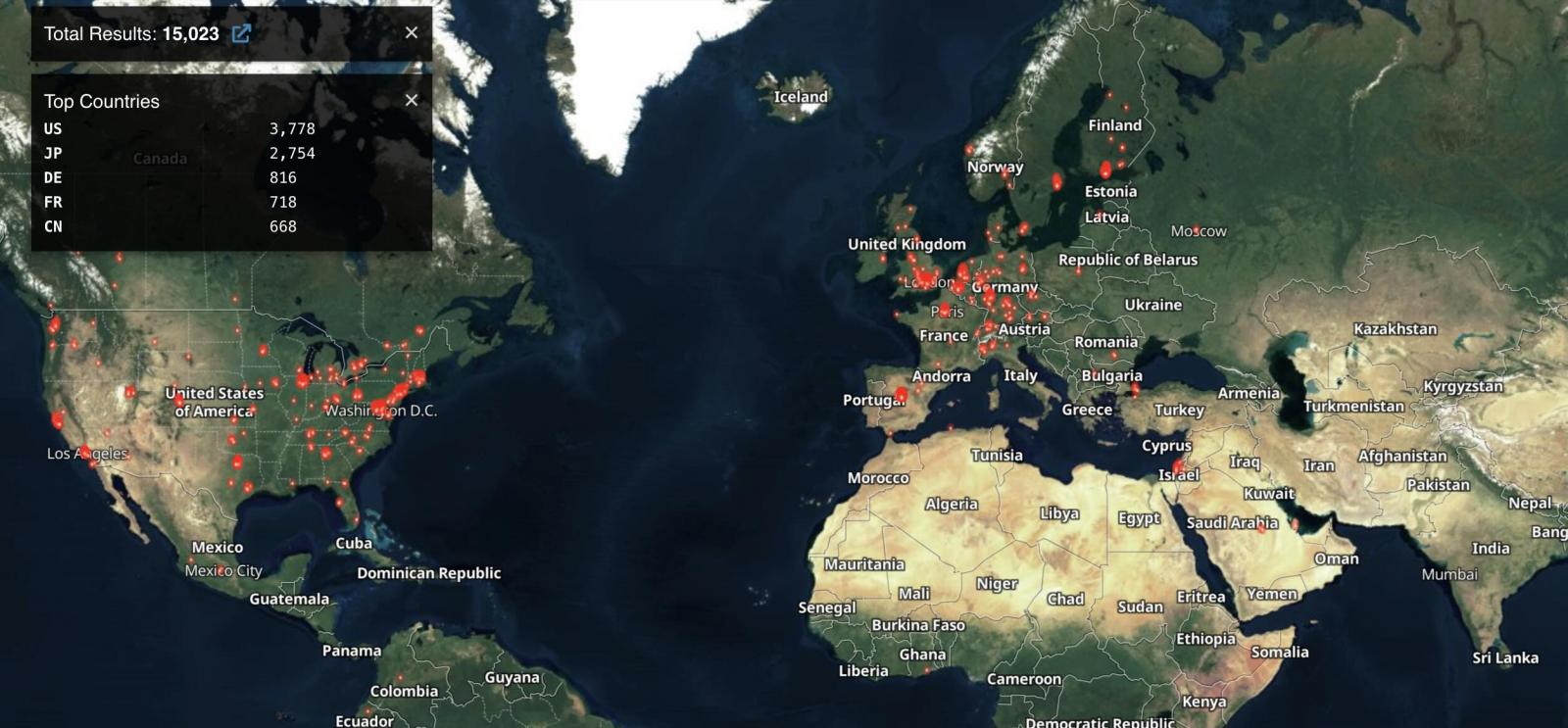

Shodan tarafından bildirildiği üzere, güvenlik uzmanı Kevin Beaumont tarafından paylaşılan bir arama dizisine göre, 15.000’den fazla Connect Secure (ICS) ve Policy Secure ağ geçidi şu anda çevrimiçi olarak kullanıma sunuluyor.

Beaumont ayrıca bugün erken saatlerde iki sıfır günün saldırılarda kullanıldığı ve MFA bypass’ına ve kod yürütmeye izin verdiği konusunda uyardı.

Geçtiğimiz hafta Ivanti, Uç Nokta Yönetimi yazılımındaki (EPM) kritik bir uzaktan kod yürütme (RCE) güvenlik açığının (CVE-2023-39336), kimliği doğrulanmamış saldırganlar tarafından kayıtlı cihazları veya çekirdek sunucuyu ele geçirmek için kötüye kullanılabileceğini söyledi.

Temmuz ayında eyalet bilgisayar korsanları, çeşitli Norveç hükümet kuruluşlarının ağlarına sızmak için Ivanti’nin Endpoint Manager Mobile’ında (EPMM) iki sıfır günü (CVE-2023-35078 ve CVE-2023-35081) keşfetti.

Bir ay sonra bilgisayar korsanları, savunmasız cihazlarda API kimlik doğrulamasını atlamak için Ivanti’nin Sentry yazılımındaki üçüncü bir sıfır gün kusurundan (CVE-2023-38035) yararlandı.

Ivanti’nin ürünleri dünya çapında 40.000’den fazla şirket tarafından BT varlıklarını ve sistemlerini yönetmek için kullanılıyor.