Amerikalı BT yazılım şirketi Ivanti, bugün müşterilerini Endpoint Manager (EPM) çözümünde saldırganların uzaktan kod yürütmesine olanak verebilecek yeni açıklanan bir güvenlik açığını düzeltmeleri konusunda uyardı.

Ivanti, dünya çapında 7.000’den fazla kuruluştan oluşan bir ağ aracılığıyla 40.000’den fazla şirkete sistem ve BT varlık yönetimi çözümleri sunmaktadır. Şirketin EPM yazılımı, Windows, macOS, Linux, Chrome OS ve IoT dahil olmak üzere popüler platformlardaki istemci cihazlarını yönetmeye yönelik hepsi bir arada uç nokta yönetim aracıdır.

CVE-2025-10573 olarak izlenen bu kritik güvenlik açığı, uzak, kimliği doğrulanmamış tehdit aktörleri tarafından, kullanıcı etkileşimi gerektiren düşük karmaşıklıktaki siteler arası komut dosyası çalıştırma saldırıları yoluyla rastgele JavaScript kodu yürütmek için kullanılabilir.

Ağustos ayında güvenlik açığını bildiren Rapid7 personeli güvenlik araştırmacısı Ryan Emmons, “Birincil EPM web hizmetine kimlik doğrulaması olmadan erişimi olan bir saldırgan, yönetici web kontrol panelini kötü amaçlı JavaScript ile zehirlemek için EPM sunucusuna sahte yönetilen uç noktalar ekleyebilir” dedi.

“Bir Ivanti EPM yöneticisi normal kullanım sırasında zehirli kontrol paneli arayüzlerinden birini görüntülediğinde, bu pasif kullanıcı etkileşimi istemci tarafında JavaScript yürütülmesini tetikleyecek ve saldırganın yönetici oturumunun kontrolünü ele geçirmesine neden olacaktır.”

Ivanti, sorunu çözmek için EPM’nin EPM 2024 SU4 SR1 sürümünü yayımladı ve Ivanti EPM çözümünün çevrimiçi ortamda açığa çıkması amaçlanmadığından bu güvenlik açığı riskinin önemli ölçüde azaltılması gerektiğini belirtti.

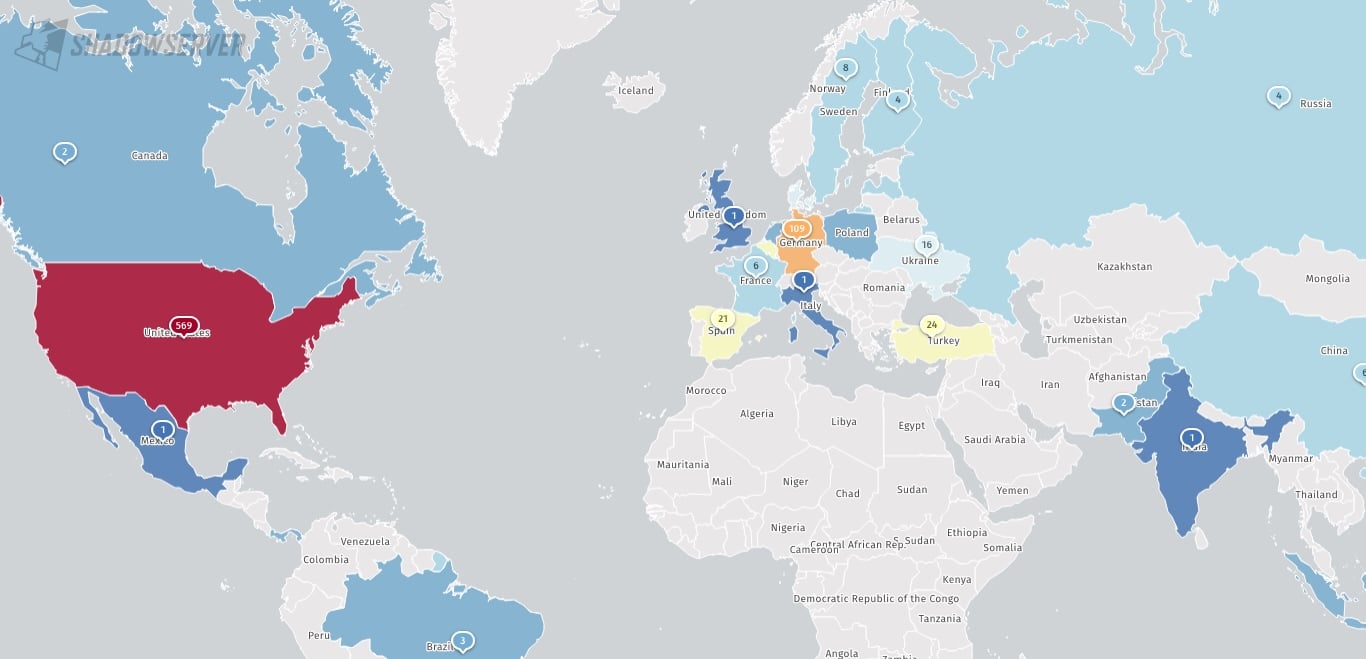

Ancak Shadowserver tehdit izleme platformu şu anda çoğu Amerika Birleşik Devletleri’nde (569), Almanya’da (109) ve Japonya’da (104) bulunan yüzlerce İnternet’e yönelik Ivanti EPM örneğini izliyor.

Ivanti bugün ayrıca üç yüksek önem dereceli güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı; bunlardan ikisi (CVE-2025-13659 ve CVE-2025-13662), kimliği doğrulanmamış saldırganların yama uygulanmamış sistemlerde rastgele kod çalıştırmasına izin verebilir.

Şans eseri, başarılı bir şekilde yararlanma aynı zamanda kullanıcı etkileşimini ve hedeflerin güvenilmeyen bir çekirdek sunucuya bağlanmasını veya güvenilmeyen yapılandırma dosyalarını içe aktarmasını gerektirir.

Ivanti, “Kamuya açıklanmadan önce herhangi bir müşterinin bu güvenlik açıklarından yararlandığını bilmiyoruz. Bu güvenlik açıkları, sorumlu açıklama programımız aracılığıyla açıklandı.” dedi.

Ivanti henüz saldırılarda kötüye kullanım kanıtı keşfetmemiş olsa da Ivanti EPM güvenlik kusurları genellikle tehdit aktörleri tarafından hedef alınıyor.

Bu yılın başlarında, Mart ayında CISA, EPM cihazlarını etkileyen üç kritik güvenlik açığını (CVE-2024-13159, CVE-2024-13160 ve CVE-2024-13161) saldırılarda kullanıldığı şeklinde etiketledi ve ABD federal kurumlarını üç hafta içinde ağlarını güvenlik altına almaları konusunda uyardı.

ABD siber güvenlik kurumu, Ekim 2024’te devlet kurumlarına aktif olarak istismar edilen başka bir EPM kusurunu (CVE-2024-29824) düzeltme emri verdi.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.