Ivanti bugün müşterilerini, saldırganların sahte yönetici hesapları oluşturmasına olanak tanıyan Sanal Trafik Yöneticisi (vTM) cihazlarını etkileyen kritik bir kimlik doğrulama atlama güvenlik açığını düzeltmeye çağırdı.

Ivanti vTM, iş açısından kritik hizmetlerin barındırılması için uygulama merkezli trafik yönetimi ve yük dengeleme sağlayan yazılım tabanlı bir uygulama dağıtım denetleyicisidir (ADC).

CVE-2024-7593 olarak izlenen bu kimlik doğrulama atlama güvenlik açığı, kimliği doğrulanmamış uzak saldırganların İnternet’e açık vTM yönetici panellerinde kimlik doğrulamayı atlamasına olanak tanıyan bir kimlik doğrulama algoritmasının yanlış uygulanmasından kaynaklanmaktadır.

Şirket Salı günü yaptığı açıklamada, “Ivanti, kritik bir güvenlik açığını gideren Ivanti Virtual Traffic Manager (vTM) için güncellemeler yayınladı. Başarılı bir istismar, kimlik doğrulama atlamasına ve bir yönetici kullanıcısının oluşturulmasına yol açabilir” uyarısında bulundu.

“Açıklama sırasında bu güvenlik açığından yararlanan herhangi bir müşterimiz olduğunun farkında değiliz. Ancak, bir Kavram Kanıtı herkese açıktır ve müşterilerimizi en son yamalı sürüme yükseltmeye çağırıyoruz.”

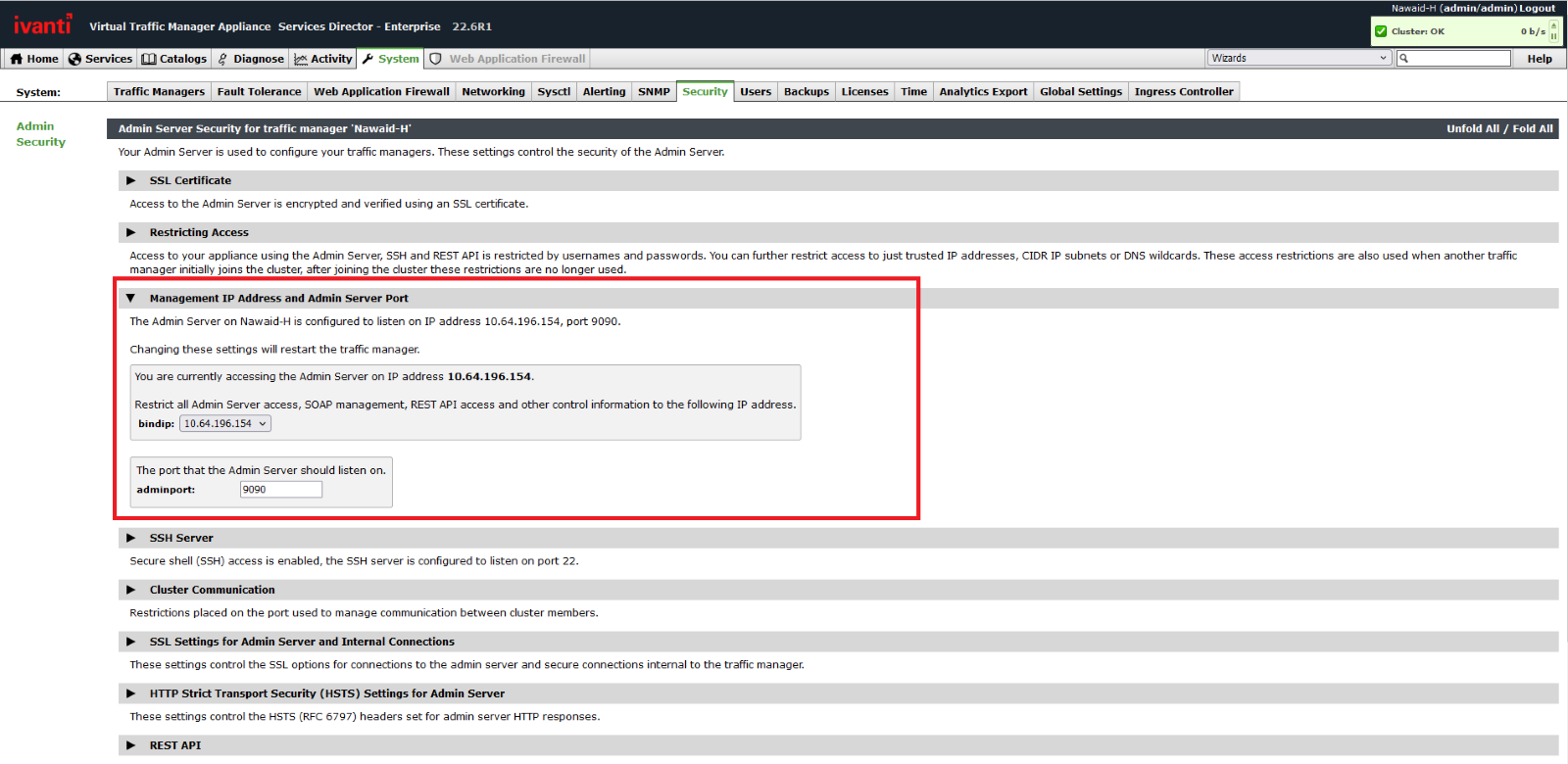

Ivanti, saldırı yüzeyini azaltmak ve olası istismar girişimlerini engellemek için yöneticilere vTM yönetim arayüzüne erişimi dahili bir ağa veya özel IP adresine bağlayarak kısıtlamalarını öneriyor.

Yöneticilerin özel/kurumsal ağ üzerinden yönetim arayüzüne erişimini sınırlamak için şunları yapmaları gerekir:

- Sistem > Güvenlik’e gidin, ardından sayfanın Yönetim IP Adresi ve Yönetici Sunucusu Bağlantı Noktası bölümünün açılır menüsüne tıklayın.

- ‘Bindip’ açılır menüsünden Yönetim Arayüzü IP Adresini seçin veya doğrudan “bindip” ayarının üzerindeki ayarı kullanarak güvenilir IP adreslerine erişimi kısıtlayın, böylece arayüze kimlerin erişebileceğini daha da sınırlayın.

Güvenlik açığı Ivanti vTM 22.2R1 ve 22.7R2’de giderildi, desteklenen diğer sürümler için de önümüzdeki haftalarda yamalar yayınlanacak.

Ivanti, CVE-2024-7593 kimlik doğrulama atlamasının saldırılarda istismar edildiğine dair bir kanıt olmadığını ancak yöneticilere, GUI aracılığıyla veya herkese açık istismar kodunu kullanarak eklenen yeni ‘user1’ veya ‘user2’ yönetici kullanıcıları için Denetim Günlükleri Çıktısını kontrol etmelerini önerdi.

Ivanti bugün ayrıca yöneticileri Ivanti ITSM on-prem ve Neurons for ITSM 2023.4 ve önceki sürümlerinde bir bilgi ifşa güvenlik açığını (CVE-2024-7569) derhal düzeltmeleri konusunda uyardı. Bu güvenlik açığı, kimliği doğrulanmamış saldırganların hata ayıklama bilgileri aracılığıyla OIDC istemci sırrını elde etmesine izin verebilir.

Şirket, Şubat ayında Ivanti Connect Secure, Policy Secure ve ZTA ağ geçitlerini etkileyen başka bir kimlik doğrulama atlama açığını (CVE-2024-22024) düzelterek yöneticilere güvenlik açığı bulunan cihazları derhal güvence altına almaları çağrısında bulundu.

Ivanti VPN cihazları, Aralık 2023’ten bu yana CVE-2023-46805 kimlik doğrulama atlama ve CVE-2024-21887 komut enjeksiyon kusurlarını sıfır gün olarak zincirleyen istismarlar kullanılarak saldırı altında.

Şirket ayrıca Şubat ayında kitlesel istismar altında olan üçüncü bir sıfır günlük (CVE-2024-21893 olarak izlenen bir sunucu tarafı istek sahteciliği hatası) konusunda da uyarıda bulundu ve bu, tehdit aktörlerinin yama uygulanmamış ICS, IPS ve ZTA ağ geçitlerinde kimlik doğrulamasını atlatmasına olanak sağladı.