Shadowserver Vakfı’ndaki güvenlik araştırmacıları, Ivanti’nin Enterprise Mobilite Management (EPMM) platformunda kritik bir sıfır günlük güvenlik açığını hedefleyen aktif sömürü girişimleri belirlediler.

CVE-2025-4427 olarak izlenen güvenlik açığı, Uzaktan Kod Yürütülmesi (RCE) elde etmek için CVE-2025-4428 ile zincirlenebilir ve bu da eşleştirilmemiş sistemler için önemli bir tehdit oluşturur.

Son izleme, kamu açıklamasına rağmen, savunmasız örneklerin açık bir şekilde ortaya çıktığını ve saldırganların bu güvenlik kusurlarından yararlanmaya çalıştığını göstermektedir.

.png

)

Kritik güvenlik açıkları, kuruluşlar tarafından mobil cihazları ve uygulamaları ağlarında yönetmek için yaygın olarak kullanılan bir çözüm olan Ivanti’nin kurumsal hareketlilik yönetim platformunu etkiler.

CVE-2025-4427, saldırganların etkilenen sistemlerde uzaktan kod yürütülmesini sağlamak için CVE-2025-4428 ile kullanabileceği ve daha sonra zincirleyebileceği bir başlangıç erişim vektörü görevi görür.

Bu tehlikeli kombinasyon, saldırganların hassas kurumsal verilere potansiyel olarak yetkisiz erişim elde etmesini, kötü amaçlı kod yürütmesini veya tehlikeye atılan ortamlarda kalıcı erişim sağlamasını sağlar.

Güvenlik uzmanları, bu güvenlik açığı zincirini, basitçe sömürü yolu ve tipik olarak kritik kurumsal mobil altyapıyı yöneten EPMM dağıtımlarının yüksek değerli doğası nedeniyle özellikle şiddetli olarak sınıflandırır.

Yüzlerce savunmasız örneksiz kalır

Shadowserver Vakfı, internet genelinde savunmasız Ivanti EPMM örneklerini tanımlamak için kapsamlı tarama uyguladı.

15 Mayıs 2025’teki ilk taramaları, yaklaşık 940 örneğin CVE-2025-4427’ye karşı savunmasız olduğunu keşfetti.

18 Mayıs 2025’te yapılan takip taramaları, 798 savunmasız örneğe mütevazı bir düşüş ortaya koydu, bu da bazı kuruluşlar yamalar uygularken, birçok sistemin risk altında kaldığını gösteriyor.

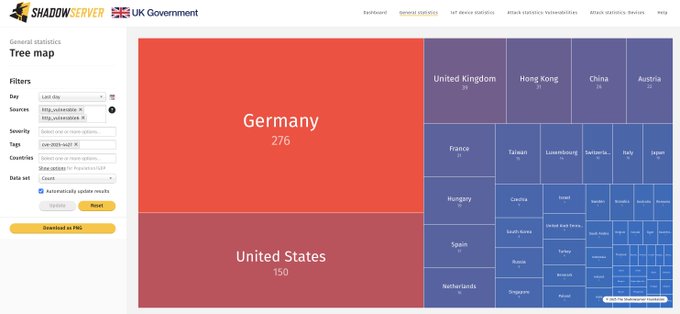

Bu savunmasız örneklerin coğrafi dağılımı, etkilenen sistemlerin konuma göre ayrıntılı bir şekilde dökülmesini sağlayan Shadowserver’ın gösterge paneli ile görüntülenebilir.

Güvenlik araştırmacıları, özellikle vahşi doğada gözlemlenen aktif sömürü girişimleri göz önüne alındığında, nispeten yavaş yama tepkisi hakkında endişelerini dile getirmektedir.

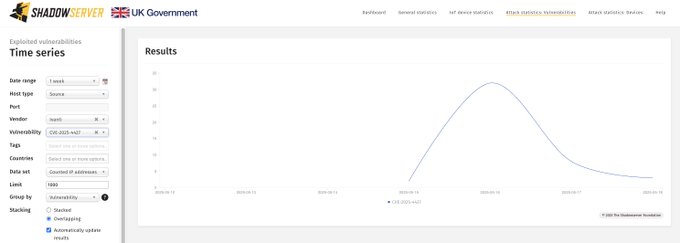

Honeypot sensörleri yoluyla sömürü izleme

Shadowserver Foundation, bu güvenlik açıklarını hedefleyen sömürü girişimlerini gerçek zamanlı olarak izlemek ve analiz etmek için özel Honeypot sensörleri kullandı.

Bu sensörler, saldırı girişimlerini çekmek ve kaydetmek için savunmasız sistemleri simüle ederek sömürü teknikleri, saldırı kaynakları ve gelişen taktikler hakkında değerli zeka sağlıyor.

Toplanan veriler, kaynak IP adresleri, saldırı frekansı ve hedefleme kalıpları dahil olmak üzere sömürü denemeleri hakkında zaman serisi bilgilerini görüntüleyen Shadowserver’ın gösterge panelinden kamuya açık hale getirilir.

Bu izleme, tehdit aktörlerinin kamuoyunun açıklamasından kısa bir süre sonra güvenlik açıklarından yararlanmaya çalıştıklarını ve kuruluşların mevcut yamaları veya hafifletmeyi uygulama ihtiyacını vurguladığını ortaya koyuyor.

Güvenlik uzmanları, Ivanti EPMM kullanan kuruluşların, yama işlemi hemen mümkün değilse sistemlerini hemen yama veya önerilen geçici çözümleri uygulamalarını şiddetle tavsiye eder.

Ek olarak, kuruluşlar, yamalar uygulanmadan önce erken sömürü girişimleri meydana gelebileceğinden, uzlaşma göstergeleri için potansiyel olarak etkilenen sistemlerin kapsamlı incelemelerini yapmalıdır.

Shadowserver Vakfı, güvenlik ekiplerinin ve araştırmacılarının bu gelişen tehdit manzarasını izlemelerine ve savunmasız sistemleri sömürüden daha iyi korumalarına yardımcı olmak için güncellenmiş istatistikler ve izleme verileri sağlamaya devam ediyor.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!