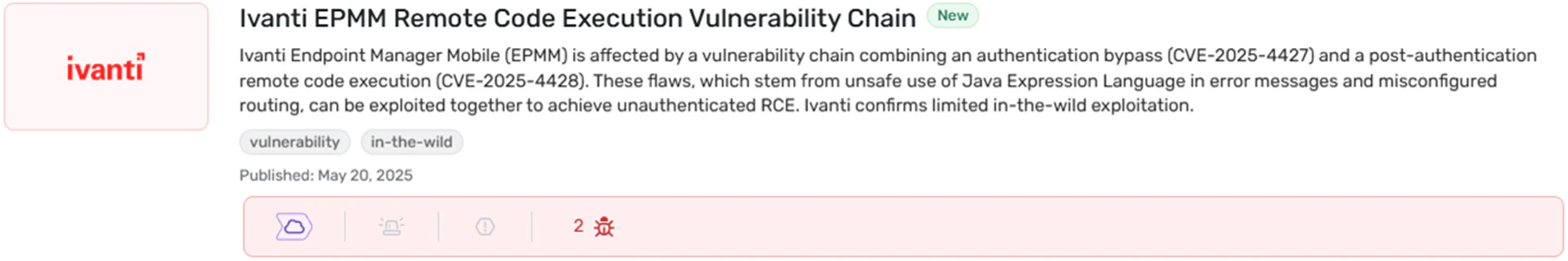

Ivanti’nin Endpoint Manager Mobile (EPMM), aktif olarak istismar edilen kritik bir güvenlik açığı zinciri içerir.

Başlangıçta 13 Mart 2025 tarihinde Ivanti tarafından açıklanan güvenlik açıkları, bir kimlik doğrulama baypasını (CVE-2025-4427) ve bir uzaktan kod yürütme kusurunu (CVE-2025-4428) birleştirerek, yetkisiz saldırganların güvenlik sistemlerinde iddiasız kod yürütmesine izin veren kritik bir saldırı vektörü oluşturmak için.

Bireysel güvenlik açıkları sırasıyla 5.3 ve 7.2 CVSS skorları alırken, birleşik etkileri tehdidi kritik seviyelere yükseltir.

.png

)

Birden fazla güvenlik firması tarafından kavram kanıtı istismarlarının yayınlanmasını takiben 16 Mayıs’tan beri sömürü gözlemlenmiştir.

Kimlik Doğrulama Bypass ve RCE Güvenlik Açığı Ayrıntıları

Güvenlik açığı zinciri, EPMM’nin rota yapılandırmasında uygunsuz istek işlemesinden kaynaklanan bir kimlik doğrulama baypası olan CVE-2025-4427 ile başlar.

Dahil olmak üzere bazı API uç noktaları /rs/api/v2/featureusageeksik güvenlik konfigürasyonları nedeniyle kimlik doğrulama gereksinimleri olmadan yanlışlıkla maruz kaldı.

Bu kusur, saldırganların geçerli kimlik bilgileri olmadan korunan uç noktalara erişmelerini sağlar. CVEE-2025-4428 ile zincirlendiğinde, onaylama sonrası uzaktan kod yürütme güvenlik açığı, cihaz featureusageReportQueryRequestValidator bileşeninde, saldırganlar tam sistem uzlaşmasını sağlayabilir.

RCE güvenlik açığı, Spring’in AbstractMessagSource aracılığıyla işlenen hata mesajları dahilinde kullanıcı girişinin güvenli olmayan bir şekilde kullanılmasını kullanır ve rasgele Java kodu yürütebilen hazırlanmış bir format parametresi aracılığıyla Java İfade Dili enjeksiyonunu etkinleştirir.

Etkilenen sistemler ve yama bilgileri

Ivanti, uç nokta yöneticisi mobil platformlarının birden fazla sürümünün bu saldırılara karşı savunmasız olduğunu doğruladı.

Etkilenen sürümler arasında EPMM 11.12.0.4 ve önceki, 12.3.0.1 ve prior, 12.4.0.1 ve prior ve 12.5.0.0 ve Prior bulunur.

Bu sürümleri yürüten kuruluşların, sömürü girişimleri artmaya devam ettikçe hemen yamaları uygulamaya çağırılır.

Güvenlik açıklarının şiddeti, EPMM örneklerinin doğrudan internete maruz kalabileceği bulut ortamlarında güçlendirilir ve saldırganlara erişilebilir bir saldırı yüzeyi sağlar.

Sofistike tehdit oyuncusu kanıtı

Wiz Research, bu güvenlik açıklarını birden fazla bulut ortamında aktif olarak sömüren belirli bir tehdit oyuncusu tespit etti.

Saldırı altyapısının analizi, sömürülen sistemlerin 77.221.157.154 numaralı telefondan Komut ve Kontrol Sunucusu ile iletişim kuran bir şerit işaretiyle enfekte olduğunu ortaya koydu.

Bu IP adresi, bu yılın başlarında PAN-OS güvenlik açıklarını (CVE-2024-0012 ve CVE-2024-9474) hedefleyen önceki kampanyalara bağlanmış ve ağ güvenlik cihazlarına karşı fırsatçı bir saldırı paterni önermektedir.

Tehdit oyuncusu, Kasım 2024’ten bu yana aynı SSL sertifikası dahil tutarlı altyapı kullanarak operasyonel sürekliliği sürdürüyor.

Bu aktörle ilişkili ek sunucular ve alanlar arasında elektrobohater.pl, wagoDirect.pl ve e-wago.pl gibi çeşitli Polonya IP adresi ve alanlar bulunur.

Devam eden bu kampanya, sofistike aktörlerin kritik altyapı bileşenlerine karşı yeni açıklanan güvenlik açıklarını silahlandırma hızını vurgulamaktadır.

Uzlaşma Göstergeleri (IOCS)

| IOC | Tanım |

|---|---|

| 1b1dda5e8e26da568559e0577769697c624d30e | Sliver Beacon (SHA1) |

| Ac389c8b7f3d2fcf4fd73891f881b12b8343665b | Sliver Beacon (SHA1) |

| 77.221.158[.]154 | SLIVER C2 IP Adresi |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!