Ivanti Endpoint Manager Mobile (EPMM) ‘deki kritik güvenlik açığı zinciri, kurumsal mobil cihaz yönetim sistemlerini önceden onaylanmış uzaktan kod yürütme (RCE) saldırılarına maruz bıraktı.

CVE-2025-4427 (Kimlik Doğrulama Bypass) ve CVE-2025-4428 (uzaktan kod yürütme) olarak izlenen kusurlar, saldırganların bu güvenlik açıklarını zincirleyerek kimlik bilgileri olmadan sistemden ödün vermesine izin verir.

Güvenlik firması WatchTowr Labs, yüksek değerli hedeflere karşı aktif sömürü girişimlerini doğruladı ve Ivanti’nin yaygın olarak konuşlandırılan MDM çözümünü kullanan kuruluşlar için endişeleri artırdı.

.png

)

Güvenlik açıkları, kuruluşlar tarafından politikaları uygulamak, yazılımı dağıtmak ve uç noktaları yönetmek için kullanılan bir mobil cihaz yönetim platformu olan Ivanti EPMM çevresinde yer alır.

Araştırmacılar, tam sistem uzlaşmasını sağlayan iki ayrı konu belirlediler:

- Kimlik Doğrulama Bypass (CVE-2025-4427): Yanlış yapılandırılmış bir API uç nokta doğrulaması, özel hazırlanmış taleplerle korunan idari işlevlere yetkilendirilmemiş erişim sağlar. Bu kusur, belirli uç noktaların kimlik doğrulama yaptırımından yoksun olduğu Spring Framework uygulamalarında uygunsuz rota güvenlik konfigürasyonlarından kaynaklanmaktadır.

- İfade dili enjeksiyonu (CVE-2025-4428): Hibernate Validator mesaj şablonlarındaki bir kod enjeksiyon güvenlik açığı, kötü amaçlı yükler aracılığıyla keyfi komut yürütmeyi mümkün kılar. Saldırganlar, sistem ayrıcalıklarıyla işletim sistemi komutlarını yürütmek için hata mesajı üretiminde kullanıcı tarafından sağlanan girdinin yanlış sanitasyonundan yararlanabilir.

Birleştirildiğinde, bu güvenlik açıkları saldırganların kimlik doğrulama kontrollerini atlamasına ve takılmamış Ivanti EPMM sunucularında kötü amaçlı kod yürütmesine izin verir.

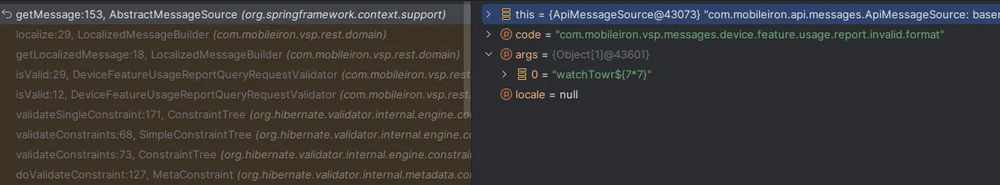

Hata ayıklayıcımızla da onaylayalım

Ivanti, 3. taraf bir kütüphanede 0 gün bahsetti – belki de düşündük, belki de atlanabilecek tehlikeli EL yüklerine karşı korunmak için “süslü” korumalar olduğunu düşündük. hibernate-validator?

Ivanti’nin danışmanlığı, sırasıyla 5.3 ve 7.2 CVSS puanları birleşik kritikliği hafife alarak bu zincirden yararlanan sınırlı hedefli saldırıları teyit ediyor.

Sömürü zincirinin mekanizması

Saldırı dizisi, ayrıcalıklı API uç noktalarına erişmek için kimlik doğrulama baypas güvenlik açığından yararlanarak başlar.

Araştırmacılar, taleplerin bahar güvenliğindeki tutarsız güvenlik filtresi yapılandırmaları nedeniyle kimlik doğrulama kontrollerini atlayabileceğini keşfettiler.

Bu, yetkili olmayan saldırganların savunmasız uç noktalara kötü niyetli yükler göndermelerini sağlar.

RCE güvenlik açığı, doğrulama hatası mesajlarında kullanıcı girişinin uygunsuz işlenmesinden ortaya çıkar.

İşlerken format Parametre, sistem, hazırda bekleticinin mesaj enterpolasyon motoruna göre tasarlanmamış girdiyi geçirir:

javacontext.buildConstraintViolationWithTemplate(formatMessage).addConstraintViolation();

Bu, gibi yükler yoluyla Java İfade Dili (EL) enjeksiyonunu sağlar. ${"".getClass().forName('java.lang.Runtime').exec('command')}.

Başarılı bir sömürü, dosya oluşturmak için işletim sistemi komutları yürüterek ve eşleştirilmemiş sunuculardan sistem bilgilerini almakla gösterilmiştir.

WatchTowr’ın analizi, yamalı sürümlerin (12.5.0.1+) hata mesajlarından kullanıcı girişini kaldırarak ve tüm API uç noktalarında kimlik doğrulama kontrollerini uygulayarak sorunu düzelttiğini ortaya koydu.

Güvenlik açıkları, üçüncü taraf açık kaynaklı bileşenlerden (Spring Framework ve Hazırda Bekletme Doğrulayıcı) kaynaklanır ve kurumsal yazılımdaki tedarik zinciri risklerini vurgular.

Acil yama gereksinimleri

Ivanti, EPMM sürümlerinde 11.12.0.5, 12.3.0.2, 12.4.0.2 ve 12.5.0.1’deki bu güvenlik açıklarını ele alan acil durum güncellemeleri yayınladı. Güvenlik ekipleri:

- Hemen tüm EPMM örneklerine yamalar uygulayın.

- Şüpheli API erişim denemeleri için kimlik doğrulama günlüklerini denetleyin.

- MDM sunucularında anormal işlem yürütme modellerini izleyin.

Ağ savunucuları, EL yük desenleri için web sunucusu günlüklerini kontrol ederek sömürü denemelerini algılayabilir ${ URL parametrelerinde.

Kuruluşlar MDM sistemlerinin segmentasyonuna öncelik vermeli ve kritik altyapıdaki üçüncü taraf bileşen bağımlılıklarını gözden geçirmelidir.

MDM çözümleri giderek daha fazla saldırı hedefi haline geldikçe, bu olay kurumsal cihaz yönetişim platformlarında sürekli güvenlik açığı yönetimi ihtiyacının altını çizmektedir.

Aktif sömürü teyit edildiğinde, açılmamış sistemler büyük ölçekli ağ uzlaşmaları için giriş puanları olma riski vardır.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!