Bilgisayar korsanları, casusluk amacıyla birden fazla özel kötü amaçlı yazılım ailesini dağıtmak için Aralık ayının başından bu yana bu hafta açıklanan Ivanti Connect Secure’daki iki sıfır gün güvenlik açığından yararlanıyor.

CVE-2023-46805 ve CVE-2024-21887 olarak tanımlanan güvenlik sorunları, kimlik doğrulamanın atlanmasına ve savunmasız sistemlere rastgele komutlar eklenmesine olanak tanıyor. Ivanti, saldırganların az sayıda müşteriyi hedef aldığını söyledi.

Olayı araştıran Ivanti ile birlikte çalışan Mandiant’ın raporunda, saldırıların arkasındaki tehdit aktörünün casuslukla uğraştığı ve şu anda dahili olarak UNC5221 olarak takip edildiği belirtiliyor.

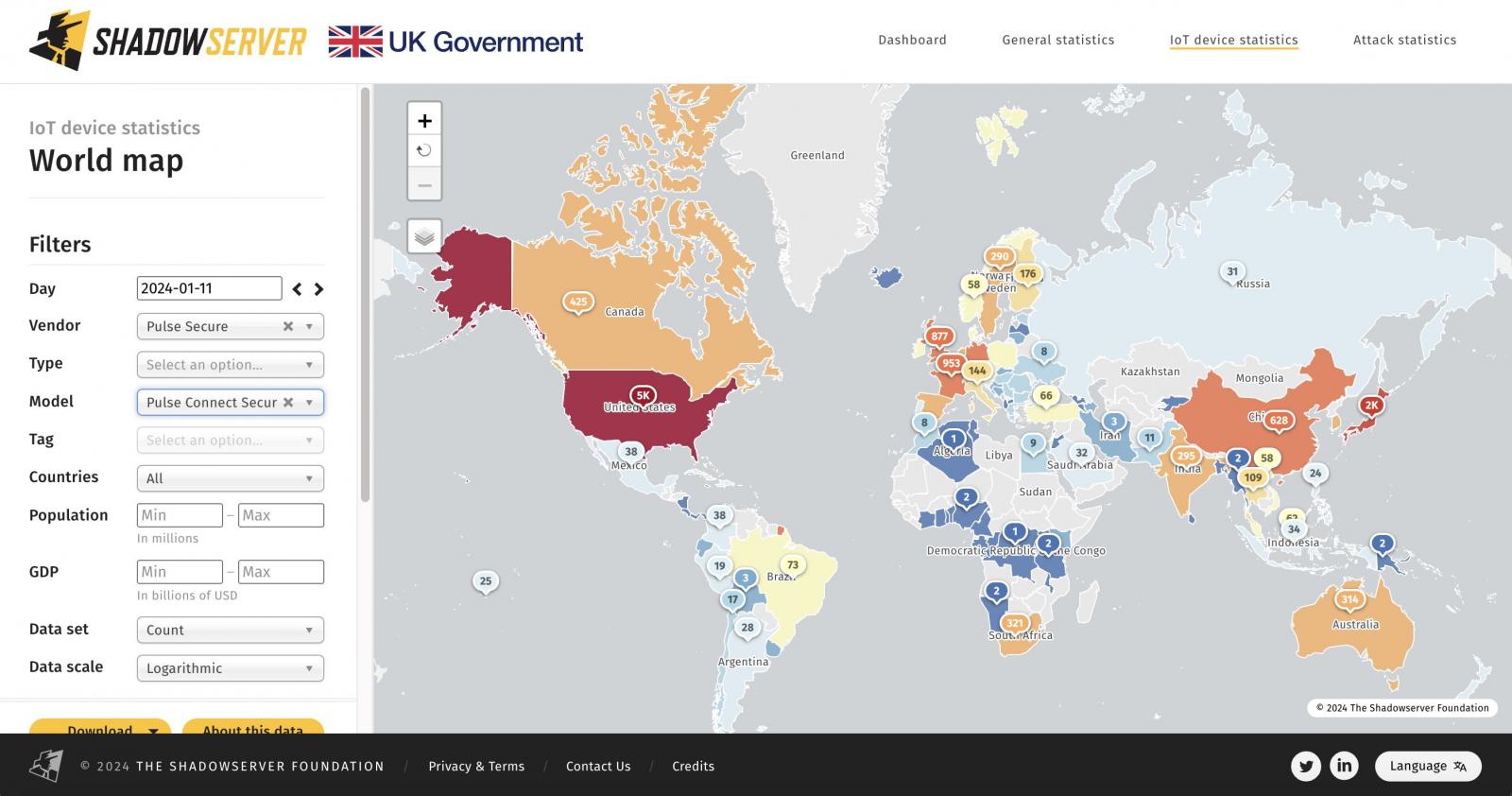

Bugün, tehdit izleme hizmeti Shadowserver’ın X’te yayınlandı tarayıcılarının, çoğu Amerika Birleşik Devletleri’nde olmak üzere, halka açık web üzerinde 17.100 Invanti CS cihazını tespit ettiğini söyledi.

Ancak bunların kaçının savunmasız olduğuna dair bir gösterge yok.

Dağıtılan kötü amaçlı yazılım

Mandiant, UNC5221’in uzlaşma sonrası aşamada web kabukları yerleştirmek, komutları yürütmek, yükleri bırakmak ve kimlik bilgilerini çalmak için beş özel kötü amaçlı yazılım içeren bir dizi araç kullandığını buldu.

Saldırılarda kullanılan araçların bir özeti:

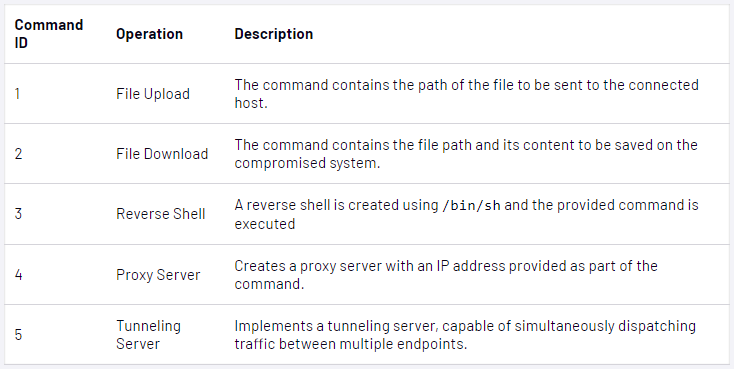

- Zipline Pasif Arka Kapı: ağ trafiğini engelleyebilen, yükleme/indirme işlemlerini destekleyen, ters kabuklar oluşturmayı, proxy sunucuları, sunucu tünellemeyi destekleyen özel kötü amaçlı yazılım

- İnce Makara Damlalığı: Lightwire web kabuğunu Ivanti CS’ye yazarak kalıcılığı güvence altına alan özel kabuk komut dosyası damlalığı

- Wirefire web kabuğu: Kimliği doğrulanmamış rastgele komut yürütmeyi ve yük bırakmayı destekleyen özel Python tabanlı web kabuğu

- Lightwire ağ kabuğu: Meşru bir dosyaya gömülü özel Perl web kabuğu, isteğe bağlı komut yürütmeye olanak tanır

- Çözgü teli hasat makineleri: Oturum açma sırasında kimlik bilgilerini toplamak ve bunları bir komut ve kontrol (C2) sunucusuna göndermek için özel JavaScript tabanlı araç

- PySoxy tünelleri: gizlilik için ağ trafiği tünellemeyi kolaylaştırır

- MeşgulKutu: çeşitli sistem görevlerinde kullanılan birçok Unix yardımcı programını birleştiren çoklu çağrı ikili programı

- Thinspool yardımcı programı (sessionserver.pl): kötü amaçlı yazılım dağıtımını etkinleştirmek için dosya sistemini ‘okuma/yazma’ olarak yeniden bağlamak için kullanılır

“ZIPLINE bu ailelerin en dikkate değer olanıdır; libsecure\.com’dan dışa aktarılan bir Accept() işlevini ele geçiren pasif bir arka kapıdır. ZIPLINE, gelen ağ trafiğini keser ve dosya aktarımını, ters kabuğu, tünel oluşturmayı ve proxy oluşturmayı destekler.” bir Mandiant güvenlik araştırmacısı şunları söyledi: X’te (eski adıyla Twitter).

Mandiant ayrıca saldırganların, tespit edilmekten kaçınmak için konumları hedefle aynı bölgede ayarlanmış, güvenliği ihlal edilmiş kullanım ömrü sonu Cyberoam VPN cihazlarını C2 sunucuları olarak kullandıklarını da buldu.

Volexity daha önce saldırıların Çin devleti destekli tehdit aktörleri tarafından gerçekleştirildiğine dair işaretler gördüğünü bildirmişti. Ancak Mandiant’ın raporu, tehdit aktörünün potansiyel kökeni veya bağlantısı hakkında herhangi bir atıf yapmıyor veya bilgi vermiyor.

Google şirketi, UNC5221’in kökenini güvenle değerlendirmek için yeterli veri bulunmadığını ve etkinliğinin önceden bilinen herhangi bir tehdit grubuyla bağlantılı olmadığını belirtti.

Herhangi bir atıf yapılmadan bile, sürekli erişim sağlayan özel kötü amaçlı yazılımın kullanılması, “UNC5221’in, bir yama kullanıma sunulduktan sonra bile yüksek öncelikli hedeflerin bir alt kümesindeki varlığını sürdürmeyi amaçladığını” gösteriyor.

Mandiant, UNC5221’in yüksek öncelikli hedefleri hedef alan gelişmiş bir kalıcı tehdit (APT) olduğundan şüpheleniyor.

Sistem yöneticilerine şu anda iki sıfır günü ele alan bir güvenlik güncellemesi bulunmadığı ancak Ivanti’nin hemen uygulanması gereken risk azaltıcı önlemler sağladığı hatırlatılır.