Ivanti’nin Connect Secure VPN ve Policy Secure ağ erişim kontrolü (NAC) cihazlarını etkileyen iki sıfır gün güvenlik açığı artık toplu olarak istismar ediliyor.

Aralık ayından bu yana saldırılarda kullanılan sıfır gün sayısını ilk kez tespit eden tehdit istihbarat şirketi Volexity tarafından keşfedildiği üzere, birden fazla tehdit grubu, Ocak ayından itibaren yaygın saldırılarda CVE-2023-46805 kimlik doğrulama atlamasını ve CVE-2024-21887 komut ekleme güvenlik açıklarını zincirliyor. 11.

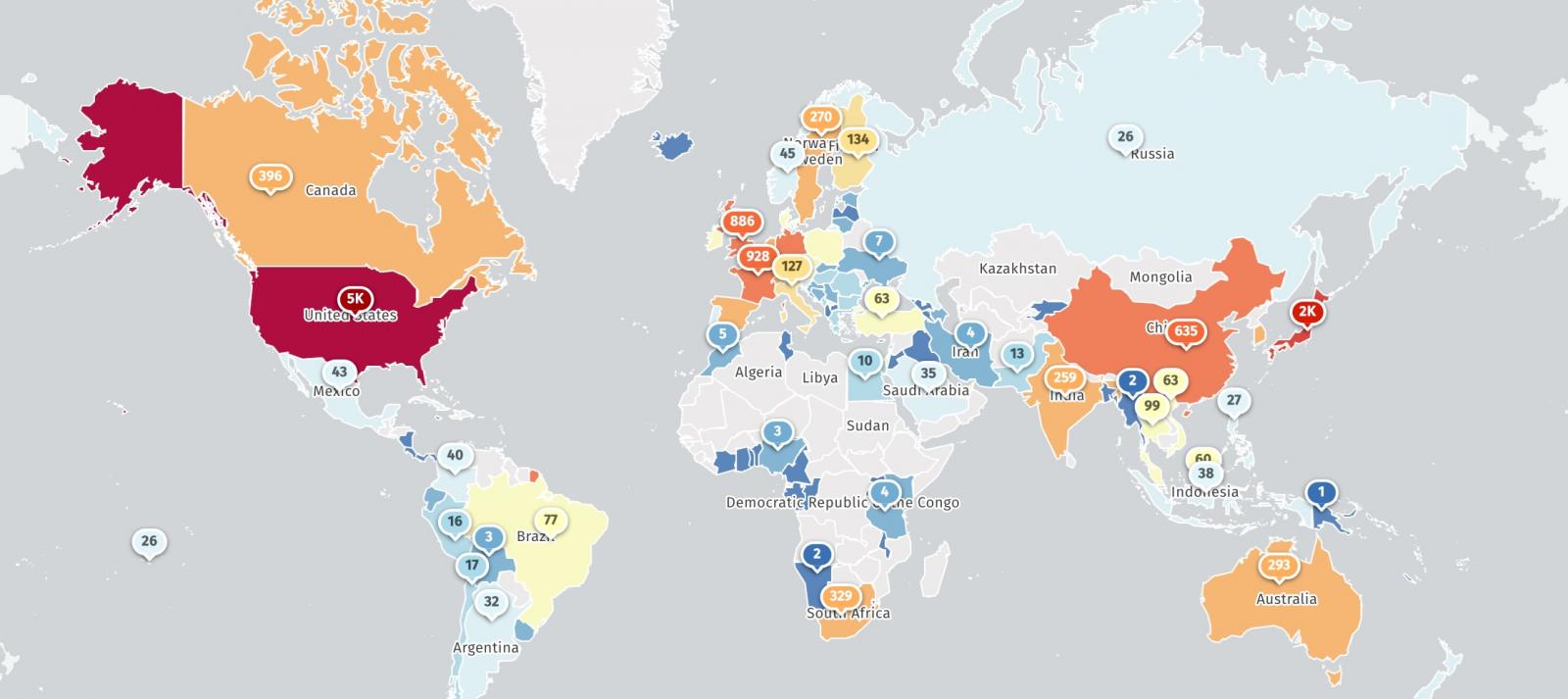

Volexity bugün yaptığı açıklamada, “Kurbanlar küresel olarak dağılmış durumda ve küçük işletmelerden dünyanın en büyük kuruluşlarından bazılarına kadar (bunların arasında birçok sektördeki Fortune 500 şirketleri de var) büyük farklılıklar gösteriyor” uyarısında bulundu.

Saldırganlar, yüzlerce cihazda bulunan GIFTEDVISITOR web kabuğu varyantını kullanarak hedeflerinin sistemlerine arka kapı açtılar.

Volexity, “14 Ocak 2024 Pazar günü Volexity, GIFFEDVISITOR web kabuğunun ele geçirildiği 1.700’den fazla ICS VPN cihazı tespit etti. Bu cihazların dünyanın her yerindeki kurbanlarla ayrım gözetmeksizin hedef alındığı görülüyor.” dedi.

Volexity tarafından şu ana kadar keşfedilen kurbanların listesi dünya çapındaki hükümet ve askeri departmanları, ulusal telekomünikasyon şirketlerini, savunma müteahhitlerini, teknoloji şirketlerini, bankacılık, finans ve muhasebe kuruluşlarını, dünya çapındaki danışmanlık kuruluşlarını ve havacılık, havacılık ve mühendislik firmalarını içeriyor.

Ivanti henüz aktif olarak istismar edilen bu iki sıfır gün için yama yayınlamasa da yöneticilere, ağlarındaki tüm ICS VPN’lerinde satıcı tarafından sağlanan hafifletme önlemlerini uygulamaları tavsiye ediliyor.

Ayrıca Ivanti’nin Bütünlük Denetleme Aracını çalıştırmalı ve Volexity’nin önceki blog yazısının ‘Uzlaşmaya Yanıt Verme’ bölümünde ayrıntılı olarak belirtildiği gibi, bir ihlal belirtisi bulunursa ICS VPN cihazındaki tüm verileri (şifreler ve sırlar dahil) tehlikeye atılmış olarak değerlendirmelidirler.

Tehdit izleme hizmeti Shadowserver şu anda çevrimiçi olarak açığa çıkan 16.800’den fazla ICS VPN cihazını izliyor; bunların neredeyse 5.000’i Amerika Birleşik Devletleri’nde (Shodan ayrıca 15.000’den fazla İnternet’e açık Ivanti ICS VPN’i görüyor).

Ivanti’nin geçen hafta açıkladığı gibi saldırganlar, iki sıfır günü başarıyla zincirleyerek ICS VPN ve IPS cihazlarının desteklenen tüm sürümlerinde rastgele komutlar çalıştırabiliyor.

Bu güvenlik açıklarından yararlanan saldırılardan etkilenen sınırlı sayıda müşteriden gelen saldırılar artık arttı; Çin devleti destekli olduğundan şüphelenilen tehdit aktörüne (UTA0178 veya UNC5221 olarak takip ediliyor) artık birden fazla kişi daha katılıyor.

Mandiant’ın Cuma günü de açıkladığı gibi, güvenlik uzmanları, ihlal edilen müşterilerin sistemlerine, web kabuklarını düşürmek, ek kötü amaçlı yükleri düşürmek ve kimlik bilgilerini çalmak amacıyla dağıtılan beş özel kötü amaçlı yazılım türü buldu.

Saldırılarda kullanılan araçların listesi şunları içerir:

- Zipline Pasif Arka Kapı: ağ trafiğini engelleyebilen, yükleme/indirme işlemlerini destekleyen, ters kabuklar, proxy sunucular, sunucu tüneli oluşturan özel kötü amaçlı yazılımlar

- İnce Makara Damlalığı: Lightwire web kabuğunu Ivanti CS’ye yazarak kalıcılığı güvence altına alan özel kabuk komut dosyası damlalığı

- Wirefire web kabuğu: Kimliği doğrulanmamış rastgele komut yürütmeyi ve yük bırakmayı destekleyen özel Python tabanlı web kabuğu

- Lightwire ağ kabuğu: Meşru bir dosyaya gömülü özel Perl web kabuğu, isteğe bağlı komut yürütmeye olanak tanır

- Çözgü teli hasat makinesi: Oturum açma sırasında kimlik bilgilerini toplamak ve bunları bir komut ve kontrol (C2) sunucusuna göndermek için özel JavaScript tabanlı araç

- PySoxy tünelleri: gizlilik için ağ trafiği tünellemeyi kolaylaştırır

- MeşgulKutu: çeşitli sistem görevlerinde kullanılan birçok Unix yardımcı programını birleştiren çoklu çağrı ikili programı

- Thinspool yardımcı programı (sessionserver.pl): kötü amaçlı yazılım dağıtımını etkinleştirmek için dosya sistemini ‘okuma/yazma’ olarak yeniden bağlamak için kullanılır

Bunlardan en dikkate değer olanı, gelen ağ trafiğini kesen ve dosya aktarımı, ters kabuk, tünel oluşturma ve proxy oluşturma yetenekleri sağlayan pasif bir arka kapı olan ZIPLINE’dır.

Şüpheli Çinli bilgisayar korsanlığı grupları, iki yıl önce düzinelerce ABD ve Avrupa hükümeti, savunma ve finans kuruluşuna sızmak için CVE-2021-22893 olarak takip edilen başka bir sıfır gün ICS’yi kullandı.

Geçen yıl, Nisan ayından başlayarak, Ivanti’nin Endpoint Manager Mobile’daki (EPMM) diğer iki sıfır gün (CVE-2023-35078 ve CVE-2023-35081) aktif olarak istismar edildi olarak etiketlendi ve daha sonra çeşitli Norveç hükümet kuruluşlarını ihlal etmek için kullanıldığı bildirildi. .

Bir ay sonra bilgisayar korsanları, sınırlı ve hedefli saldırılarda savunmasız cihazlardaki API kimlik doğrulamasını atlamak için Ivanti’nin Sentry yazılımındaki üçüncü bir sıfır gün kusurunu (CVE-2023-38035) kullanmaya başladı.