Mart 2025’te istismar edildiği tespit edilen ve daha sonra Google tarafından düzeltilen bir Chrome sıfır gün güvenlik açığı olan CVE-2025-2783, bilinmeyen saldırganlar tarafından ticari casus yazılım olduğundan şüphelenilen LeetAgent’ı dağıtmak için kullanıldı.

Kötü amaçlı yazılımın kodunun ve kampanyanın altyapısının analizi, Kaspersky araştırmacılarının aynı tehdit aktörünün Rusya ve Belarus’taki kuruluşlara ve bireylere yönelik ek saldırılarını ortaya çıkarmasına yol açtı. Araştırmacılar ayrıca bu izinsiz girişlerin bazılarında kullanılan başka bir casus yazılım aracını da ortaya çıkardı: İtalyan Memento Labs (eski adıyla Hacking Team) şirketi tarafından geliştirilen ticari gözetim yazılımı Dante.

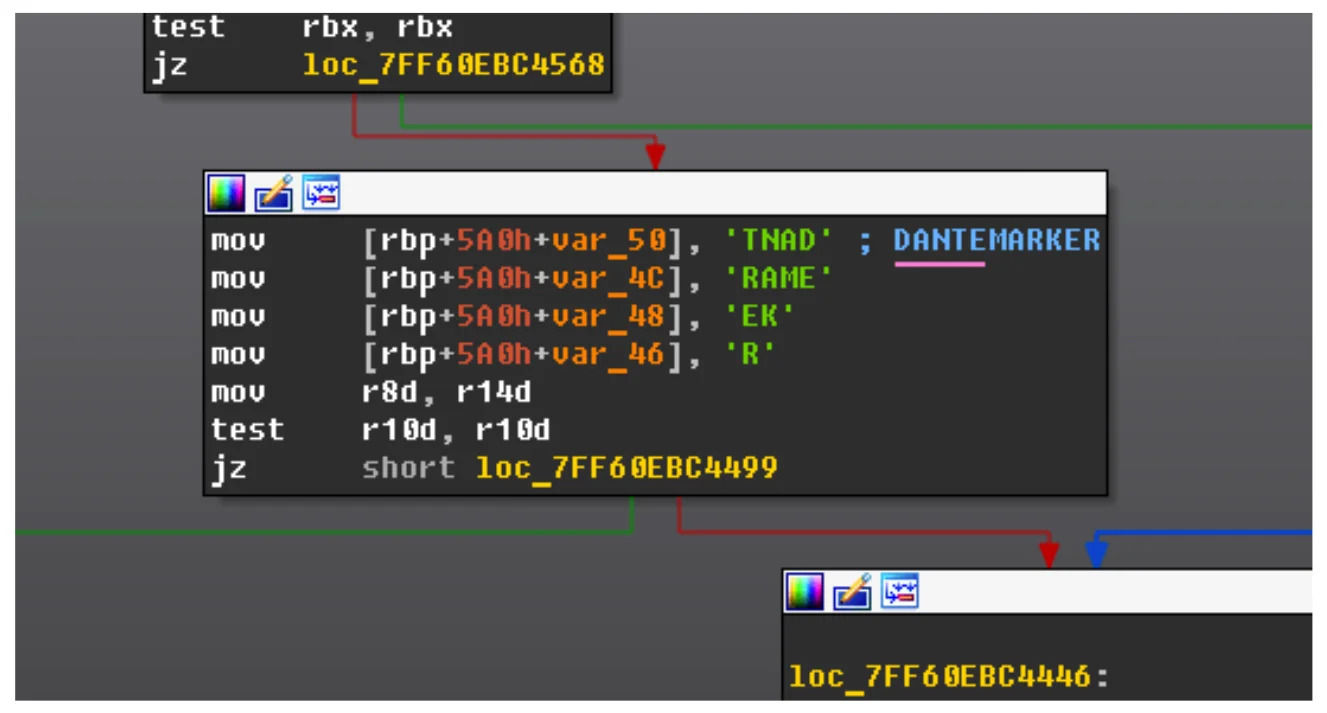

Dante’nin kodunda bu isim yer alıyor (Kaynak: Kaspersky)

Operasyon ForumuTrol

Primakov Okumaları forumuna sahte davetiyeler kullanması nedeniyle ForumTroll Operasyonu olarak adlandırılan Mart kampanyası, Rus medya kuruluşlarını, üniversiteleri, araştırma kurumlarını, hükümet kurumlarını, mali kuruluşları ve diğer kuruluşları hedef aldı.

Davetiyeler, saldırıya devam edip etmeyeceğini, yani bir RCE ve sanal alandan kaçış istismarına hizmet edip etmeyeceğini kontrol edecek bir doğrulama komut dosyası içeren, kötü amaçlı bir web sitesine giden bir bağlantı içeriyordu. Bu istismar, LeetAgent casus yazılımının şifresini çözen ve çalıştıran kalıcı bir kötü amaçlı yazılım yükleyicisinin indirilmesini tetikleyecektir.

Araştırmacılar, Google Chrome için uzaktan kod yürütme istismarını tanımlayamasalar da, CVE-2025-2783’ten yararlanan sanal alan kaçışını analiz etmeyi başardılar.

Araştırmacılar, “Bu istismar bizi gerçekten şaşırttı çünkü saldırganların, açıkça kötü niyetli veya yasaklanmış herhangi bir eylem gerçekleştirmeden Google Chrome’un korumalı alan korumasını atlamasına olanak sağladı. Bunun nedeni, Windows işletim sistemindeki belirsiz bir tuhaflığın neden olduğu güçlü bir mantıksal güvenlik açığıydı” dedi.

Aslında saldırganlar, Chrome’un işlemler arası iletişim (IPC) sistemini, sahte tanıtıcıyı (çekirdek tarafından geçerli iş parçacığının veya işlemin tanıtıcısı olarak yorumlanan özel bir Windows sabiti) tarayıcı işlemi içinde gerçek, kullanılabilir bir tanıtıcıya dönüştürmesi için kandırdılar ve ardından bu tanıtıcıyı tarayıcının ayrıcalıklarıyla kod çalıştırmak için kullandılar.

ForumTroll kampanyasının arkasındaki grubun kimliği şu anda hala belirsiz. Saldırganlar tarafından gönderilen kimlik avı e-postaları, üslup olarak doğru Rusça ile yazılıyor, ancak bu ve gruba atfedilen diğer kampanyalarda kullanılan e-postalarda yapılan bazı hatalar, saldırganların anadili Rusça olmayan kişiler olduğunu gösteriyor.

LeetAgent ve Dante casus yazılımı

LeetAgent, C2 sunucularından birinden komutları çalıştırmasını, işlemleri yürütmesini, görevleri durdurmasını, kabuk kodu enjekte etmesini, dosyaları okumasını ve yazmasını, arka planda tuş günlüğü tutma ve dosya çalma görevlerini çalıştırmasını ve daha fazlasını sağlayan komutlar alabilir.

C2 sunucuları yapılandırmada belirtilmiştir ve trafik gizleme ayarlarının sayısı LeetAgent’ın ticari bir araç olduğuna işaret etmektedir.

Araştırmacılar, uzlaşma göstergeleri ve kullanılan teknikler bakımından benzerlikler ve örtüşmeler gösteren geçmiş saldırıları analiz ettiler ve daha karmaşık başka bir casus yazılımın yerini belirlediler: Dante. (Bazı saldırılarda Dante’yi başlatmak için LeetAgeent kullanıldı.)

Dante, kodunu gizlemek, dizeleri şifrelemek ve hata ayıklamayı engellemek için VMProtect’i kullanır ve sanal alanları, sanal makineleri ve hata ayıklayıcıları algılayabilir.

Güvenlik araçları tarafından algılanmayı önlemek için Windows API’lerini dolaylı olarak çağırır, ana denetleyicisini (“orkestratör”) bir yazı tipi dosyası olarak gizler, diskten veya bellekten (şifrelenmiş) eklenti modüllerini yükler, şifreleme anahtarlarını virüslü her makineye bağlar ve belirli bir süre sonra komut almazsa kendini siler.

Kaspersky araştırmacıları, “Şimdiye kadar bu kötü amaçlı yazılımın yetenekleri hakkında çok az şey biliniyordu ve saldırılarda kullanıldığı keşfedilmemişti” dedi.

Ancak analiz ettikleri casus yazılım örneği, Hacking Team’in RCS casus yazılımıyla (diğer adıyla Da Vinci) yalnızca adını değil aynı zamanda kod benzerliklerini de içeriyordu; bu da onların kötü amaçlı yazılımı Memento Labs’a atfetme konusunda oldukça emin olmalarını sağlıyor.

Araştırmacılar, “ForumTroll APT grubunun Dante’yi Operasyon ForumTroll kampanyasında kullandığını görmemiş olsak da, bu grupla bağlantılı diğer saldırılarda kullanıldığını gözlemledik. Özellikle, bu saldırı ile Dante’yi içeren diğer saldırılar arasında benzer dosya sistemi yolları, aynı kalıcılık mekanizması, yazı tipi dosyalarında gizlenmiş veriler ve diğer küçük ayrıntılar gibi bazı küçük benzerlikler gördük” diye ekledi.

“En önemlisi, istismar, yükleyici ve Dante tarafından paylaşılan benzer kodu bulduk. Birlikte ele alındığında bu bulgular, ForumTroll Operasyonu kampanyasının da Dante casus yazılımıyla birlikte gelen aynı araç seti kullanılarak yürütüldüğü sonucuna varmamızı sağlıyor.”

Kaspersky, LeetAgent ve Dante’nin varlığını tespit etmek için kullanılabilecek güvenlik ihlali göstergelerini paylaştı.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()