Mali motivasyona sahip bir tehdit aktörü olarak biliniyor. UNC4990 İtalya’daki kuruluşları hedef almak için silahlı USB cihazlarını ilk enfeksiyon vektörü olarak kullanıyor.

Google’ın sahibi olduğu Mandiant, saldırıların sağlık, ulaşım, inşaat ve lojistik dahil olmak üzere birçok sektörü hedef aldığını söyledi.

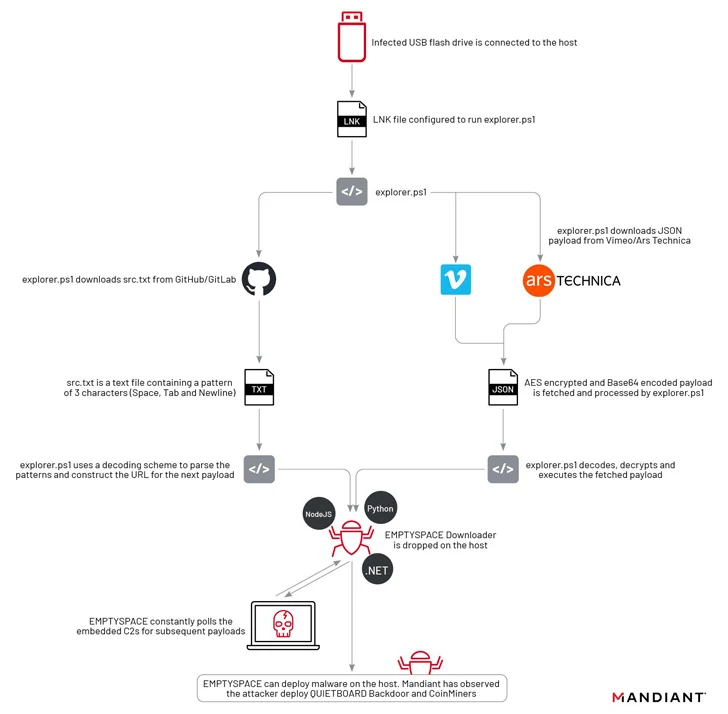

Şirket Salı günü yayınlanan bir raporda, “UNC4990 işlemleri genellikle yaygın USB enfeksiyonunu ve ardından EMPTYSPACE indiricisinin dağıtımını içeriyor” dedi.

“Bu işlemler sırasında küme, yürütme zincirinin başlarında PowerShell aracılığıyla indirip kodunu çözdüğü kodlanmış ek aşamaları barındırmak için GitHub, Vimeo ve Ars Technica gibi üçüncü taraf web sitelerine güveniyor.”

2020’nin sonlarından bu yana aktif olan UNC4990’ın, komuta ve kontrol (C2) amacıyla İtalyan altyapısının kapsamlı kullanımına dayanarak İtalya dışında faaliyet göstereceği değerlendiriliyor.

UNC4990’ın yalnızca diğer aktörler için ilk erişim kolaylaştırıcısı olarak işlev görüp görmediği şu anda bilinmiyor. Tehdit aktörünün nihai hedefi net değil, ancak bir örnekte açık kaynaklı bir kripto para madencisinin aylarca süren işaret faaliyetinin ardından konuşlandırıldığı söyleniyor.

Kampanyanın ayrıntıları daha önce Fortgale ve Yoroi tarafından Aralık 2023’ün başlarında belgelenmişti; ilki, düşmanı Nebula Broker adı altında takip ediyordu.

Bulaşma, kurbanın çıkarılabilir bir USB cihazındaki kötü amaçlı bir LNK kısayol dosyasına çift tıklamasıyla başlar ve başka bir intermedia PowerShell betiği aracılığıyla uzak bir sunucudan EMPTYSPACE’in (diğer adıyla BrokerLoader veya Vetta Loader) indirilmesinden sorumlu bir PowerShell betiğinin yürütülmesine yol açar. Vimeo’da barındırılıyor.

Yoroi, Golang, .NET, Node.js ve Python’da yazılmış dört farklı EMPTYSPACE çeşidi tespit ettiğini ve bunun daha sonra QUIETBOARD adlı bir arka kapı da dahil olmak üzere C2 sunucusundan HTTP üzerinden sonraki aşama yüklerini almak için bir kanal görevi gördüğünü söyledi.

Bu aşamanın dikkate değer bir yönü, kötü amaçlı yükü barındırmak için Ars Technica, GitHub, GitLab ve Vimeo gibi popüler sitelerin kullanılmasıdır.

Mandiant araştırmacıları, “Bu hizmetlerde barındırılan içerik, bu hizmetlerin günlük kullanıcıları için doğrudan bir risk oluşturmuyordu, çünkü tek başına barındırılan içerik tamamen zararsızdı.” dedi. “Geçmişte bu içeriği yanlışlıkla tıklamış veya görüntülemiş olabilecek hiç kimse tehlikeye girme riskiyle karşı karşıya değildi.”

Öte yandan QUIETBOARD, keyfi komutları yürütmesine, fon transferlerini kontrolleri altındaki cüzdanlara yönlendirmek için panoya kopyalanan kripto cüzdan adreslerini değiştirmesine, kötü amaçlı yazılımı çıkarılabilir sürücülere yaymasına olanak tanıyan çok çeşitli özelliklere sahip Python tabanlı bir arka kapıdır. , ekran görüntüleri alın ve sistem bilgilerini toplayın.

Ek olarak, arka kapı, modüler genişletme ve madeni para madencileri gibi bağımsız Python modüllerini çalıştırmanın yanı sıra Python kodunu C2 sunucusundan dinamik olarak alıp çalıştırma yeteneğine de sahiptir.

Mandiant, “Hem EMPTYSPACE hem de QUIETBOARD’un analizi, tehdit aktörlerinin araç setlerini geliştirirken nasıl modüler bir yaklaşım benimsediklerini gösteriyor” dedi.

“EMPTYSPACE indiricisinin farklı sürümlerini oluşturmak için birden fazla programlama dilinin kullanılması ve Vimeo videosu kaldırıldığında URL’nin değişmesi, tehdit aktörleri açısından deneysellik ve uyarlanabilirlik eğilimini gösteriyor.”