KeePass, LastPass veya Bitwarden gibi bulutta barındırılan bir veritabanının aksine, yerel olarak tutulan bir veritabanını kullanarak parolalarınızı yönetmenize olanak tanıyan, yaygın olarak kullanılan bir açık kaynaklı parola yöneticisidir. KeePass oldukça popülerdir. ! Bilgi güvenliği alanındaki araştırmacılar, yaygın olarak kullanılan şifre yöneticisi KeePass’ta, yazılım kullanıcılarını büyük tehlikeye sokan büyük bir kusur ortaya çıkardı. KeePass sürüm 2.5x’in CVE-2023-24055 olarak bilinen ve saldırganların açık metin olarak kaydedilmiş parolaları okumasına olanak verebilecek güvenlik açığına açık olma olasılığı vardır.

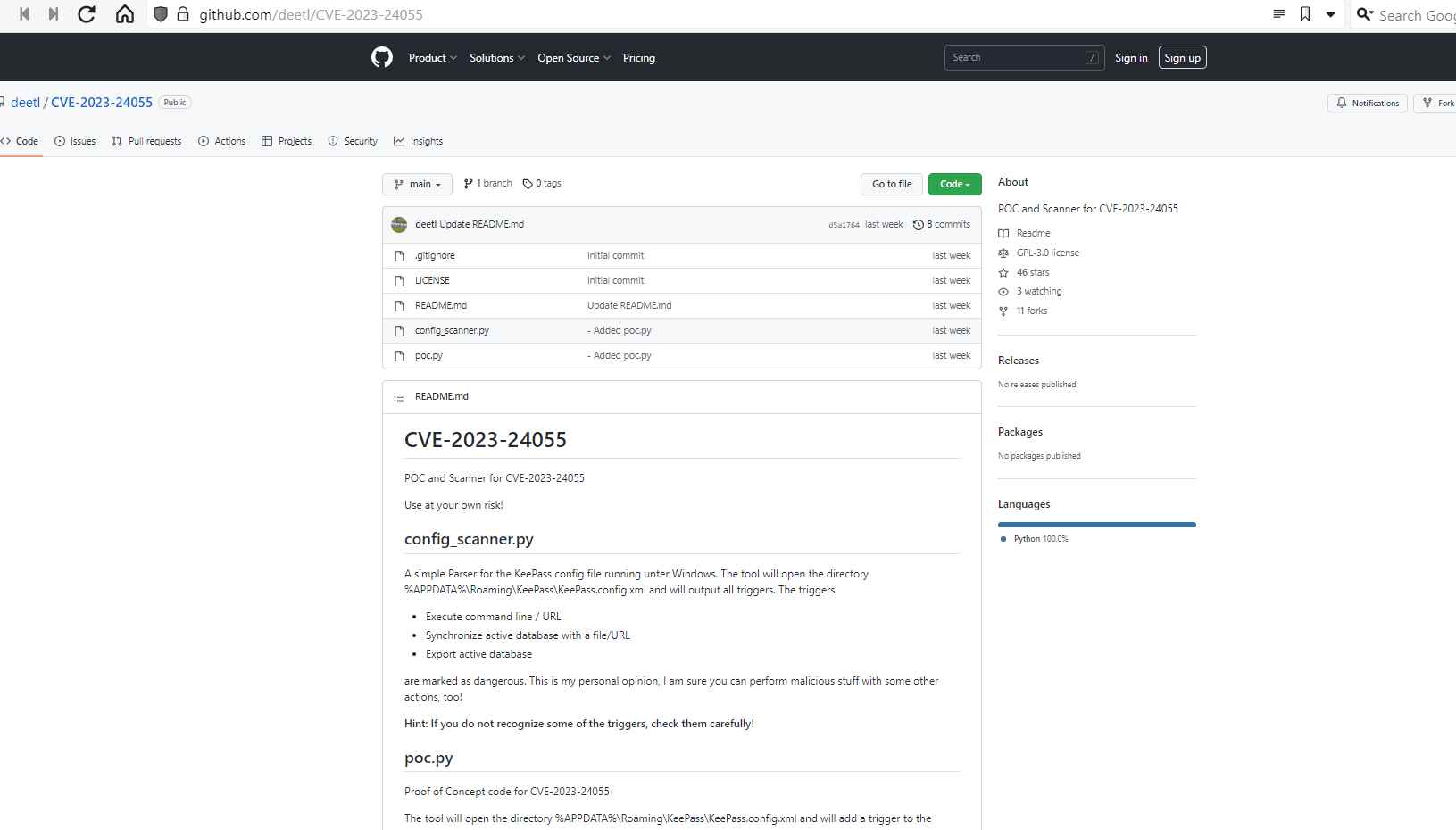

Bir kavram kanıtı (PoC) istismarının zaten mevcut olduğu ve KeePass’ın dünyada en yaygın kullanılan şifre yöneticilerinden biri olduğu göz önüne alındığında, mevcut güvenlik açığı, kötü niyetli aktörler için cazip bir hedef. CVE-2023-24055’in kötüye kullanılmasıyla bağlantılı zararlı davranışları proaktif olarak tespit etmek amacıyla.

CVE-2023-24055 Kavram kanıtı istismar kodu, tespit edilmekten kaçınmak ve tespit edilmeden saldırıya devam etmek için rakipler tarafından değiştirilebilir. Bir hedefin sistemine yazma erişimi olan tehdit aktörlerinin KeePass XML yapılandırma dosyasını düzenlemesine ve tüm kullanıcılar ve parolalar da dahil olmak üzere veritabanını açık metin olarak dışa aktaracak kötü amaçlı bir tetikleyici eklemesine olanak tanır. Bu, yalnızca tehdit aktörünün hedefin sistemine erişimi varsa yapılabilir.

Dışa aktarma kuralı etkinleştirilecek ve veritabanının içeriği, hedef KeePass’ı başlattığında ve bir sonraki sefer veritabanını açmak ve şifresini çözmek için ana parolayı girdiğinde, saldırganların daha sonra kontrolleri altındaki bir makineye sızabilecekleri bir dosyada saklanacaktır.

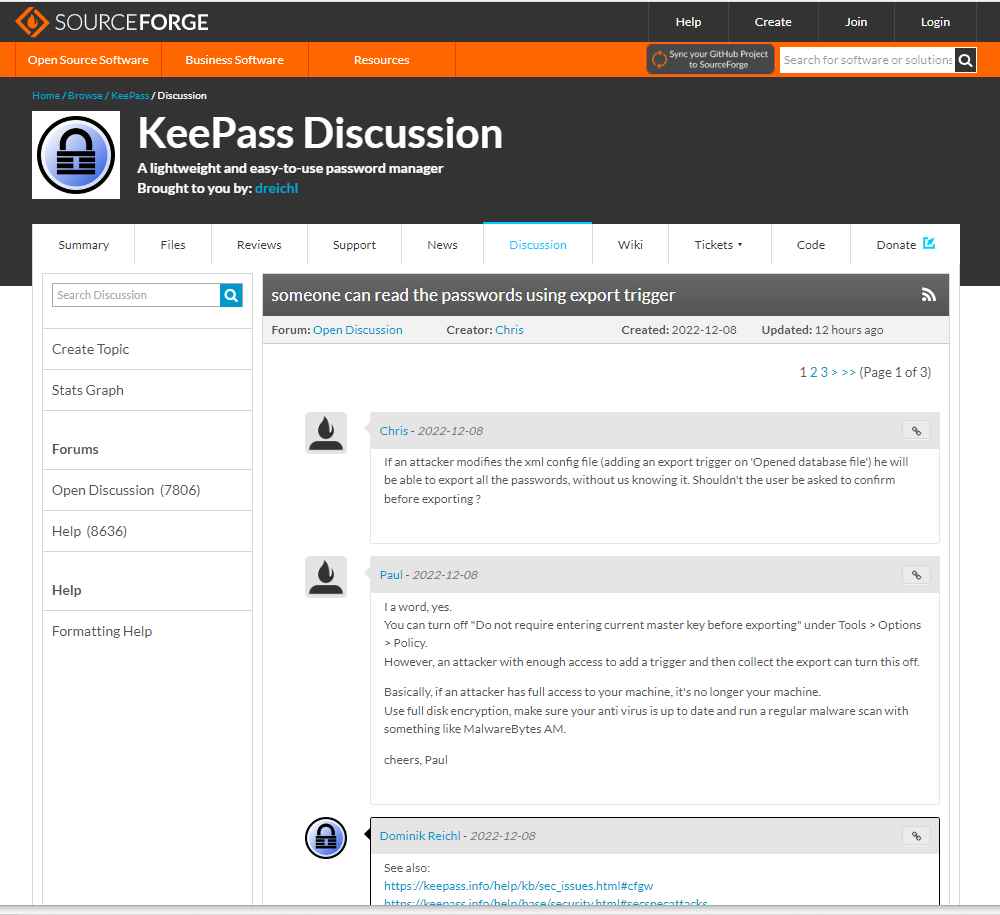

KeePass yapılandırma dosyasında herhangi bir kötü amaçlı değişiklik, dosyaya yazma erişimi olan bir düşman tarafından yapılabilir (örneğin, kötü amaçlı tetikleyiciler enjekte edebilir). Ancak, KeePass’ın bu özel güvenlik açığıyla ilgili bir sorunu yok.

Şirket şunları söyledi

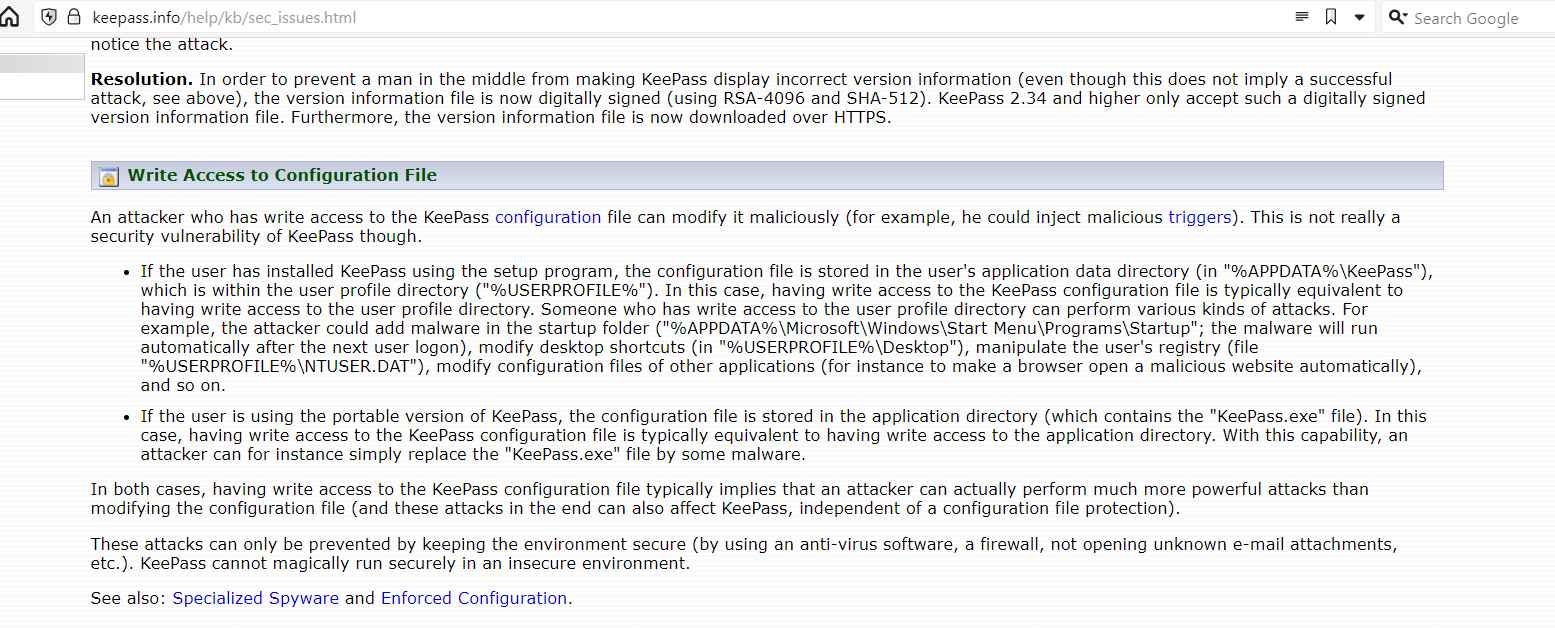

Kullanıcı, kurulum programını kullanarak KeePass’i kurarsa, yapılandırma dosyası, kullanıcının uygulama veri dizininde (“%APPDATA%KeePass” içinde), kullanıcı profili dizininde (“%USERPROFILE%”) bulunur. işletim sistemi. KeePass söz konusu olduğunda, yapılandırma dosyasına yazma erişimine sahip olmak, genellikle kullanıcı profili dizinine yazma erişimine sahip olmakla aynı şey olarak kabul edilir. Bir kişi, kullanıcı profili dizinine yazma yeteneğine sahip olduğu sürece herhangi bir saldırı gerçekleştirebilir. Örneğin, saldırgan başlangıç klasörüne (“%APPDATA%MicrosoftWindowsStart MenuProgramsStartup”; kötü amaçlı yazılım otomatik olarak bir sonraki kullanıcı oturumundan sonra çalışacaktır), masaüstü kısayollarını (“%USERPROFILE%Desktop” içinde”) değiştirebilir, kullanıcının kayıt defterini manipüle edebilir (“%USERPROFILE%NTUSER.DAT” dosyası), diğer uygulamaların yapılandırma dosyalarını değiştirin.

Kullanıcının KeePass’ın taşınabilir sürümüyle çalışması durumunda, yapılandırma dosyası programın kurulu olduğu dizinde (“KeePass.exe” dosyasını içeren) tutulur. KeePass söz konusu olduğunda, yapılandırma dosyasına yazma erişimine sahip olmak, genellikle uygulama dizinine yazma erişimine sahip olmakla aynı şey olarak kabul edilir. Bu özellik nedeniyle kötü niyetli bir kişi, örneğin “KeePass.exe” dosyasını başka bir kötü amaçlı yazılımla kolayca değiştirebilir.

benHer iki senaryoda da, KeePass yapılandırma dosyasına yazma erişimine sahip olmak, genellikle bir saldırganın yalnızca yapılandırma dosyasını değiştirmekten çok daha etkili işlemler gerçekleştirebildiğini gösterir (ve bu saldırılar sonunda bir yapılandırmadan bağımsız olarak KeePass’ı da etkileyebilir. dosya koruması).

Bu tür saldırıları önlemenin tek yolu ortamın güvenliğini sağlamaktır (anti-virüs yazılımı, güvenlik duvarı kullanarak, bilinmeyen e-posta eklerini açmamak vb.). KeePass’ın güvenli olmayan bir ortamda sihirli bir şekilde güvenli bir şekilde çalışması imkansızdır.

Bununla birlikte, KeePass geliştiricileri, kullanıcılara uygulamanın, tetikleyiciler yoluyla açık metne dışa aktarma sorununu ele alan bir sürümünü sağlamasa bile, bir sistem yöneticisi olarak oturum açıp zorunlu bir yapılandırma dosyası oluşturarak veritabanınızı koruyabilirsiniz. Bu, kullanıcılara uygulamanın sorunu gideren bir sürümünü sağlamasalar bile yapabileceğiniz bir şeydir.

Bu tür bir yapılandırma dosyası, kötü niyetli aktörler tarafından sağlanan yeni tetikleyiciler dahil olmak üzere genel ve yerel yapılandırma dosyalarında belirtilen ayarlara göre önceliklidir ve dolayısıyla CVE-2023-24055 güvenlik açığıyla ilişkili riski azaltır.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.