İsrailli bir casus yazılım firması olan NSO Group’un, WhatsApp’taki şüpheli kullanıcıları hedef almak ve kullanıcı etkileşimine gerek kalmadan cihaz bilgilerini açığa çıkarmak için yeni bir “MMS Parmak İzi” saldırısından yararlandığından şüpheleniliyor.

İsveçli telekom güvenlik şirketi Enea, İsrailli NSO Grubunun gazetecileri, insan hakları aktivistlerini, avukatları ve hükümet yetkililerini yeni bir MMS Parmak İzi saldırısıyla hedef aldığını bildirdi. WhatsApp’ta güvenlik açığı.

Şirketin 15 2023 Perşembe günü Hackread.com ile paylaştığı raporda, WhatsApp’ın Mayıs 2019’da sisteminde, saldırganların kullanıcıların cihazlarına Pegasus casus yazılımı yüklemesine izin veren bir güvenlik açığı keşfettiği belirtildi. Bu kusur daha sonra küresel çapta hükümet yetkililerini ve aktivistleri hedef almak için kullanıldı. WhatsApp’a dava açıldı NSO Grubu bu istismar nedeniyle, ancak ABD temyiz mahkemesi ve Yüksek Mahkeme’deki temyiz başvuruları başarısız oldu.

NSO Group tarafından kullanıldığı bildirilen saldırı, İsrail ajansının bayisi ile Gana’nın telekom düzenleyicisi arasındaki dava belgelerinde görülebilecek bir sözleşmede ortaya çıktı Burada (PDF).

Enea, MMS parmak izi saldırısının nasıl gerçekleştiğini öğrenmek için soruşturma başlattı. MMS göndererek kullanıcı etkileşimi olmadan hedef cihazı ve işletim sistemi sürümünü ortaya çıkarabildiğini keşfettiler.

İşletim sistemini ve cihazı (Android çalıştıran bir Samsung telefon gibi) tanımlayan bir dize olan MMS UserAgent, kötü niyetli aktörler tarafından güvenlik açıklarından yararlanmak, kötü amaçlı yükleri uyarlamak veya kimlik avı kampanyaları oluşturmak için kullanılabilir.

Gözetim şirketleri sıklıkla cihaz bilgilerini ister ancak UserAgent, IMEI’den daha faydalı olabilir. MMS UserAgent’ın gizlilik kaygıları ve değişiklikleri olan tarayıcı UserAgent’tan farklı olduğunu unutmamak önemlidir.

Enea’ya göre sorun rapor, Android, Blackberry veya iOS cihazlarda değil, karmaşık, çok aşamalı MMS akış sürecindeydi. MMS akışı incelemesi, bunun muhtemelen ikili SMS içeren başka bir yöntemle başlatıldığını öne sürdü.

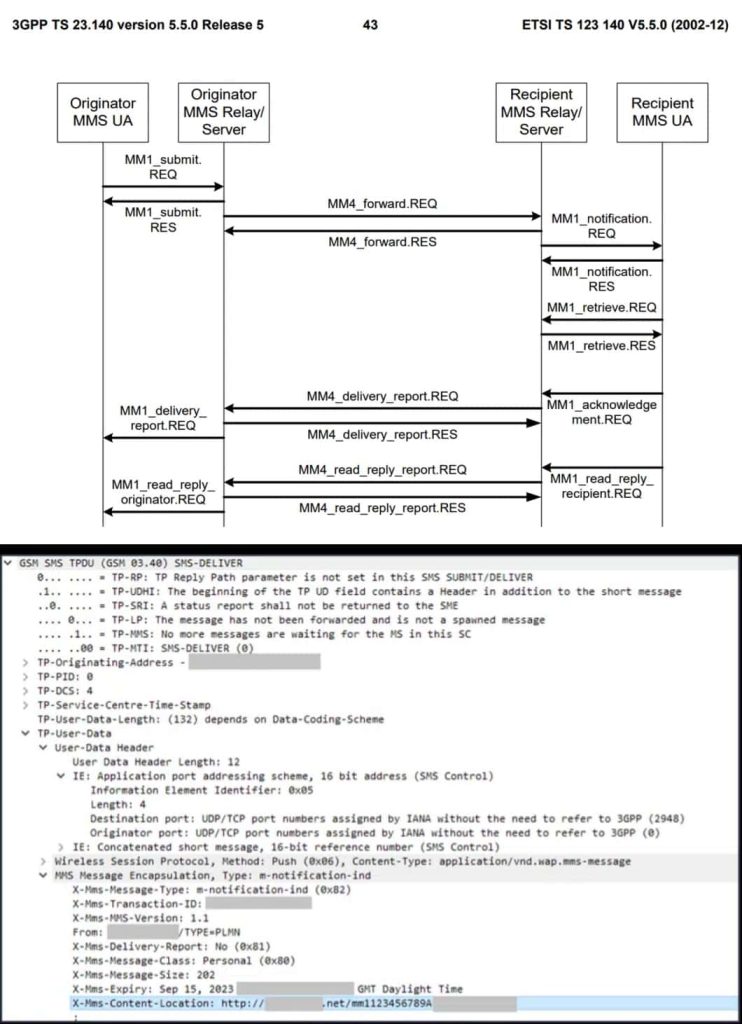

Bilginiz olsun diye söylüyorum, MMS standartları tasarımcıları, alıcı cihazların veri kanalına bağlanmalarına gerek kalmadan, kendilerini bekleyen bir MMS’i onlara bildirmenin bir yolu üzerinde çalıştı. MM1_notification.REQ, alıcı MMS cihazının kullanıcı aracısına bir MMS mesajının alınmayı beklediğini bildirmek için ikili bir SMS (WSP Push) olan SMS’i kullanır.

Sonraki MM1_retrieve.REQ, sızdırıldığından ve muhtemelen MMS parmak izini kaldırdığından şüphelenilen kullanıcı cihaz bilgilerini içeren URL adresine yönelik bir HTTP GET’idir.

Araştırmacılar, rastgele seçilen bir Batı Avrupalı operatörden örnek SIM kartlar aldılar ve içerik konumunu web sunucuları tarafından kontrol edilen bir URL’ye ayarlayarak MM1_notification.REQ’ları (ikili SMS’ler) başarıyla gönderdiler.

Hedef cihaz URL’ye otomatik olarak erişerek UserAgent ve x-wap-profile alanlarını açığa çıkardı. MMS bildirimi ve GET’in Wireshark kod çözümü, bir saldırganın “MMS Parmak İzi” saldırısını nasıl gerçekleştireceğini ortaya çıkardı ve bunun gerçek hayatta mümkün olduğunu gösterdi.

Saldırı şunu vurguluyor: Mobil ekosisteme yönelik devam eden tehdit. Son 20 yılda sürekli olarak ikili SMS saldırıları rapor ediliyor ve bu durum, mobil operatörlerin bu tür tehditlere karşı korumalarını değerlendirmeleri gerektiğinin altını çiziyor.

Saldırıyı önlemek için mobil cihazlarda MMS otomatik alımını devre dışı bırakmak yardımcı olabilir, ancak bazı cihazlar değişiklik yapılmasına izin vermeyebilir. Ağ tarafında, İkili SMS/MM1_notification mesajlarının filtrelenmesi etkili olabilir. Kötü amaçlı bir ikili SMS mesajı alınırsa, mesajların saldırgan tarafından kontrol edilen IP adreslerine bağlanmasının önlenmesi önemlidir.

İLGİLİ KONULAR

- İsrail casus yazılımı küresel çapta gazetecilerin telefonlarını hackledi

- iShutdown Aracı iOS Cihazlardaki Pegasus Casus Yazılımını Algılıyor

- Sahte WhatsApp klonu Android ve Windows’ta kriptoyu hedefliyor

- WhatsApp OTP Dolandırıcılığı, Dolandırıcıların Hesabınızı Ele Geçirmesine İzin Verir

- Dışişleri Bakanlığı yetkililerinin iPhone’ları NSO Pegasus casus yazılımı tarafından hacklendi