İran tehdit grubu, APT35, APT42, büyüleyici yavru kedi veya nane kum fırtınası olarak da izlenen Manticore, İsrail siber güvenlik uzmanlarını, bilgisayar bilimi profesörlerini ve gazetecileri hedefleyen siber-ihale operasyonlarını yoğunlaştırdı.

İslam Devrim Muhafız Kolordu’nun İstihbarat Örgütü (IRGC-IO) ile ilişkili olan bu İleri Kalıcı Tehdit (APT) Grubu, birkaç yıldır Check Point Research ile inceleme altında.

Mızrak aktı kampanyaları

2025 yılının ortalarından bu yana, grup, siber güvenlik firmalarının kurgusal çalışanlarını önde gelen İsrail üniversitelerinden yüksek profilli bireyleri aldatmak için taklit ederek sofistike mızrak-aktı kampanyaları başlattı.

.png

)

Bu saldırılar genellikle cilalı e-postalar veya güvenilirlik için yazımdan yararlanan WhatsApp mesajları ile başlar, ancak eşleşmeyen gönderen isimleri gibi ince tutarsızlıklar zaman zaman hileli doğalarını ortaya çıkarmıştır.

Eğitimli Manticore’un taktikleri, Google, Outlook ve Yahoo gibi hizmetler için meşru kimlik doğrulama akışlarını taklit etmek için tasarlanmış özel kimlik avı kitlerine güvenmektedir.

React tabanlı tek sayfalık uygulamalar (SPA’lar) olarak oluşturulan bu kitler, sayfa yeniden yüklemeleri olmadan kimlik doğrulama adımlarını oluşturmak ve aldatıcı görünümlerini geliştirmek için gizli kod ve dinamik yönlendirme kullanır.

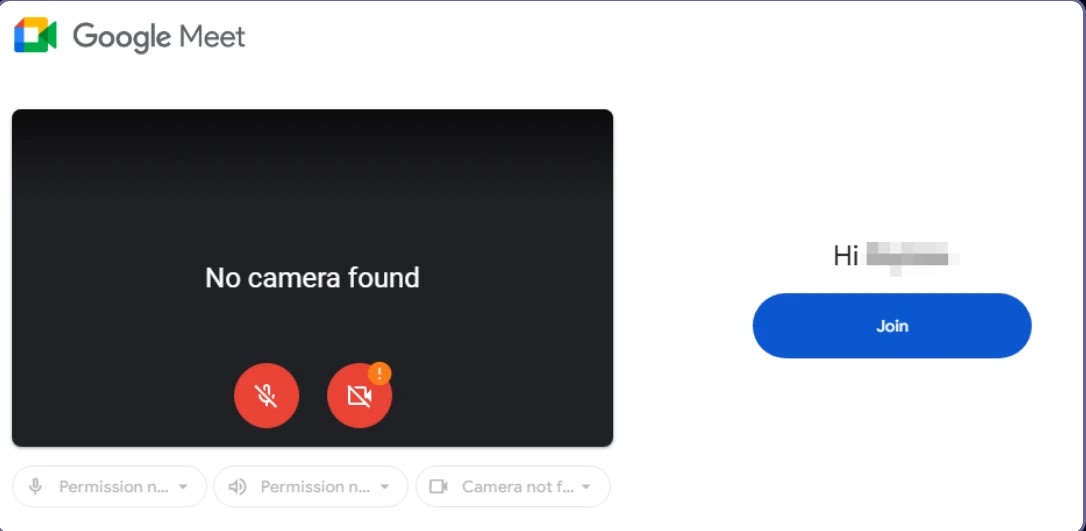

Mağdurlar, e-posta adreslerinin güveni artırmak için önceden doldurulduğu ilk iletişimden sonra sahte Gmail oturum açma sayfaları veya Google Meet Invittes’e çekilir.

Gelişmiş kimlik avı kitleri

Kimlik avı altyapısı, iki faktörlü kimlik doğrulama (2FA) röle saldırıları, şifreleri, SMS kodlarını ve hatta gerçek zamanlı bir WebSocket Keylogger aracılığıyla tuş vuruşlarını içeren karmaşık kimlik doğrulama mekanizmalarını destekler.

Ocak 2025’ten bu yana, çoğunlukla Namecheap aracılığıyla kaydedilen 130’dan fazla benzersiz alan ve çok sayıda alt alan bu kampanyaya bağlandı ve bir düzine IP adresine karar verildi. Bunlardan bazıları, daha geniş bir kötü amaçlı altyapı ağını gösteren GreenCharlie alt kümesiyle hizalanır.

Grubun çok aşamalı kimlik avı sayfalarına ev sahipliği yapmak için Google sitelerini kullanması, güvenilir Google alanını kullanarak meşruiyet ekler.

Rapora göre, kurbanlar sahte toplantı davetiyeleriyle etkileşime girdikten sonra, kimlik bilgisi hasat sayfalarını barındıran saldırgan kontrollü sunuculara yönlendirilirler.

Hızlı alan kurulumu ve yayından kaldırma ile karakterize edilen bu kalıcı ve çevik operasyon, özellikle devam eden İran-İsrail çatışması sırasında önemli bir tehdit oluşturmaya devam etmektedir.

Eğitimli Manticore’un güvene dayalı ortamlardaki hassas hedeflere odaklanması, İran rejimi çıkarlarıyla uyumlu kimlikleri ve kimlik bilgilerini çalmak için stratejik bir niyet önererek kampanyalarını siber güvenlik savunucuları için kritik bir endişe haline getiriyor.

Uzlaşma Göstergeleri (IOC)

| Gösterge Türü | Detaylar |

|---|---|

| IPS | 185.130.226.71, 45.12.2.158, 45.143.166.230, 91.222.173.141, 194.11.226.9 |

| Alanlar | conn-ectionor.cfd, optio-nalynk.online, ques-need-ing.xyz, sendly-ink.shop, ine-home.online |

Bu haberi ilginç bul! Anında güncelleme almak için bizi Google News, LinkedIn ve X’te takip edin