Yeni Poco RAT Kötü Amaçlı Yazılımı E-postalar Aracılığıyla İspanyolca Konuşanları Hedef Alıyor! Finansal belgeler kılığına giren Poco RAT, bilgilerinizi çalıyor ve bilgisayarınızı ele geçiriyor. Güvende kalmayı ve şüpheli bir e-posta aldığınızda ne yapmanız gerektiğini öğrenin.

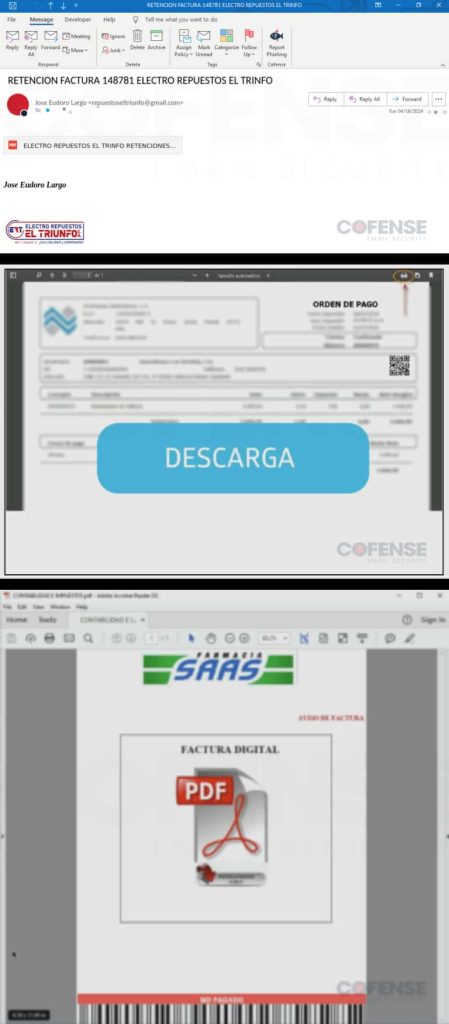

Cofense Intelligence tarafından özellikle İspanyolca konuşanları hedef alan yeni bir kötü amaçlı yazılım kampanyası keşfedildi. Poco RAT adlı bu kötü amaçlı yazılım, e-posta yoluyla iletiliyor ve akıllıca bir şekilde finansal belgeler olarak gizleniyor. Kötü amaçlı e-postalar, tıklandığında kötü amaçlı yazılımı kurbanın bilgisayarına indiren bir Google Drive arşivine bağlantı içeriyor.

Arşiv üç şekilde teslim edilebilir: Google Drive URL’si kullanılarak doğrudan e-postada (e-postaların %53’ü), bir HTML dosyasına gömülerek (e-postaların %40’ı) veya Google Drive’dan indirilebilecek bir bağlantı içeren bir PDF’ye eklenerek (e-postaların %7’sinde görülür). HTML dosyası, Google Drive’da barındırılan başka bir gömülü bağlantı aracılığıyla eklenebilir veya indirilebilir.

Cofense araştırmacıları, Hackread.com ile paylaştıkları raporda, “Tehdit aktörleri, Güvenli E-posta Ağ Geçitlerini (SEG) atlatmak için genellikle Google Drive gibi meşru dosya barındırma hizmetlerini kullanırlar” açıklamasını yaptı.

Ancak Poco RAT indirildikten sonra enfekte olmuş makinede kalıcılık sağlıyor ve uzun süreler boyunca gizli kalıp tespit edilmeden çalışmak için kendini meşru bir sürece enjekte ediyor.

Poco RAT daha sonra saldırgandan talimatlar alan bir komuta ve kontrol (C2) sunucusuna bağlanır; bu sunucu her zaman 94131119126’da barındırılır ve en azından üç bağlantı noktasından birine bağlıdır: 6541, 6542 veya 6543. İlginç bir şekilde, enfekte olmuş bilgisayar Latin Amerika’dan görünüyorsa, iletişim kurma girişimleri C2 tarafından yanıtlanmaz.

Bilginize, Poco RAT, POCO C++ Kütüphanesi’ni kullanarak İspanyolca konuşanları hedef alan bir Uzaktan Erişim Truva Atı’dır. İlk olarak 2024’ün başlarında gözlemlendi ve Şubat 2024’te bir kötü amaçlı yazılım ailesine atandı.

Başlangıçta Google Drive’da barındırılan yürütülebilir dosyaları içeren 7zip arşivlerine gömülü bağlantılarla iletilen saldırı, öncelikli olarak Madencilik sektöründeki şirketleri hedef alıyor (%67’si saldırılardan sorumlu) ancak zamanla kamu hizmetleri, imalat ve konaklama olmak üzere üç sektöre daha yayıldı.

Kötü amaçlı yazılımın özel kodu, anti-analiz, C2 merkeziyle iletişim ve dosya indirme ve çalıştırmaya odaklanıyor; bu da onu bilgi çalma veya fidye yazılımları için daha özel kötü amaçlı yazılımlar sunma yeteneğine kavuşturuyor.

Bu kötü amaçlı yazılım kampanyası tehlikelidir çünkü finansal bilgilerinizi çalabilir veya bilgisayarınızın tam kontrolünü ele geçirebilir. Kötü amaçlı yazılımlardan korunmak için istenmeyen e-postalara karşı dikkatli olun, bilinmeyen göndericilerden gelen e-postaları açmaktan kaçının, yazılımınızı güncel tutun ve mümkün olduğunda iki faktörlü kimlik doğrulamayı etkinleştirin.

İLGİLİ KONULAR

- Büyük İSS Müşterilerine Yönelik Toplu Kötü Amaçlı Yazılım Saldırısıyla Suçlanıyor

- Google Drive kullanılarak yapılan kimlik avı saldırısının hedefi araştırma sektörü oldu

- Alcasec Hacker’ı, namıdiğer “İspanyol Hacker’ların Robin Hood’u” Tutuklandı

- Lazarus APT, İspanyol Havacılık Şirketini Hedef Almak İçin LinkedIn’i Kullanıyor

- Eldorado Fidye Yazılımı Yeni Kötü Amaçlı Yazılımla Windows ve Linux’u Hedef Alıyor