AVIA YAACOV, Ürün Müdürü, Pentera

Kriptajlama. Fidye yazılımı veya manşet tutan veri ihlalleri kadar yüksek değildir, ancak kaynakları sessizce boşaltır ve maliyetleri artırır. Sizi sistemlerinizden kilitlemek yerine, Cryptacking, bilgi işlem gücünüzü – ister sunucularınızda ister bulutta olsun – sessizce kaçırır ve hatta bilmeden mayın kripto para.

Şirketlere fark ettiklerinden daha pahalıya mal oluyor ve bu tehdidi daha fazla zarar vermeden önce ele alma zamanı.

Sonicwall’a göre, 2023’te kriptaj saldırıları%659 arttı. Her 1 $ değerinde kripto para birimi için, şirketler bulut maliyetlerinde yaklaşık 53 dolar ödüyor. Ve kriptajlama fidye yazılımı gibi sistemleri hemen bozmadığından, genellikle fark edilmez – kuruluşları yapıldıktan uzun süre sonra hasarı keşfetmek için kurtulur.

Daha fazla işletme bulut ortamlarına ve konteyner altyapılarına geçerek, kriptackers bu sistemleri kullanmanın yeni yollarını buluyor. Soru şu: Kuruluşunuzu gizli kalmak için tasarlanmış bir saldırıya karşı nasıl savunuyorsunuz?

Kriptaj nedir ve nasıl gizlice girer?

CryptoKacking, Bitcoin veya Monero gibi kripto para birimine sahip olmak için CPU, GPU veya bulut altyapınız olsun, bilgi işlem kaynaklarınızın yetkisiz kullanımını içerir. Amaç, verilerinizi değil, işleme gücünüzü çalmak değil. Ve saldırganlar sistemlerinize kriptominasyon kodu almak için çeşitli yöntemler geliştirdiler.

İşte tipik olarak nasıl sızıyorlar:

- Drive-by indirmeler: Kullanıcılar tehlikeye atılan web sitelerini ziyaret ettiğinde, kötü niyetli kriptominasyon komut dosyaları arka planda otomatik olarak yürütülebilir. Bianlian Ransomware Group bu yaklaşımı 2023’te kullandı ve kriptomin komut dosyalarını bilmeyen ziyaretçilere yaydı.

- Kimlik avı e -postaları: Bir bağlantıya tıklayın veya bir kimlik avı e -postasından bir dosyayı indirin, bilmeden kriptominasyon kötü amaçlı yazılımını indiriyor olabilirsiniz. 2024 yılında, gizlenmiş SVG dosyalarını kullanan bir kampanya savunmaları atladı ve Cryptacking kötü amaçlı yazılımları kullandı.

- Patched Güvenlik Açıkları: Saldırganlar açılmamış sistemleri sever. Kriptajörler, örneğin kriptominasyon kötü amaçlı yazılımlarını ağlara yaymak için Apache sunucularındaki güvenlik açıklarından genellikle yararlanır.

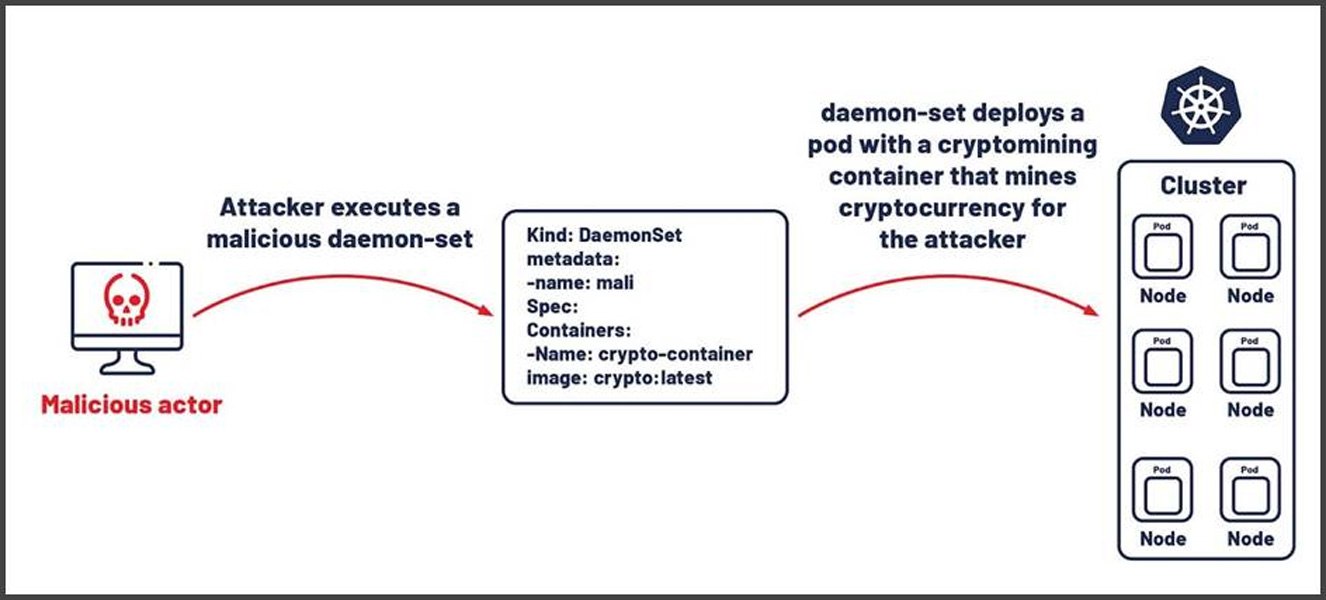

- Kapsayıcı ortamlar: Daha fazla şirket konteynırları kabul ettikçe, kriptajörler kamu depolarında depolanan konteyner görüntülerine madencilik komut dosyalarını yerleştiriyor. 2024 Komando Kedi Kampanyası, Cryptominer’ları dağıtmak için maruz kalan Docker API’lerini kullandı.

Neden umursamalısın? Kriptajlamanın gerçek dünyadaki etkisi

Kriptajlama, veri hırsızlığına kıyasla küçük bir rahatsızlık gibi görünse de, etkisi çoğu işletmenin düşündüğünden çok daha maliyetli olabilir.

- Performans bir isabet alır: CryptoKacking, sistemlerinizi yavaşlatan CPU ve GPU kaynaklarınızı boşaltır. Bu, durgun performansla sonuçlanır, bu da sunucularınızın meşru trafiği ele almasını zorlaştırır. Ayrıca, aşırı güç tüketimi enerji faturalarını arttırır, donanımı zorlar ve aşırı ısınma veya ekipman hasarına yol açabilir. Kullanıcılar gecikmeler ve üretkenlik yaşarlar.

- Bulut Maliyetleri Dalgalanma: Bulut ortamlarında kriptajlama, faturalara yol açabilir. Bulut sağlayıcıları kaynak kullanımına dayalı olarak şarj olduğundan, tehlikeye atılmış sanal makineler veya madencilik kötü amaçlı yazılımları çalıştıran kaplar, büyük miktarda CPU, GPU ve bellek tüketir, bu da beklenmedik ve genellikle astronomik faturalara neden olur.

- Kesinti ve verimlilik kayıpları: Aşırı çalışan sistemler, operasyonların durduğu noktaya kadar çökebilir veya yavaşlayabilir. Sizi fidye yazılımı gibi kilitlemeyebilir, ancak kriptajlama önemli verimlilik kaybına neden olabilir.

- Güvenlik açıkları: Kriptajörler genellikle daha büyük, daha zararlı saldırılara yol açabilecek aynı güvenlik açıklarından yararlanır. Geri ihlal edilen kaynak üzerinde zaten bir dayanakları olduğu göz önüne alındığında, saldırgan her zaman daha fazla sistem uzlaşması için farklı bir saldırı taktiği almaktan yararlanabilir – ortak bir ikincil kriptajlama riski.

Gerçek Dünya Vaka Çalışmaları: Kriptajın eve çarptığı yer

Kriptajlama sadece daha küçük organizasyonları hedeflemez. Tech’ten sağlık hizmetlerine kadar sektörlerdeki büyük işletmeler bu saldırılara kurban.

Bir teknoloji şirketi AWS bulut kaynaklarının kriptominasyon için kaçırıldığını gördü ve bu da 100.000 dolarlık beklenmedik bulut maliyetiyle sonuçlandı. Bu arada, bir sağlık hizmeti sağlayıcısı, kriptojiklerin sistemlerini yavaşlatması ve dolaylı olarak hassas verileri ortaya çıkarmasıyla kritik performans sorunları yaşadı.

2024’te olaylar birden fazla sektörde arttı. Kötü şöhretli TeamTNT grubu, bulut altyapısından ödün vererek açıkta kalan Docker daemons’tan yararlanırken, başka bir kampanya Docker motor API’lerini konteyner ortamlarına sızmaya hedefledi.

İşletme sınıfı araçlar bile kurtulmamıştı: kritik bir Atlassian Confluence güvenlik açığı, saldırganların XMRIG madencilerini kurumsal ağlara yerleştirmesine izin verdi. Yanlış yapılandırılmış Kubernetes kümeleri, dero madencileri dağıtmak için ana hedef haline gelirken, MIGO kötü amaçlı yazılım, güvenlik özelliklerini bilgi işlem kaynaklarını ele geçirmek için devre dışı bırakarak Redis sunucularını tehlikeye attı.

Bu büyüyen tehdit, potansiyel olarak yıkıcı finansal ve operasyonel sonuçlardan kaçınmak için proaktif savunmaların önemini vurgulamaktadır.

Kriptajlama nasıl tespit edilir ve önlenir: Pratik Çözümler

Kriptajcıların önünde kalmak için kuruluşların proaktif, çok katmanlı bir savunmaya ihtiyacı var. İşte nasıl başlayacağınız:

- Uç nokta koruması: Bugünün uç nokta güvenlik araçları genellikle kriptajlama algılamasını içerir. Kaynak tüketiminde sivri uçları izler ve olağandışı faaliyetleri işaretlerler, yöneticileri önemli zararlara neden olmadan önce kriptominasyon senaryolarına uyarırlar.

- Ağ İzleme: Kriptajlama genellikle ağ trafiğinde izler bırakır. Madencilik havuzlarına alışılmadık bağlantılar için trafik kalıplarını analiz eden araçlar, bilgi işlem gücünü tehlikeye atılan sistemlerden kripto para birimine daha verimli bir şekilde birleştiren ağlar, kriptoikleri erken tespit etmeye ve önlemeye yardımcı olabilir.

- Bulut İzleme: AWS CloudWatch ve Azure Monitor gibi platformlar, CPU veya GPU tüketimindeki ani artışları izlemeye yardımcı olabilir. Kaynak tüketiminde ani bir sıçrama, kriptajın bir işareti olabilir.

Ancak bu araçları dağıtmak yeterli değildir. En son kriptajlama tehditlerine karşı etkili olduklarından emin olmak için doğru ve sürekli olarak güncellenmeleri gerekir.

Sürekli Doğrulama: Savunmalarınızı güçlü tutmak

En gelişmiş araçlar bile% 100 korumayı garanti edemez. Düzenli test ve doğrulama olmadan, savunmalarınızdaki boşluklar hala mevcut olabilir. Burada sürekli güvenlik doğrulaması devreye girer.

Sürekli doğrulama, kriptaj saldırılarını güvenli bir şekilde taklit ederek savunmalarınızın her zaman güncel olmasını sağlar.

Çoğaltılmış Kriptajlama kötü amaçlı yazılımlarının güvenli sürümlerini kullanarak, sistemlerinizin vahşi doğada zorlanmadan önce bir saldırıya ne kadar dayanabileceğini test edin.

Sonuçta

Kriptajlama gizli olabilir, ancak etkisi başka bir şey değildir. Şişirilmiş bulut faturalarından dalgalı performansa ve dolaylı güvenlik risklerine kadar, şirketlerin görmezden gelemeyeceği artan bir tehdit. Ancak proaktif bir yaklaşımla organizasyonlar kriptajcıların önünde kalabilir ve kaynaklarını koruyabilir.

Sistemlerinizi Pentera ile sürekli olarak test ederek, savunmalarınızın işinize daha fazla zaman, para ve güvenliğe mal olmadan önce kriptajı engelleyecek kadar güçlü olup olmadığını bileceksiniz.

Bir gösteri için Pentera ile iletişime geçin.

Pentera tarafından sponsorlu ve yazılmıştır.