Güvenlik araştırmacıları, yüksek profilli casus yazılım Pegasus, Reign ve Predator’dan kaynaklanan enfeksiyonların, ele geçirilen Apple mobil cihazlarında, yeniden başlatma olaylarını saklayan bir sistem günlük dosyası olan Shutdown.log’u kontrol ederek keşfedilebileceğini buldu.

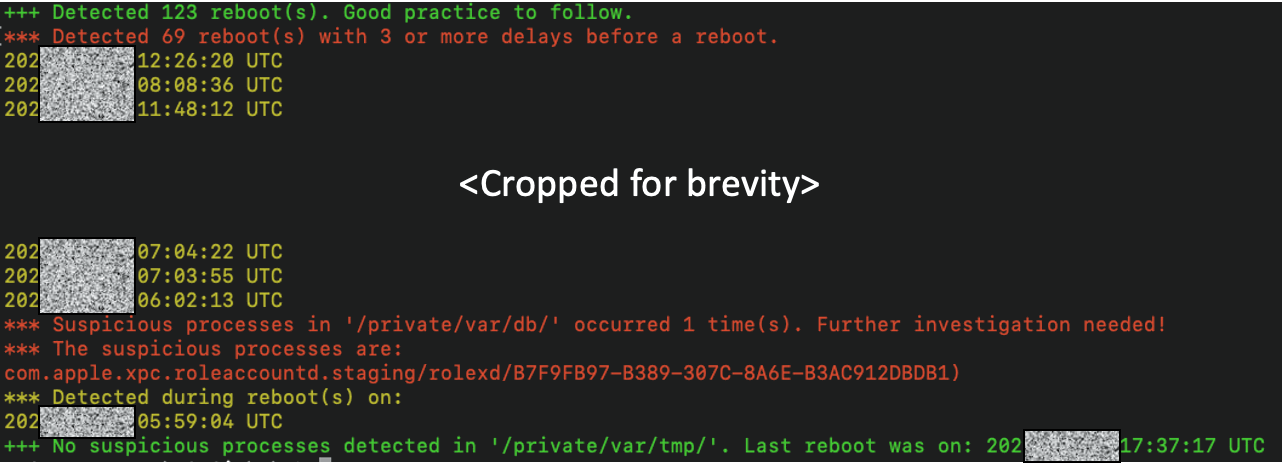

Kaspersky, Shutdown.log dosyasını analiz etme sürecini otomatikleştirmeye ve kötü amaçlı yazılım bulaşmasının potansiyel işaretlerini değerlendirilmesi kolay bir şekilde tanımaya yardımcı olmak için Python komut dosyalarını yayınladı.

Shutdown.log, cihaz yeniden başlatıldığında yazılır ve bir işlemin sonlandırılması gereken süreyi ve tanımlayıcısını (PID) kaydeder.

iKapatma komut dosyaları

Gerçekleştirdiği işlem enjeksiyonu ve manipülasyon nedeniyle cihazın yeniden başlatılması üzerinde ölçülebilir bir etkiye sahip olan kötü amaçlı yazılım, güvenliğin ihlalini doğrulayan dijital adli eserler bırakır.

Araştırmacılar, şifrelenmiş bir iOS yedeklemesini veya ağ trafiğini incelemek gibi standart tekniklerle karşılaştırıldığında Shutdown.log dosyasının çok daha kolay bir analiz yöntemi sağladığını söylüyor.

Kaspersky, araştırmacıların iOS kapatma günlük dosyasından yeniden başlatma verilerini kontrol etmesine olanak tanıyan iShutdown adlı üç Python komut dosyası yayınladı:

- iShutdown_detect.py – günlük dosyasını içeren Sysdiagnose arşivini analiz eder

- iShutdown_parse.py – Shutdown.log yapıtlarını tar arşivinden çıkarır

- iShutdown_stats.py – günlük dosyasından yeniden başlatma istatistiklerini çıkarır

Shutdown.log dosyası yalnızca güvenlik ihlali sonrasında yeniden başlatma gerçekleştirilirse enfeksiyon belirtileri içeren verileri yazabildiğinden Kaspersky, cihaz enfeksiyonunun sık sık yeniden başlatılmasını önerir.

“Ne sıklıkla sorabilirsiniz? Duruma göre değişir! Bu, kullanıcının tehdit profiline bağlıdır; birkaç saatte bir, her gün veya “önemli olaylar” sırasında; bunu açık uçlu bir soru olarak bırakacağız” – Kaspersky

Kaspersky’nin GitHub deposu Python komut dosyalarının nasıl kullanılacağına ilişkin talimatların yanı sıra örnek çıktıları da içerir. Ancak sonuçların doğru şekilde değerlendirilebilmesi için Python, iOS, terminal çıkışı ve kötü amaçlı yazılım göstergelerine biraz aşina olmak gerekir.

Sysdiagnose dosyaları, iOS ve iPadOS aygıtlarında sorun gidermek için kullanılan, yazılım davranışı, ağ iletişimleri ve daha fazlası hakkında bilgiler içeren 200-400 MB .tar.gz arşivleridir.

Kaspersky başlangıçta bu yöntemi Pegasus casus yazılımı bulaşmış iPhone’ları analiz etmek için kullandı ve günlükte enfeksiyon göstergesini aldı; bu, Uluslararası Af Örgütü tarafından geliştirilen MVT aracı kullanılarak doğrulandı.

“Bu davranışın analiz ettiğimiz diğer Pegasus enfeksiyonlarıyla tutarlılığını doğruladığımız için bunun enfeksiyon analizini destekleyecek güvenilir bir adli eser olarak hizmet edeceğine inanıyoruz” – Kaspersky

Araştırmacılar, kullanıcı bulaşma gününde cihazı yeniden başlatmazsa yöntemlerinin başarısız olduğunu belirtiyor. Diğer bir gözlem, Pegasus ile ilgili bir işlemin prosedürü engellemesi durumunda olduğu gibi, yeniden başlatma geciktiğinde günlük dosyasının kaydedilmesidir.

Bu, virüs bulaşmamış telefonlarda meydana gelse de Kaspersky araştırmacıları, aşırı olduğu düşünülen dörtten fazla gecikmenin araştırılması gereken bir log anormalliği olduğuna inanıyor.

Yöntemi Reign casus yazılımı bulaşmış bir iPhone üzerinde test ederken araştırmacılar, kötü amaçlı yazılımın çalıştırılmasının Pegasus örneğinde olduğu gibi “/private/var/db/” adresinden kaynaklandığını fark ettiler.

Shurdown günlük dosyasında görülen benzer bir yol, yasa yapıcıları ve gazetecileri hedef alan Predator casus yazılımı tarafından da sıklıkla kullanılıyor.

Buna dayanarak Kaspersky araştırmacıları, hedefin telefonunu yeterince sık yeniden başlatması koşuluyla “günlük dosyasının kullanılmasının bu kötü amaçlı yazılım ailelerinin neden olduğu bulaşmaları tanımlamaya yardımcı olabileceğine” inanıyor.