Microsoft’un Güvenlik İstihbaratı ekibi yakın zamanda bir iş e-postası ele geçirme (BEC) saldırısını araştırdı ve saldırganların hızlı hareket ettiğini ve bazı adımların yalnızca birkaç dakika sürdüğünü tespit etti.

Güvenliği ihlal edilmiş kimlik bilgilerini kullanarak oturum açmaktan yazım yanlışı yapan etki alanlarını kaydetmeye ve bir e-posta dizisini ele geçirmeye kadar tüm süreç, tehdit aktörlerinin yalnızca birkaç saatini aldı.

Bu hızlı saldırı ilerlemesi, hedeflerin dolandırıcılık belirtilerini tespit etmek ve önleyici tedbirler almak için minimum fırsata sahip olmasını sağlar.

Milyarlarca sorun

BEC saldırıları, saldırganın kimlik avı, sosyal mühendislik veya karanlık ağda hesap kimlik bilgileri satın alma yoluyla hedef kuruluşun bir e-posta hesabına erişim kazandığı bir tür siber saldırıdır.

Saldırgan daha sonra, finans departmanında çalışan bir çalışanı hileli bir banka havalesi talebini onaylaması için kandırmak için üst düzey bir yönetici veya tedarikçi gibi güvenilir bir kişinin kimliğine bürünür.

FBI verilerine göre, Haziran 2016’dan Temmuz 2019’a kadar BEC saldırıları 43 milyar doları aşan kayıplarla sonuçlandı ve bu sadece kolluk kuvvetlerine bildirilen vakaları ilgilendiriyor.

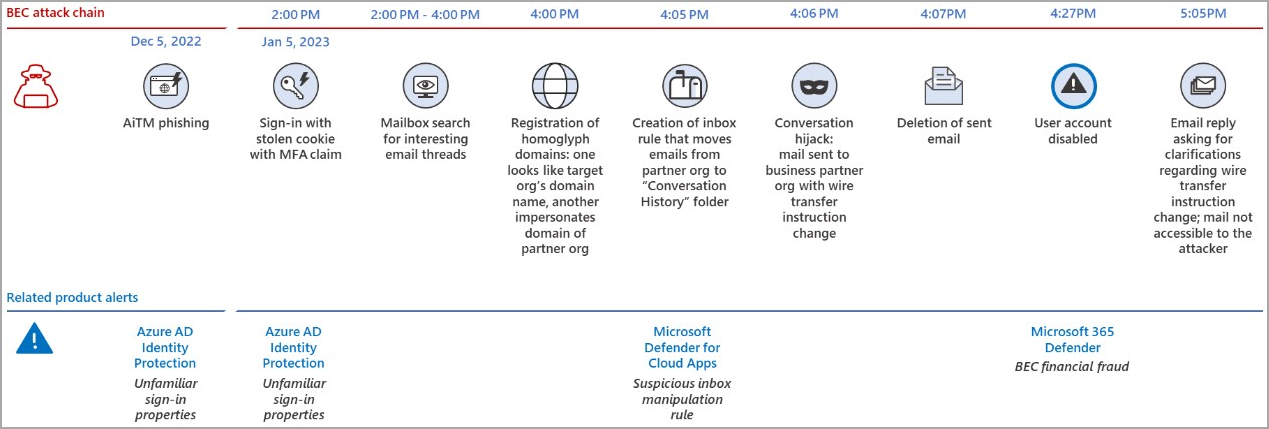

İçinde bir Twitter dizisiMicrosoft’un analistleri, yakın zamanda araştırılan bir BEC saldırısının, tehdit aktörünün MFA korumasını atlayarak hedefin oturum çerezini çalmak için bir “ortadaki düşman” (AiTM) kimlik avı saldırısı gerçekleştirmesiyle başladığını açıklıyor.

Saldırgan, 5 Ocak 2023’te kurbanın hesabında oturum açtı ve ele geçirilecek iyi e-posta ileti dizileri bulmak için posta kutusunu aramak için iki saat harcadı.

Konu ele geçirme, hileli mesajın mevcut bir iletişim alışverişinin devamı gibi görünmesini sağlayan çok etkili bir tekniktir, bu nedenle alıcıların buna güvenme olasılığı çok daha yüksektir.

Bundan sonra, saldırgan, hedef kuruluşun ve kimliğine bürünmüş ortağın siteleriyle neredeyse aynı görünmelerini sağlamak için homoglif karakterler kullanarak aldatıcı etki alanları kaydetti.

Beş dakika sonra saldırgan, e-postaları ortak kuruluştan belirli bir klasöre çekmek için bir gelen kutusu kuralı oluşturdu.

Saldırgan, bir sonraki dakika içinde iş ortağına bir banka havalesi talimatı değişikliği talep eden kötü amaçlı e-postayı gönderdi ve güvenliği ihlal edilmiş kullanıcının ihlali fark etme olasılığını azaltmak için gönderilen mesajı hemen sildi.

İlk oturum açmadan gönderilen e-postanın silinmesine kadar geçen toplam 127 dakika, saldırganın acelesini yansıtıyor.

Microsoft 365 Defender, tehdit aktörü gönderilen e-postayı sildikten 20 dakika sonra BEC mali dolandırıcılığı hakkında bir uyarı oluşturdu ve kullanıcının hesabını devre dışı bırakarak saldırıyı otomatik olarak durdurdu.

Microsoft, “Gerçek dünya saldırı senaryolarıyla karşı karşıya kalan müşteri ortamlarında BEC algılamaları ve eylemlerine ilişkin test ve değerlendirmemizde, hesaplar Microsoft 365 Defender tarafından otomatik olarak devre dışı bırakıldığında düzinelerce kuruluş daha iyi korundu” diyor.

“Yeni otomatik kesinti özellikleri, Microsoft 365 Defender tarafından gerçekleştirilen tüm eylemleri araştırmak ve gerektiğinde kalan, etkilenen varlıkları iyileştirmek için SOC ekibine tam kontrol sağlıyor.”

Microsoft, güvenlik ürününün uç noktalar, kimlikler, e-posta ve Hizmet Olarak Sunulan Yazılım uygulamaları genelinde yüksek güvenilirliğe sahip Genişletilmiş Algılama ve Yanıt (XDR) sinyalleri kullanarak 27 kuruluşu hedef alan 38 BEC saldırısını engellediğini söylüyor.