İş E-postası Tehlikesi (BEC), her büyüklükteki işletme için büyüyen bir tehdit oluşturmaktadır. BEC saldırıları, Verizon DBIR olay veri setinin tamamında neredeyse ikiye katlandığından ve sosyal mühendislik modelindeki olayların %50’den fazlasını temsil ettiğinden.

Saldırganlar, hassas bilgilere erişmek için e-posta hesabını tehlikeye atmak ve saldırıyı başlatmak için meşru bir e-posta adresi kullanmak gibi çeşitli taktikler kullanır.

BEC saldırıları, çeşitli yöntemler kullanılarak çeşitli şekillerde gerçekleşebilir. Ancak onları farklı ve muhtemelen daha tehlikeli yapan şey, niyetle yönlendirilmeleridir. BED saldırıları, kuruluşlardaki belirli kişileri hedef alır ve genellikle amaçlanan kurbana göre kişiselleştirilmiş mesajlar içerir.

Bu stratejiler, mevcut bir e-postayı veya web sitesini yanıltmayı veya spearphishing’i (güvenilir kaynaklardan gelen e-postaları kullanarak) içerir. Bu saldırıların nasıl çalıştığını ve bunlara karşı kendinizi nasıl koruyacağınızı öğrenmek için okumaya devam edin.

Bir İş E-postası Ele Geçirme Saldırısını Tanıma

Bir işi yürütmek karmaşıktır ve çok sayıda hareketli parçayla saldırganlar, C düzeyindeki yöneticileri, nakliye departmanlarını, faturalandırmayı veya BT’yi hedef alarak farklı açılardan girişimde bulunabilir.

Hem iç hem de dış tehditler meydana gelebilir, ancak ihlallerin %83’ü Mali saiklerle dış aktörleri içerir. Bununla birlikte, öğrenmek için birkaç gerçek dünya saldırısını keşfetmek en iyisidir.

CEO Dolandırıcılığı

Bu tür bir saldırı, bir şirketin CEO’su veya CFO’su gibi üst düzey bir kişinin kimliğine bürünen bir tehdit aktörünü içerir. Saldırgan daha sonra finans departmanındaki bir kişiye fon transferi talep eden bir e-posta gönderir.

Transfer edilen fonlar, saldırgan tarafından kontrol edilen bir hesaba yönlendirilecektir.

Saldırıyı daha etkili hale getirmek için, tehdit aktörü hedeflerini araştırmış ve dillerini, terminolojilerini, tarzlarını ve e-posta adreslerini olabildiğince yakından eşleştirmeye çalışmış olabilir.

Hedef dikkat etmezse, hileye kanabilir ve fonları transfer edebilir.

Hesap Tehlikesi

Daha sinsi bir saldırıda, bir saldırgan mevcut bir çalışanın e-posta hesabını içeriden ele geçirebilir. Saldırgan, güvenliği ihlal edilmiş bu hesaba erişim sağlayarak, kendisi tarafından kontrol edilen hesaplar olan satıcılara ödeme talep edebilir.

Örneğin, satın alma departmanındaki Can’ın hesabı tehlikeye girebilir. E-postası daha sonra satıcılara, genellikle daha küçük miktarlarda standart ödeme istekleri gibi görünen çok sayıda fatura talebi gönderebilir.

Talep güvenilir bir hesaptan geldiğinden, faturalandırma bunu yakından incelemeyebilir ve satıcıya ödeme yapmayabilir. Ek olarak, daha büyük şirketler her talebi denetlemek için daha fazla kaynağa ihtiyaç duyabilir ve bu da birçok talebin kaçırılmasına neden olabilir.

Sahte Fatura Düzeni

Saldırgan, bir şirkete e-posta göndererek, verilen hizmetlerin vadesinin geçtiği konusunda ısrar ederek faturanın ödenmesini talep edebilir.

Aşırı çalışan bir faturalama departmanı, özellikle e-posta ve fatura yasal görünüyorsa ve önceki satıcılarınkini taklit ediyorsa, ödemeyi iki kez düşünmeyebilir.

Ek olarak, ekli bir PDF kötü amaçlı yazılım içerebilir ve bu da hesabın tehlikeye atılmasına olanak tanır.

Avukat Taklidi

Bu alandaki saldırıların çoğu satıcı tedarik zincirine odaklanmış olsa da bu saldırı, yasal meselelerle uğraşırken birçok kişinin doğal huzursuzluğunu hedefliyor.

Sözde bir avukat, hedefle iletişime geçer ve bir uzlaşma için ödeme talep eder veya ödeme alınmazsa yasal işlem yapmakla tehdit eder.

Yasanın yanlış tarafında olma veya bir davaya karışma riskini almak yerine, bazı çalışanlar sorunları önlemek için talep edilen fonları ödeyebilir. Davalar son derece maliyetli olabilir, bu nedenle daha düşük bir meblağ ödemek, pahalı şirket avukatları tutmadan sorunu ortadan kaldırmak için cazip bir seçenek olabilir.

Veri hırsızlığı

İnsan kaynakları çalışanlarını hedef alan tipik bir saldırı, veri hırsızlığını içerir. Amaç, keşif amacıyla yetkili konumlardaki kişiler hakkında kişisel ve hassas bilgiler toplamaktır.

Saldırgan bu bilgilerle, e-postalarının daha inandırıcı görünmesini sağlamak için edindiği mahrem ayrıntılardan yararlanarak CEO Dolandırıcılığı gibi daha karmaşık planlar başlatabilir.

Ticari E-postayı Ele Geçirmek

BEC saldırıları, e-posta üzerinden gerçekleşen bir tür sosyal mühendislik saldırısıdır. Saldırgan, kurbanı bir eylem gerçekleştirmesi için kandırmak için bir e-posta mesajını tahrif eder.

Bu durumlarda amaç, yalnızca hedefin istenen görevi gerçekleştirmesini sağlamak değil, aynı zamanda işletmeye yönelik gelecekteki saldırılar için bilgisayarlarını tehlikeye atmaktır. Güvenliği ihlal edilmiş bir bilgisayar, çalışan ve şirket hakkında hızlı bir şekilde özel bilgiler sağlayabilir.

Örneğin, güvenliği ihlal edilmiş bir e-posta hesabıyla bir saldırgan, bir şirketin belirli bir tedarikçi firmayla çalıştığını görebilir. Saldırgan daha sonra güvenliği ihlal edilmiş hesaptan bir e-posta oluşturabilir ve bunu faturalandırma departmanına göndererek aynı satıcıya ancak saldırganın kontrolündeki bir hesaba ödeme talep edebilir.

Peki, bir şirket bu tür hırsızlığa karşı korunmak için ne yapabilir? Bu hırsızlığı gerçekleştirmek için gereken saldırı türleri ve sosyal mühendislik hakkında derinlemesine eğitim sağlamanın yanı sıra, bir hesabın güvenliği ihlal edildiğinde bir şirketin sağlam bir güvenlik altyapısına ihtiyacı vardır. Bu, saldırılarda güvenliği ihlal edilmiş kimlik bilgilerinin kullanılmasını önlemek için güçlü parola politikalarının uygulanmasını içerir.

Specops Şifre Politikası ile Kullanıcı Hesaplarını Koruyun

İş E-postası Ele Geçirme (BEC) saldırıları, bir işletme üzerinde yıkıcı bir etkiye sahip olabilir ve riski azaltmak için adımlar atmak çok önemlidir.

Dış aktörler tarafından gerçekleştirilen ihlallerin %49’u çalınan kimlik bilgilerinin kullanımını içerdiğinden, parolalar çok önemli bir faktör olmaya devam ediyor, bu nedenle güçlü parola politikaları uygulamak önemlidir.

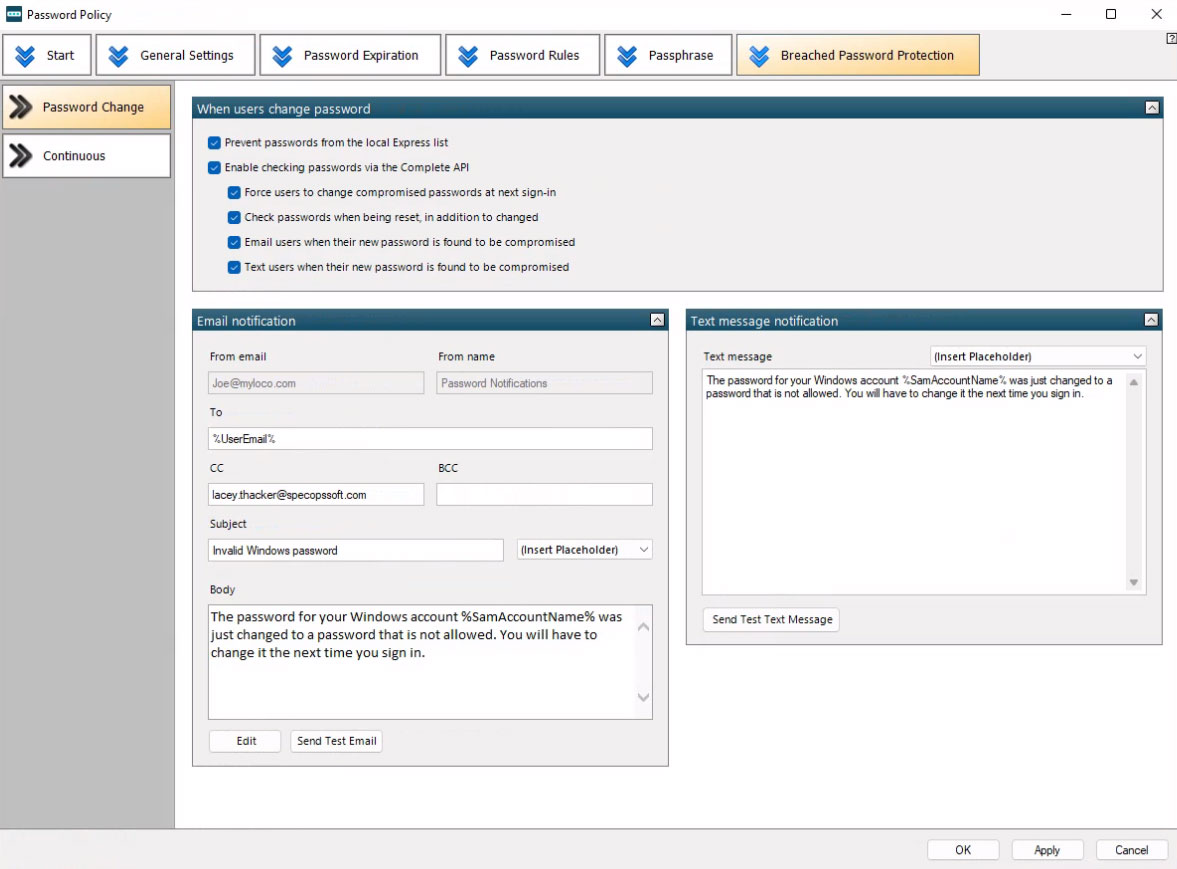

İhlal Edilmiş Parola Korumalı Specops Parola İlkesi, Microsoft Active Directory ortamınızda parola güvenliğini artırmanıza yardımcı olurken halihazırda bilinen üç milyardan fazla güvenliği ihlal edilmiş parolayı engeller.

Araç, Grup İlkesi’nin işlevselliğini genişletir ve ayrıntılı parola ilkelerinin yönetimini basitleştirirken, parola oluşturma sırasında gerçek zamanlı dinamik son kullanıcı geri bildirimi sunar.

İş E-postası Ele Geçirme Saldırılarının Tehlikesi

Giderek daha fazla işletme çevrimiçi ortama taşındıkça, İşletme E-postası Ele Geçirme (BEC) saldırıları giderek daha yaygın hale gelecek ve tespit edilmesi zorlaşacaktır.

Ancak, çalışanların uygun eğitimi ve dikkati ile Specops Şifre Politikası tarafından sunulan gibi sağlam bir şifre politikası ile birlikte bu saldırılar azaltılabilir.

Kuruluşlar, özellikle büyük bir mali kayıpla sonuçlanabilecek böyle bir saldırının alıcı tarafında olmaktan kaçınmak isterler. Tüm ihlallerin %95’i finansal olarak yönlendirilirler.

Saldırı türlerini öğrenerek ve önleyici tedbirler alarak işletmenizin daha iyi korunmasını sağlayabilirsiniz.

Sponsorlu ve Specops Software tarafından yazılmıştır