“Iron Tiger” olarak da bilinen APT27 bilgisayar korsanlığı grubu, SysUpdate özel uzaktan erişim kötü amaçlı yazılımının yeni bir Linux sürümünü hazırlayarak Çinli siber casusluk grubunun kuruluşta kullanılan daha fazla hizmeti hedef almasına olanak sağladı.

Trend Micro’nun yeni bir raporuna göre, bilgisayar korsanları Linux sürümünü ilk olarak Temmuz 2022’de test ettiler. Ancak, yalnızca Ekim 2022’de birden fazla yük vahşi ortamda dolaşmaya başladı.

Yeni kötü amaçlı yazılım varyantı, Asio kitaplığı kullanılarak C++ ile yazılmıştır ve işlevselliği, Iron Tiger’ın SysUpdate’in Windows sürümüne çok benzer.

Tehdit aktörünün hedefleme kapsamını Windows’un ötesindeki sistemlere genişletmeye olan ilgisi, geçen yaz SEKOIA ve Trend Micro’nun APT27’nin “rshell” adlı yeni bir arka kapı kullanarak Linux ve macOS sistemlerini hedef aldığını bildirmesiyle ortaya çıktı.

APT27’nin son kampanyası

Trend Micro tarafından analiz edilen gözlemlenen SysUpdate kampanyası, geçerli hedeflere karşı hem Windows hem de Linux örneklerini dağıttı.

Bu kampanyanın kurbanlarından biri, kurbanın markasına benzer bir etki alanıyla kayıtlı bir komuta ve kontrol sunucusu kullanan Filipinler’deki bir kumar şirketiydi.

Bulaşma vektörü bilinmiyor, ancak Trend Micro’nun analistleri, sohbet uygulamalarının çalışanları ilk enfeksiyon yüklerini indirmeleri için kandırmak için yem olarak kullanıldığını varsayıyorlar.

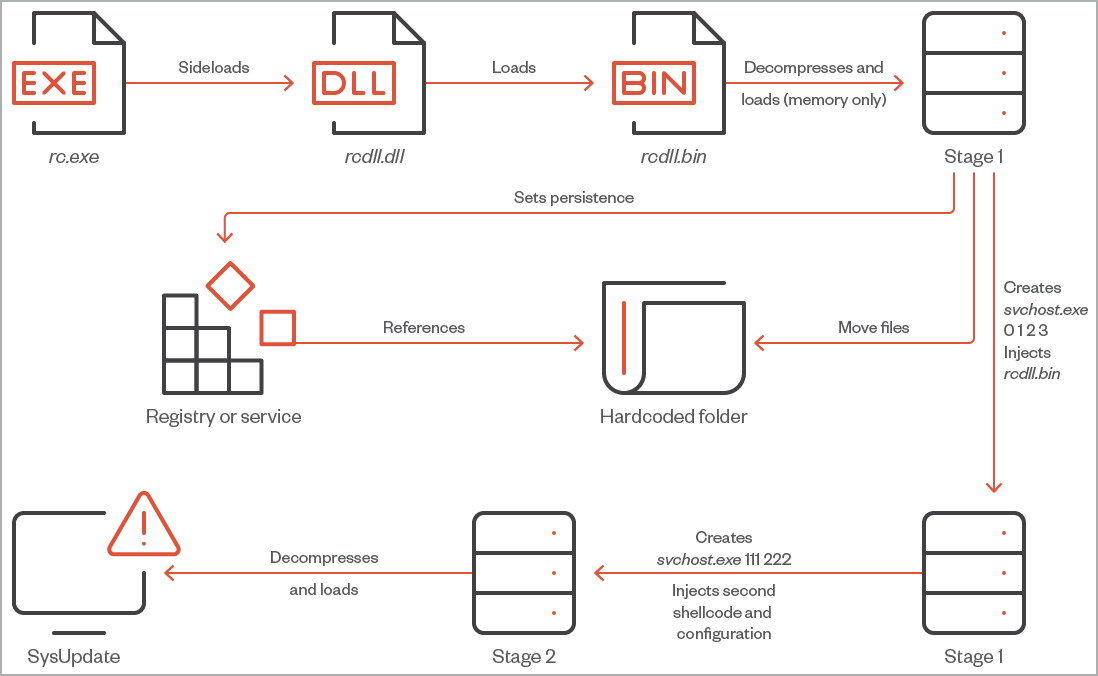

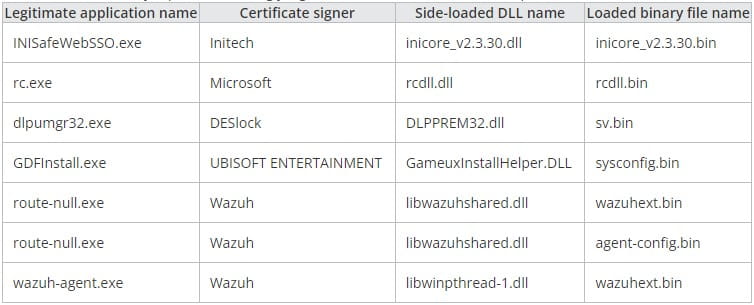

SysUpdate’e dayanan geçmiş kampanyalara kıyasla gelişen bir öğe, artık meşru ve dijital olarak imzalanmış bir “Microsoft Resource Compiler” yürütülebilir dosyasını (rc.exe) kullanarak kabuk kodunu yüklemek için rc.dll ile DLL yan yüklemesi yapan yükleme işlemidir. .

Kabuk kodu, SysUpdate’in ilk aşamasını belleğe yükler, bu nedenle AV’lerin algılaması zordur. Daha sonra, gerekli dosyaları hardcoded bir klasöre taşır ve işlem izinlerine bağlı olarak Registry değişiklikleriyle veya bir servis oluşturarak kalıcılık sağlar.

İkinci aşama, birincil SysUpdate yükünü açmak ve yüklemek için bir sonraki sistem yeniden başlatmasından sonra başlayacaktır.

SysUpdate, bir tehdit aktörünün aşağıda listelendiği gibi çeşitli kötü niyetli davranışlar gerçekleştirmesine izin veren, zengin özelliklere sahip bir uzaktan erişim aracıdır:

- Servis yöneticisi (hizmetleri listeler, başlatır, durdurur ve siler)

- Ekran görüntüsü yakalama

- Süreç yöneticisi (süreçleri tarar ve sonlandırır)

- Sürücü bilgileri alma

- Dosya yöneticisi (bir dosyayı bulur, siler, yeniden adlandırır, yükler, indirir ve bir dizine göz atar)

- Komut yürütme

Trend Micro, hedef kuruluş meşru Wazuh platformunu kullandığından, Iron Tiger’ın daha sonraki yandan yükleme aşamalarında kurbanın ortamıyla uyum sağlamak için Wazuh imzalı bir yürütülebilir dosya kullandığını söylüyor.

SysUpdate’in yeni Linux sürümü

SysUpdate’in Linux varyantı, bir ELF yürütülebilir dosyasıdır ve Windows muadili ile ortak ağ şifreleme anahtarlarını ve dosya işleme işlevlerini paylaşır.

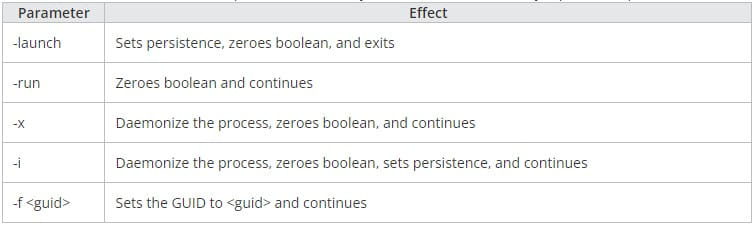

İkili dosya, kötü amaçlı yazılımın bundan sonra ne yapması gerektiğini belirleyen beş parametreyi destekler: kalıcılığı ayarlamak, süreci arka plan programı olarak kullanmak, virüslü sistem için bir GUID (Globally Unique Identifier) ayarlamak, vb.

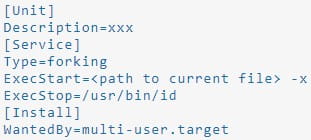

Kötü amaçlı yazılım, kök kullanıcı ayrıcalıkları gerektiren bir eylem olan “/usr/lib/systemd/system/” dizinine bir komut dosyası kopyalayarak kalıcılık sağlar.

Başlatıldığında, aşağıdaki bilgileri C2 sunucusuna gönderir:

- GUID (parametresi daha önce kullanılmadıysa rastgele seçilir)

- Ana bilgisayar adı

- Kullanıcı adı

- İsteği göndermek için kullanılan yerel IP adresi ve bağlantı noktası

- Geçerli PID

- Çekirdek sürümü ve makine mimarisi

- Geçerli dosya yolu

- Boolean (tam olarak bir parametreyle başlatıldıysa 0, aksi takdirde 1)

Linux SysUpdate değişkenindeki yeni bir özellik, kötü amaçlı yazılımın yalnızca bir Windows örneğinde görülen DNS tünellemedir.

SysUpdate, DNS sorgularını göndermek ve almak için kullanılabilecek varsayılan sistem DNS IP adresini almak için “/etc/resolv.conf” dosyasından DNS bilgilerini alır. Bu başarısız olursa, Google’ın 8.8.8.8’deki DNS sunucusunu kullanır.

Bu sistemin amacı, belirli bir IP adresi izin verilenler listesinin ötesindeki tüm trafiği engellemek üzere yapılandırılabilecek güvenlik duvarlarını veya ağ güvenlik araçlarını atlamaktır.

Trend Micro, SysUpdate’in Linux sürümünü geliştirmek için Asio kitaplığının seçilmesinin çoklu platform taşınabilirliğinden kaynaklanabileceğini söylüyor ve kötü amaçlı yazılımın bir macOS sürümünün yakında ortaya çıkabileceğini tahmin ediyor.