İsrailli örgütler, İran ulus-devlet aktörü tarafından düzenlenen iki farklı kampanyanın parçası olarak hedef alındı. Sondaj kulesi 2021 ve 2022’de.

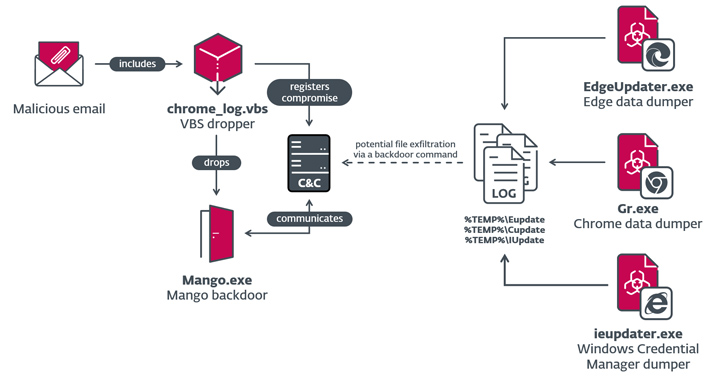

Outer Space ve Juicy Mix adlı kampanyalar, büyük tarayıcılardan ve Windows Kimlik Bilgisi Yöneticisinden hassas bilgiler toplamak için kullanılan, Solar ve Mango adı verilen, önceden belgelenen iki birinci aşama arka kapının kullanılmasını gerektiriyordu.

ESET güvenlik araştırmacısı Zuzana Hromcová Perşembe günü yaptığı bir analizde, “Her iki arka kapı da muhtemelen hedef odaklı kimlik avı e-postaları aracılığıyla yayılan VBS dağıtımcıları tarafından dağıtıldı.” dedi.

OilRig (aka APT34, Cobalt Gypsy, Hazel Sandstorm ve Helix Kitten), İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı bir izinsiz giriş setine atanan addır. 2014’ten bu yana aktif olan tehdit aktörü, bilgi hırsızlığı gerçekleştirmek için elindeki çok çeşitli araçları kullandı.

Bu Şubat ayının başlarında Trend Micro, OilRig’in kullanıcıların kimlik bilgilerini çalmak için basit bir arka kapı kullandığını keşfetti ve “araştırılan müşteri ortamlarına ve erişim düzeylerine dayalı olarak yeni kötü amaçlı yazılım yazma esnekliğini” vurguladı.

Grubun ayrıca, muhtemelen ABD’deki işletmeleri hedef alan bir kimlik avı saldırısının parçası olarak SideTwist’in güncellenmiş bir sürümünü sunduğu da gözlemlendi.

Bununla birlikte, Mango kötü amaçlı yazılımının kullanımı daha önce Mayıs 2023’te hem ESET hem de Microsoft tarafından vurgulanmış, Microsoft bunu Storm-0133 adı altında izlediği yeni ortaya çıkan bir etkinlik kümesine bağlamıştı.

Windows üreticisi, MOIS ile de bağlantılı olan Storm-0133’ün yalnızca İsrail yerel hükümet kurumlarını ve savunma, konaklama ve sağlık sektörlerine hizmet veren şirketleri hedef aldığını söyledi.

Slovak siber güvenlik firmasından elde edilen son bulgular, grubun İsrail’e odaklanmaya devam ettiğini ortaya koyuyor; hedef odaklı kimlik avı tuzakları kullanarak potansiyel hedefleri bubi tuzaklı eklentiler yoluyla kötü amaçlı yazılım yüklemeye yönlendiriyor.

2021’de gözlemlenen Outer Space kampanyasında OilRig, İsrail’deki bir insan kaynakları sitesinin güvenliğini ihlal etti ve ardından bunu, dosyaları indirip yürütebilen ve bilgi toplayabilen temel bir C#/.NET arka kapısı olan Solar için bir komuta ve kontrol (C2) sunucusu olarak kullandı. .

Solar ayrıca, yürütme için ek araçlar indirmek için Office Exchange Web Hizmetleri (EWS) API’sini kullanan SampleCheck5000 (veya SC5k) adlı bir indiriciyi dağıtmak için bir araç görevi görür ve ayrıca adı geçen Chrome web tarayıcısından veri çıkarmak için bir yardımcı program olarak da hareket eder. MKG olarak.

Hromcová, “SC5k uzak Exchange sunucusunda oturum açtığında, Taslaklar dizinindeki tüm e-postaları alır, bunları en yeniye göre sıralar ve yalnızca ekleri olan taslakları tutar” dedi.

Yapay Zeka ve Yapay Zeka: Yapay Zeka Destekli Risklere Karşı Yapay Zeka Savunmalarından Yararlanma

Yapay zekanın yönlendirdiği yeni siber güvenlik zorluklarının üstesinden gelmeye hazır mısınız? Siber güvenlikte artan üretken yapay zeka tehdidini ele almak için Zscaler ile kapsamlı web seminerimize katılın.

Becerilerinizi Güçlendirin

“Daha sonra, gövdede “veri” içeren JSON eklerini arayarak, ek içeren her taslak mesajı yineler. JSON dosyasındaki anahtar verilerden değeri çıkarır, base64, değerin kodunu çözer ve şifresini çözer ve cmd.exe’yi çağırır. ortaya çıkan komut satırı dizesini yürütmek için.”

Komut yürütmenin sonuçları hazırlanır ve Exchange sunucusunda yeni bir e-posta mesajı yoluyla operatörlere geri gönderilir ve taslak olarak kaydedilir.

2022’nin Juicy Mix kampanyası, Solar’ın ek yetenekler ve gizleme yöntemleri içeren geliştirilmiş bir versiyonu olan Mango’nun kullanımını içeriyordu. Tehdit aktörü, C2 amaçları doğrultusunda meşru bir İsrail iş portalı web sitesini tehlikeye attı.

Hromcová, “OilRig, uzak sistemlerde komutları yürütmenin yeni yollarını bulurken, arka kapı benzeri yeteneklere sahip yeni implantlar yaratmaya ve yenilik yapmaya devam ediyor” dedi.

“Grup, büyük tarayıcılardan ve Windows Kimlik Bilgisi Yöneticisinden kimlik bilgileri, çerezler ve göz atma geçmişini toplamak için kullanılan bir dizi özel uzlaşma sonrası araç kullanıyor.”