İran hükümetine bağlı bilgisayar korsanları, hassas bilgileri avlamak için tasarlanmış yeni bir sosyal mühendislik kampanyasının parçası olarak Orta Doğu meseleleri, nükleer güvenlik ve genom araştırmalarında uzmanlaşmış kişileri hedef alıyor.

Kurumsal güvenlik firması, hedeflenen saldırıları, APT42, Charming Kitten ve Phosphorus takma adları altında izlenen siber faaliyetlerle geniş ölçüde örtüşen TA453 adlı bir tehdit aktörüne bağladı.

Her şey, nihayetinde İran İslam Devrim Muhafız Kolordusu (IRGC) adına istihbarat toplamak için tasarlanmış, Batılı dış politika araştırma kuruluşlarındaki meşru kişileri taklit eden bir kimlik avı e-postasıyla başlar.

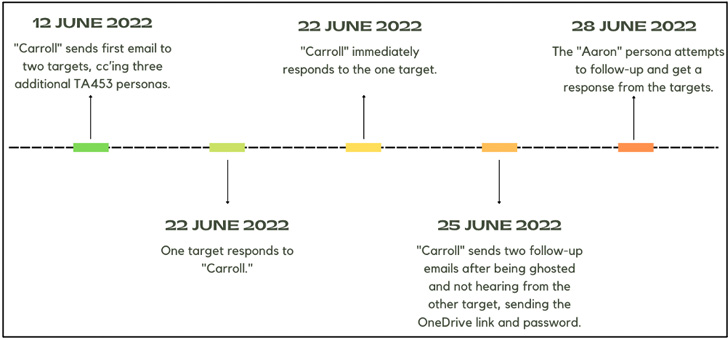

Sahte kişiler arasında Pew Araştırma Merkezi, Dış Politika Araştırma Enstitüsü (FRPI), Birleşik Krallık’taki Chatham House ve bilimsel dergi Nature’dan kişiler yer alır. Tekniğin Haziran 2022’nin ortalarında konuşlandırıldığı söyleniyor.

Diğer kimlik avı saldırılarından farklı olan, Proofpoint’in Çok Kişilikli Kimliğe Bürünme (MPI) olarak adlandırdığı bir taktik kullanılmasıdır; burada tehdit aktörü, başarı şansını artırmak için aynı e-posta konuşmasında bir değil birkaç aktör tarafından kontrol edilen kişi kullanır.

Buradaki fikir, “sosyal kanıtın psikoloji ilkesinden yararlanmak” ve hedefin düzeni satın almasını sağlamak için tehdit aktörünün yazışmalarının gerçekliğini artırmaktır; bu, düşmanın oyununu hızlandırma yeteneğini gösteren bir taktiktir.

Proofpoint’te tehdit araştırma ve tespit başkan yardımcısı Sherrod DeGrippo, “Bu ilgi çekici bir teknik çünkü hedef başına daha fazla kaynak kullanılması – potansiyel olarak daha fazla kişiyi yakma – ve TA453 tarafından kullanılan çeşitli kişilikler arasında koordineli bir yaklaşım gerektiriyor” dedi. Bir açıklamada.

İlk e-posta hedeften bir yanıt aldığında, kişi daha sonra bir Microsoft Office belgesini indiren kötü niyetli bir OneDrive bağlantısı içeren bir takip mesajı gönderir; bunlardan biri Rusya ile ABD arasındaki bir çatışmayı ima ettiği iddia edilir.

Bu belge daha sonra, kullanıcı adlarını, çalışan işlemlerin bir listesini ve kurbanların genel IP adreslerini toplama yeteneğine sahip üç makrodan oluşan bir şablon olan Korg’u indirmek için uzaktan şablon enjeksiyonu adı verilen bir teknik kullanır.

İşaret bilgilerinin sızdırılmasının yanı sıra, başka hiçbir istismar sonrası eylem gözlemlenmedi. “Anormal” kod yürütme eksikliği ve komut ve kontrol davranışı, güvenliği ihlal edilen kullanıcıların yüklü yazılıma dayalı olarak daha fazla saldırılara maruz kalabileceği değerlendirmesine yol açtı.

Bu, tehdit aktörünün kimliğe bürünme kampanyaları üstlendiği ilk sefer değil. Temmuz 2021’de Proofpoint, Londra Üniversitesi Doğu ve Afrika Çalışmaları Okulu (SOAS) ile akademisyenler kisvesi altında ABD ve Birleşik Krallık’taki Orta Doğu meselelerine odaklanan bireyleri hedef alan SpoofedScholars adlı bir kimlik avı operasyonunu ortaya çıkardı.

Ardından, Temmuz 2022’de siber güvenlik şirketi, TA453’ün akademisyenleri ve politika uzmanlarını, hedefleri kimlik bilgileri toplama alanlarına yönlendiren kötü niyetli bağlantılara tıklamaları için cezbetmek için gazeteci kılığına girme girişimlerini ortaya çıkardı.

Açıklama, İran bağlantılı siber faaliyet telaşının ortasında geldi. Geçen hafta Microsoft, DEV-0270 adlı bir Phosphorus alt grubu tarafından BitLocker gibi arazide yaşayan ikili dosyaları kullanan bir dizi fidye yazılımı saldırısını örtbas etti.

Ek olarak, artık resmi olarak Google Cloud’un bir parçası olan siber güvenlik firması Mandiant, 2015’ten bu yana 30’dan fazla operasyonla bağlantılı olan APT42 kod adlı İranlı bir casusluk aktörünün faaliyetlerini detaylandırdı.

Hepsinden öte, Hazine Bakanlığı, İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) ve onun İstihbarat Bakanı İsmail Hatib’e “ABD ve müttefiklerine karşı siber etkin faaliyetlere” yanıt olarak yaptırımlar duyurdu.

Temmuz ayından bu yana İran’ı bir dizi siber saldırıyla suçladıktan sonra İran ile diplomatik ilişkilerini kesen Arnavutluk, sivri parmaklar sınır geçişlerini izlemek için kullanılan bir hükümet sistemine başka bir saldırı düzenlediği için hafta sonu “aynı saldırganlar”da.

DeGrippo, “Devlet hizalı tehdit aktörleri, hedeflenen kurbanlara ulaşmak için iyi düşünülmüş sosyal mühendislik kampanyaları hazırlamada en iyilerden bazıları.” Dedi.

“Uluslararası güvenlikle ilgilenen araştırmacılar, özellikle Orta Doğu çalışmaları veya nükleer güvenlik konusunda uzman olanlar, istenmeyen e-postalar alırken yüksek bir farkındalık duygusunu sürdürmelidir.”