TA453 olarak bilinen İran ulus devlet aktörü, hem Windows hem de macOS işletim sistemlerine kötü amaçlı yazılım bulaştıran yeni bir hedef odaklı kimlik avı saldırısıyla ilişkilendirildi.

Proofpoint yeni bir raporda, “TA453 sonunda, yeni tanımlanan PowerShell arka kapısı GorjolEcho’yu dağıtan yeni bir enfeksiyon zinciri sağlamak için çeşitli bulut barındırma sağlayıcılarını kullandı.”

“Fırsat verildiğinde, TA453 kötü amaçlı yazılımını taşıdı ve NokNok adlı Apple aromalı bir bulaşma zincirini başlatmaya çalıştı. TA453 ayrıca bitmeyen casusluk arayışında çok kişili kimliğe bürünme kullandı.”

APT35, Charming Kitten, Mint Sandstorm ve Yellow Garuda adlarıyla da bilinen TA453, İran’ın İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı ve en az 2011’den beri faal olan bir tehdit grubudur. Son olarak Volexity, düşmanın CharmPower (GhostEcho veya POWERSTAR olarak da bilinir) adı verilen bir Powershell implantının güncellenmiş bir sürümünün.

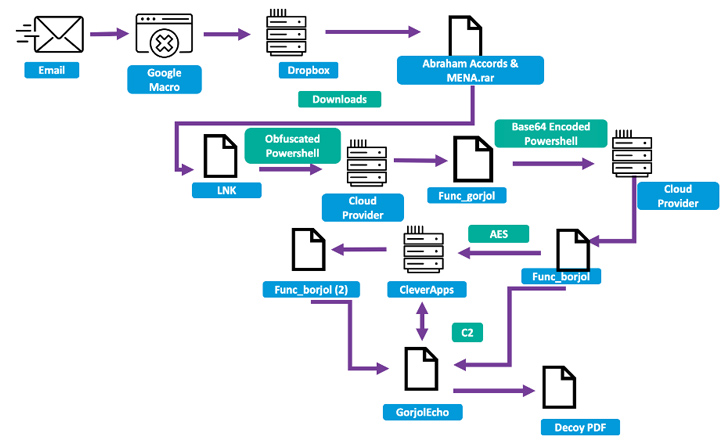

Kurumsal güvenlik firması tarafından Mayıs 2023’ün ortalarında keşfedilen saldırı sekansında, bilgisayar korsanlığı ekibi, dış ilişkilere odaklanan ABD merkezli bir düşünce kuruluşundaki bir nükleer güvenlik uzmanına, bir Google Script makrosuna kötü amaçlı bir bağlantı sağlayan kimlik avı e-postaları gönderdi. hedefi bir RAR arşivi barındıran bir Dropbox URL’sine yönlendirin.

Dosyanın içinde, GorjolEcho’yu konuşlandırmak için çok aşamalı bir prosedürü başlatan bir LNK damlalığı bulunur; bu da, karşılığında, gizli bir şekilde uzak bir sunucudan sonraki aşama yüklerini beklerken, sahte bir PDF belgesi görüntüler.

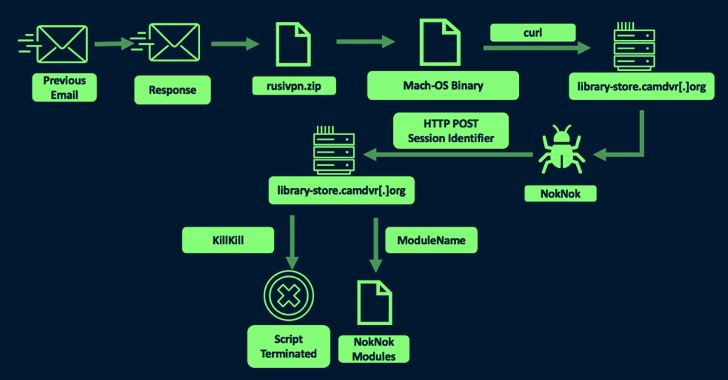

Ancak, hedefin bir Apple bilgisayarı kullandığını fark ettikten sonra, TA453’ün, bir VPN uygulaması gibi görünen, ancak gerçekte bir AppleScript olan bir Mach-O ikili dosyasını gömen bir ZIP arşivine sahip ikinci bir e-posta göndermek için modus operandi’sini değiştirdiği söyleniyor. NokNok adlı Bash betiği tabanlı bir arka kapıyı indirmek için uzak bir sunucuya ulaşan.

🔐 Ayrıcalıklı Erişim Yönetimi: Önemli Zorlukların Üstesinden Gelmeyi Öğrenin

Ayrıcalıklı Hesap Yönetimi (PAM) zorluklarını aşmak ve ayrıcalıklı erişim güvenliği stratejinizi yükseltmek için farklı yaklaşımları keşfedin.

Yerinizi Ayırın

NokNok, çalışan işlemleri, kurulu uygulamaları ve sistem meta verilerini toplama ve LaunchAgents kullanarak kalıcılığı ayarlama yeteneğine sahip dört adede kadar modül getirir.

Modüller, CharmPower ile ilişkili modüllerin “işlevselliğinin çoğunu yansıtıyor” ve NokNok, daha önce 2017’de gruba atfedilen macOS kötü amaçlı yazılımlarıyla bazı kaynak kodlarını paylaşıyor.

Oyuncu tarafından ayrıca, muhtemelen ziyaretçilerin parmak izini alma işlevi gören ve başarılı kurbanları izlemek için bir mekanizma görevi gören sahte bir dosya paylaşım web sitesi de kullanılıyor.

Araştırmacılar, “TA453, kötü amaçlı yazılım cephaneliğini uyarlamaya, yeni dosya türlerini dağıtmaya ve yeni işletim sistemlerini hedeflemeye devam ediyor” dedi ve aktörün, aynı anda tespit çabalarını karmaşıklaştırırken “izinsiz ve izinsiz keşif gibi aynı nihai hedeflere doğru çalışmaya devam ettiğini” de sözlerine ekledi.