‘Charming Kitten’ (Fosfor, TA453, APT35/42) olarak bilinen bir ulus devlet tehdit aktörünün, dünya çapında 34 şirkete karşı ‘Sponsor’ adlı daha önce bilinmeyen bir arka kapı kötü amaçlı yazılımını dağıttığı gözlemlendi.

Sponsor arka kapısının dikkate değer özelliklerinden biri, normalde zararsız olan yapılandırma dosyalarını kurbanın diskinde gizlemesidir, böylece bu dosyalar kötü amaçlı toplu komut dosyaları tarafından gizlice konuşlandırılabilir ve tespitten başarılı bir şekilde kaçınılabilir.

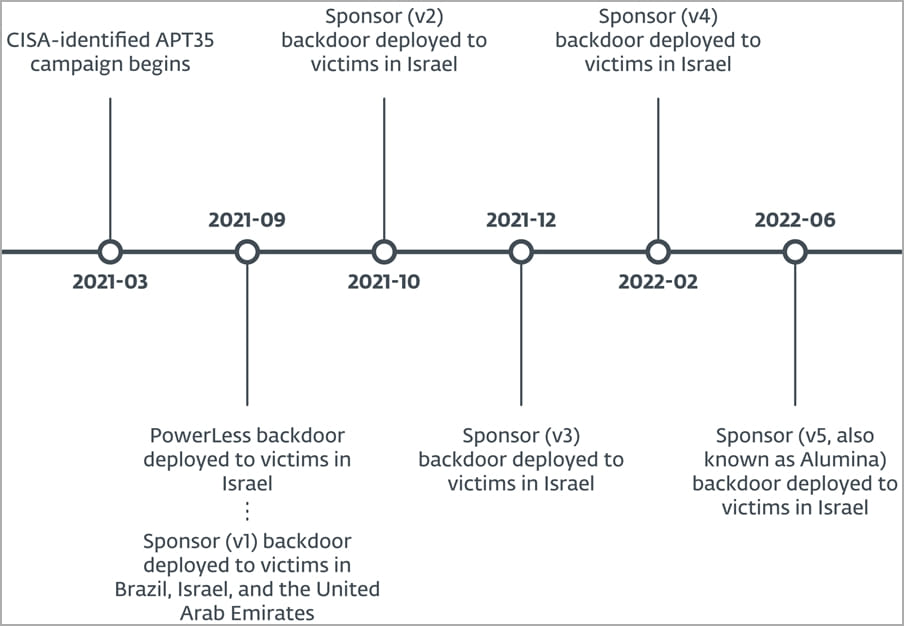

ESET araştırmacıları tarafından belirlenen kampanya, Mart 2021 ile Haziran 2022 arasında geçerli olup finansal hizmetler, mühendislik, üretim, teknoloji, hukuk, telekomünikasyon ve daha birçok alanda faaliyet gösteren hükümet ve sağlık kuruluşlarını ve firmaları hedef alıyordu.

ESET’in gözlemlediği kampanyada en çok hedeflenen ülkeler İsrail, Brezilya ve Birleşik Arap Emirlikleri oldu.

Microsoft Exchange kusurlarını hedefleme

ESET, Charming Kitten’ın öncelikle hedeflerinin ağlarına ilk erişim sağlamak için bir Microsoft Exchange uzaktan kod yürütme güvenlik açığı olan CVE-2021-26855’ten yararlandığını bildirdi.

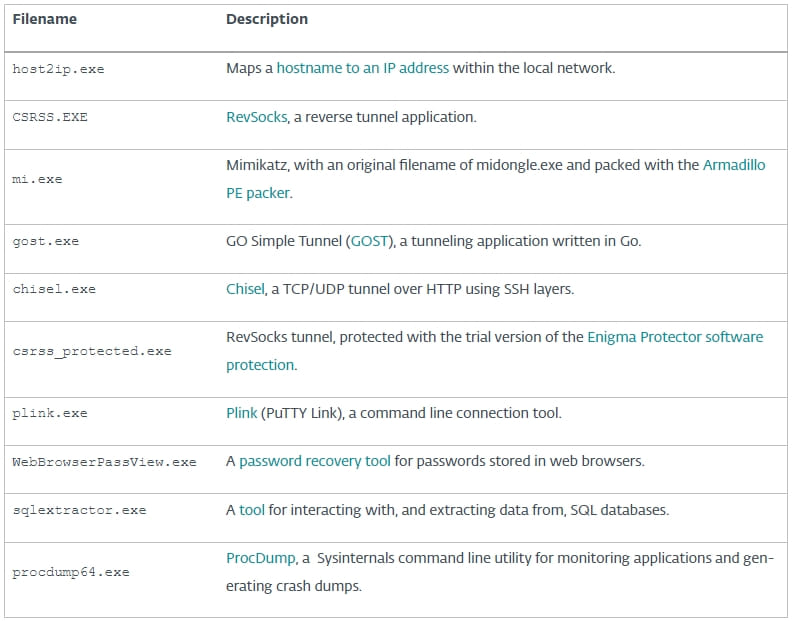

Bilgisayar korsanları buradan veri sızdırmayı, sistem izlemeyi ve ağ sızmasını kolaylaştıran ve ayrıca saldırganların ele geçirilen bilgisayarlara erişimi sürdürmesine yardımcı olan çeşitli açık kaynaklı araçlar kullandı.

Bu saldırılarda görülen son veri olan Sponsor arka kapısını dağıtmadan önce, bilgisayar korsanları toplu dosyaları, gerekli yapılandırma dosyalarını yazan ana makinedeki belirli dosya yollarına bırakır.

Bu dosyalar, normal dosyalarla uyum sağlamak ve şüphe uyandırmayı önlemek için config.txt, node.txt ve error.txt olarak adlandırılır.

Sponsor arka kapısı

Sponsor, aynı zamanda şifrelenmiş komut ve kontrol (C2) sunucu adreslerini, C2 iletişim aralıklarını ve RC4 şifre çözme anahtarını da içeren, yapılandırma dosyasında belirtildiği şekilde başlatıldığında bir hizmet oluşturan bir C++ arka kapısıdır.

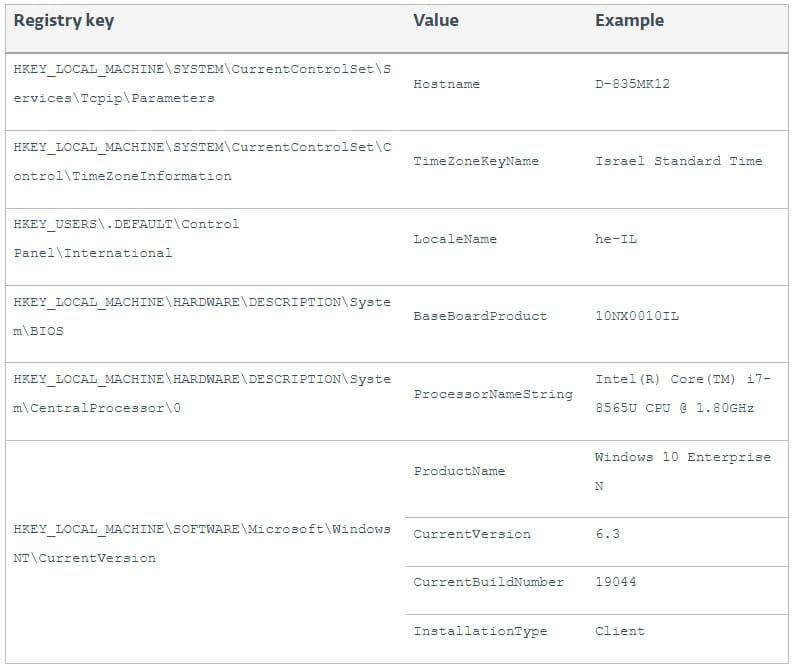

Kötü amaçlı yazılım, işletim sistemi yapısı (32 veya 64 bit) güç kaynağı (pil veya fiş) gibi sistem bilgilerini toplar ve bunu 80 numaralı bağlantı noktası aracılığıyla C2’ye göndererek yapılandırma dosyasına yazılan bir düğüm kimliğini geri alır.

Daha sonra Sponsor arka kapısı, ana bilgisayarda yürütülecek komutları almak için yapılandırma dosyası tarafından tanımlanan zaman aralıklarında C2 ile iletişim kurduğu bir döngüye girer.

Desteklenen komutların listesi aşağıda verilmiştir:

- Çalışan Sponsor süreç kimliğini gönderir.

- Sponsor ana bilgisayarında belirtilen bir komutu çalıştırır ve sonuçları C2 sunucusuna bildirir.

- C2’den çeşitli parametrelere sahip bir dosyayı alır ve çalıştırır ve başarı veya hataları C2’ye iletir.

- Windows API aracılığıyla bir dosyayı indirip çalıştırır ve C2’ye rapor verir.

- Uninstall.bat’i geçerli dizinden çalıştırır.

- C2 sunucusuna yeniden bağlanmadan önce rastgele uyur.

- Config.txt dosyasındaki C&C listesini günceller ve C2’ye rapor eder.

- Config.txt dosyasındaki check-in aralığını ayarlar ve C2’ye rapor verir.

ESET ayrıca Sponsor’un kod optimizasyonları ve bir güncelleme aracı olarak görünmesini sağlayan bir gizleme katmanı içeren ikinci bir sürümünü de gördü.

Bu kampanyada kullanılan IP adreslerinin hiçbiri artık çevrimiçi olmasa da ESET, Charming Kitten’ın bu kampanyada kullandığı bazı araçları veya altyapıyı yeniden kullanan potansiyel gelecekteki tehditlere karşı savunmaya yardımcı olmak için tam IOC’leri paylaştı.