Microsoft, İran destekli bir grup devlet korsanının, yeni arka kapı kötü amaçlı yazılımlarını zorlayan hedef odaklı kimlik avı saldırılarıyla Avrupa ve ABD’deki araştırma kuruluşlarının ve üniversitelerin yüksek profilli çalışanlarını hedef aldığını söylüyor.

İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı kötü şöhretli İranlı siber casusluk grubu APT35’in (Charing Kitten ve Phosphorus olarak da bilinir) bir alt grubu olan saldırganlar, daha önce güvenliği ihlal edilmiş hesaplar aracılığıyla özel olarak tasarlanmış ve tespit edilmesi zor kimlik avı e-postaları gönderdi.

“Microsoft, Kasım 2023’ten bu yana, Belçika, Fransa, Gazze, İsrail, Birleşik Krallık ve Amerika Birleşik Devletleri’ndeki üniversitelerde ve araştırma kuruluşlarında Orta Doğu meseleleri üzerinde çalışan yüksek profilli kişileri hedef alan farklı bir Nane Kum Fırtınası (PHOSPHORUS) alt kümesini gözlemledi. “Microsoft dedi.

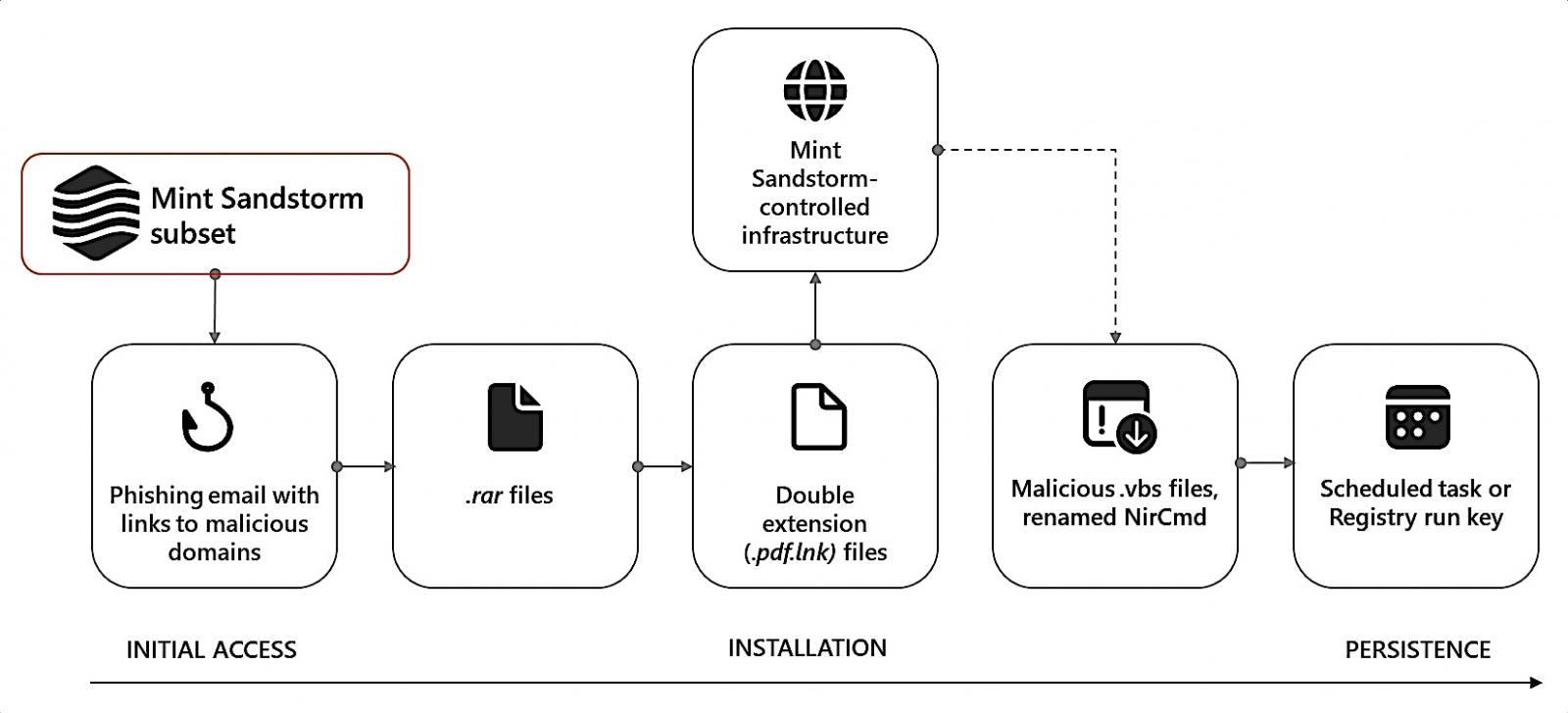

“Bu kampanyada, Mint Sandstorm, hedeflerin kötü amaçlı dosyaları indirmesini sağlayacak şekilde sosyal mühendislik yapmak amacıyla ısmarlama kimlik avı tuzakları kullandı. Birkaç vakada Microsoft, MediaPL adı verilen yeni, özel bir arka kapının kullanımını da içeren yeni izinsiz giriş sonrası ticari yöntemleri gözlemledi.”

MediaPL kötü amaçlı yazılımı, komut ve kontrol (C2) sunucusuyla bilgi alışverişinde bulunmak için şifrelenmiş iletişim kanallarını kullanıyor ve tespit edilmekten kaçınmak için Windows Media Player kılığına girecek şekilde tasarlandı.

MediaPl ile C2 sunucusu arasındaki iletişim, AES CBC şifrelemesini ve Base64 kodlamasını kullanıyor ve güvenliği ihlal edilmiş cihazlarda keşfedilen varyant, _popen işlevini kullanarak C2 iletişimlerini otomatik olarak sonlandırma, geçici olarak durdurma, yeniden deneme ve C2 komutlarını yürütme yeteneğiyle birlikte geliyor.

MischiefTut olarak bilinen ikinci bir PowerShell tabanlı arka kapı kötü amaçlı yazılımı, ek kötü amaçlı araçların bırakılmasına yardımcı olur ve keşif yetenekleri sağlayarak tehdit aktörlerinin saldırıya uğrayan sistemlerde komutlar çalıştırmasına ve çıktıyı saldırgan tarafından kontrol edilen sunuculara göndermesine olanak tanır.

Bu APT35 alt kümesi, yüksek değerli hedeflerin ihlal edilen sistemlerinden hassas verilere saldırmaya ve bu verileri çalmaya odaklanır. Daha önce araştırmacıları, profesörleri, gazetecileri ve İran’ın çıkarlarıyla uyumlu güvenlik ve politika konularında bilgisi olan diğer bireyleri hedef aldığı biliniyordu.

Microsoft, “İstihbarat ve politika topluluklarıyla birlikte çalışan veya onları etkileme potansiyeline sahip olan bu kişiler, İran İslam Cumhuriyeti gibi onların faaliyetlerine sponsor olan devletler adına istihbarat toplamak isteyen rakipler için çekici hedeflerdir” dedi.

“Bu kampanyada gözlemlenen hedeflerin kimliklerine ve İsrail-Hamas savaşıyla ilgili yemlerin kullanımına dayanarak, bu kampanyanın, ideolojik yelpazedeki bireylerin savaşla ilgili olaylara ilişkin bakış açılarını toplama girişimi olması mümkündür.”

Mart 2021 ile Haziran 2022 arasında APT35, hükümet ve sağlık kuruluşlarının yanı sıra finansal hizmetler, mühendislik, üretim, teknoloji, hukuk, telekomünikasyon ve diğer sektörlerdeki firmaları hedef alan bir kampanyada, daha önce bilinmeyen Sponsor kötü amaçlı yazılımlara sahip en az 34 şirkete arka kapı açtı. sektörler.

İranlı bilgisayar korsanlığı grubu ayrıca, güvenliği ihlal edilmiş Mac’lerden veri toplamak, şifrelemek ve sızdırmak için tasarlanmış başka bir arka kapı olan macOS sistemlerine yönelik saldırılarda daha önce hiç görülmemiş NokNok kötü amaçlı yazılımını da kullandı.

APT33 (diğer adıyla Refined Kitten veya Holmium) olarak takip edilen başka bir İranlı tehdit grubu, Şubat 2023’ten bu yana dünya çapında binlerce kuruluşu hedef alan kapsamlı şifre sprey saldırılarıyla savunma kuruluşlarını ihlal etti ve yakın zamanda yeni FalseFont kötü amaçlı yazılımıyla savunma yüklenicilerini ihlal etmeye çalıştığı görüldü.