Resim: Yolculuğun ortasında

Microsoft, İran destekli bir tehdit grubunun Şubat 2023’ten bu yana ABD’deki ve dünya çapındaki binlerce kuruluşu şifre sprey saldırılarıyla hedef aldığını söylüyor.

Devlet korsanları ayrıca savunma, uydu ve ilaç sektörlerindeki sınırlı sayıda kurbanın hassas bilgilerini de çaldı.

APT33 (diğer adıyla Peach Sandstorm, HOLMIUM veya Refined Kitten) olarak takip edilen siber casusluk grubu, en az 2013’ten bu yana aktif olarak Birleşik Devletler’deki çeşitli sektör dikeylerindeki (hükümet, savunma, araştırma, finans ve mühendislik dahil) kuruluşlara saldırıyor. Amerika Birleşik Devletleri, Suudi Arabistan ve Güney Kore.

Microsoft Tehdit İstihbaratı ekibi, “Şubat ve Temmuz 2023 arasında Peach Sandstorm, binlerce ortamda kimlik doğrulaması yapmaya çalışan bir şifre sprey saldırıları dalgası gerçekleştirdi” dedi.

Microsoft’un Sherrod DeGrippo Tehdit İstihbarat Stratejisi Direktörü BleepingComputer’a şunları söyledi: “Peach Sandstorm, 2023 yılı boyunca ABD ve diğer ülkelerin uydu, savunma ve daha az ölçüde ilaç sektörlerindeki kuruluşlarına sürekli olarak ilgi gösterdi.”

Parola sprey saldırılarında, tehdit aktörleri tek bir parola veya yaygın olarak kullanılan parolaların bir listesini kullanarak birçok hesaba giriş yapmaya çalışır.

Bu taktik, tek bir hesabın uzun bir şifre listesiyle hedeflendiği kaba kuvvet saldırılarından farklıdır. Parola püskürtme, saldırganların otomatik hesap kilitleme tetikleme riskini azaltırken başarı şanslarını önemli ölçüde artırmasına olanak tanır.

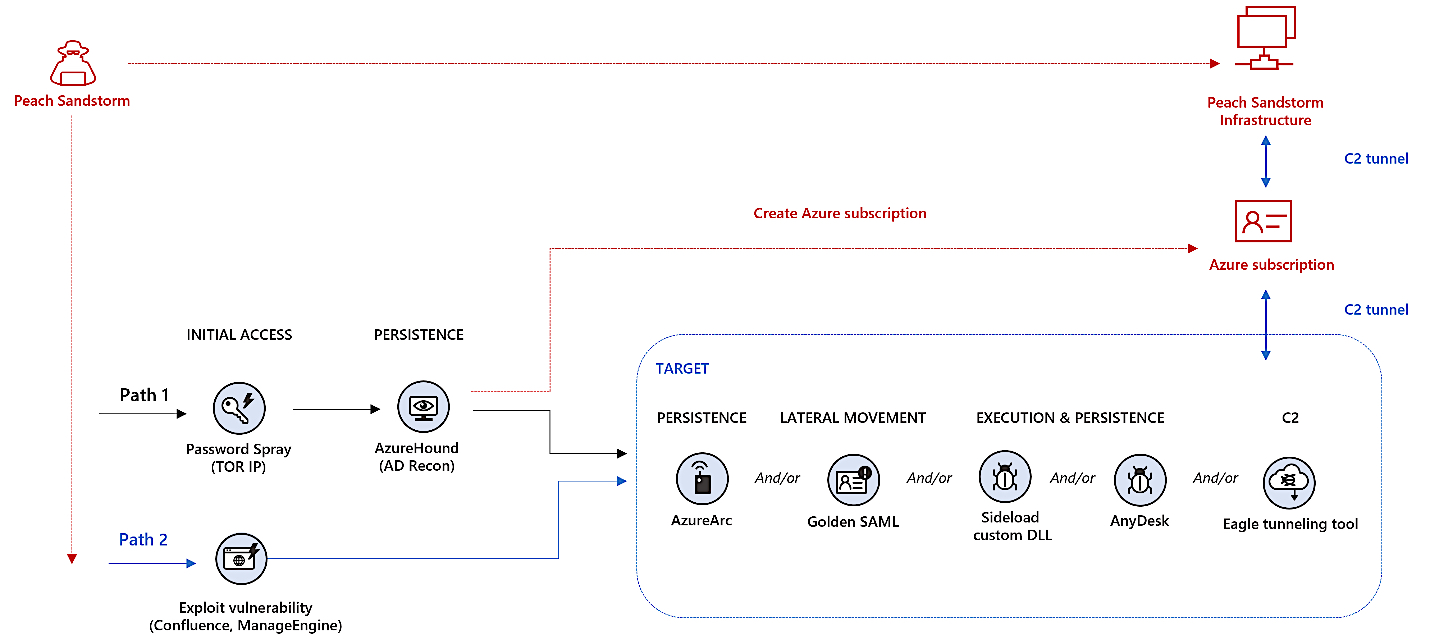

Saldırganlar, gürültülü parola püskürtmenin aksine, hedef ağları ihlal etmek için çevrimiçi olarak açığa çıkan yamalı Confluence ve ManageEngine cihazlarını hedef alan açıklardan yararlandı.

Başarılı girişimlerin ardından APT33 bilgisayar korsanları, kurbanların Azure Active Directory genelinde keşif yapmak ve bulut ortamlarından veri toplamak için AzureHound veya Roadtools açık kaynaklı güvenlik çerçevelerini kullandı.

Ayrıca, tehlikeye atılmış Azure kimlik bilgilerini kullandılar, kurbanların kiracıları üzerinde yeni Azure abonelikleri oluşturdular veya kurbanların ağındaki şirket içi cihazları kontrol etmek için süreklilik amacıyla Azure Arc’ı kötüye kullandılar.

APT33 aktörlerinin ayrıca yanal hareket için Golden SAML saldırı tekniklerini kullandıkları, kalıcılık için AnyDesk’i kullandıkları, kötü amaçlı yükleri yürütmek için özel kötü amaçlı DLL’leri dışarıdan yükledikleri ve kötü amaçlı trafiği kendi komuta ve kontrollerine yönlendirmek için EagleRelay olarak bilinen bir tünel açma aracını kullandıkları da gözlemlendi (C2). ) altyapı.

Redmond, “Hedeflenen mağdur kuruluşların profiline ve gözlemlenen müteakip izinsiz giriş faaliyetlerine dayanarak Microsoft, bu ilk erişim kampanyasının muhtemelen İran devletinin çıkarlarını desteklemek amacıyla istihbarat toplanmasını kolaylaştırmak için kullanıldığını değerlendiriyor” dedi.

Şirket, “Bu en son kampanyalarda görülen bulut tabanlı taktiklerin, tekniklerin ve prosedürlerin (TTP’ler) çoğu, geçmişte Peach Sandstorm tarafından kullanılan yeteneklerden maddi olarak daha karmaşıktır” diye ekledi.

Microsoft’un Kimlik Güvenliği Direktörü Alex Weinert’in üç yıl önce söylediği gibi, parola sprey saldırıları en popüler kimlik doğrulama saldırıları arasında yer alıyor ve kurumsal hesap ihlallerinin üçte birinden fazlasını oluşturuyor.

Temmuz 2021’de NSA, Rus APT28 askeri hack grubunun Kubernetes kümelerinden başlatılan şifre sprey saldırılarında ABD hükümetini ve Savunma Bakanlığı kurumlarını hedef aldığını söyledi.

Aylar sonra, Ekim 2021’de Microsoft, İran bağlantılı DEV-0343’ün ve Rusya destekli Nobelium gruplarının, parola sprey saldırılarında savunma teknolojisi şirketlerini ve yönetilen hizmet sağlayıcılarını (MSP’ler) ihlal ettiğini tespit etti.